Introducción

Todas las ofertas basadas en la nube de Bizagi, excepto el Portal de trabajo, se autentican a través de un proveedor de identidad privado (IdP). Este proveedor de identidad permite a los usuarios iniciar sesión en todos los portales de su servicio que se muestran en la imagen a continuación. Bizagi proporciona un proveedor de identidad predeterminado y le permite integrar un proveedor de identidad corporativo adicional como Azure AD u Okta, para que los usuarios puedan iniciar sesión fácilmente con su proveedor de identidad corporativo.

Los IdP activos afectan todos los portales y aplicaciones de los servicios basados en la nube de Bizagi que haya comprado.

Esta sección explica cómo puede cambiar el proveedor de identidad de los portales y aplicaciones en la nube.

|

Los usuarios pueden acceder a los portales de la suscripción donde están agregados. Por ejemplo, un usuario registrado en la suscripción de Automation, no puede acceder a la Management Console de la Suscripción de Studio Cloud. |

Una vez que un usuario está registrado en el Portal del cliente, puede iniciar sesión con la misma cuenta en este Portal y en todos los portales relacionados con la suscripción. Ver Iniciar sesión en los portales y aplicaciones en la nube de Bizagi. Si integra el inicio de sesión de los portales en la nube con otros proveedores de identidad, esto afecta a todos los servicios que se autentican con el proveedor de identidad privado, mencionado en la lista anterior.

Autorización en la Management Console

La Management Console (MC) es una aplicación basada en web que le permite administrar los parámetros de su ambiente de automatización. Hay una MC para cada ambiente, es decir, una MC para Prueba, una para Ensayo y otra para el ambiente de Producción. Solo los siguientes roles tienen acceso a todos las MC de su servicio de Automatización:

Administrador de la empresa

Propietario de la suscripción de automatización

Propietario del proyecto de automatización

Colaborador de automatización

Otros roles no pueden acceder a la MC de sus ambientes de automatización.

Antes de Empezar

Para cambiar el proveedor de identidad, debe tener acceso al Customer Portal como administrador de la empresa. Consulte Cómo configurar administradores de empresa.

Administrar proveedores de identidad

Puede administrar el proveedor de identidad de sus portales basados en la nube desde el Customer Portal. Puede realizar cualquiera de las siguientes acciones:

•Activar/desactivar un autenticador

•Editar las propiedades de un autenticador

•Restaurar la configuración por defecto de los protocolos de autenticación

•Cambiar los tiempos de expiración de la sesión

•Configurar Single Sign On con el proveedor de identidad corporativo

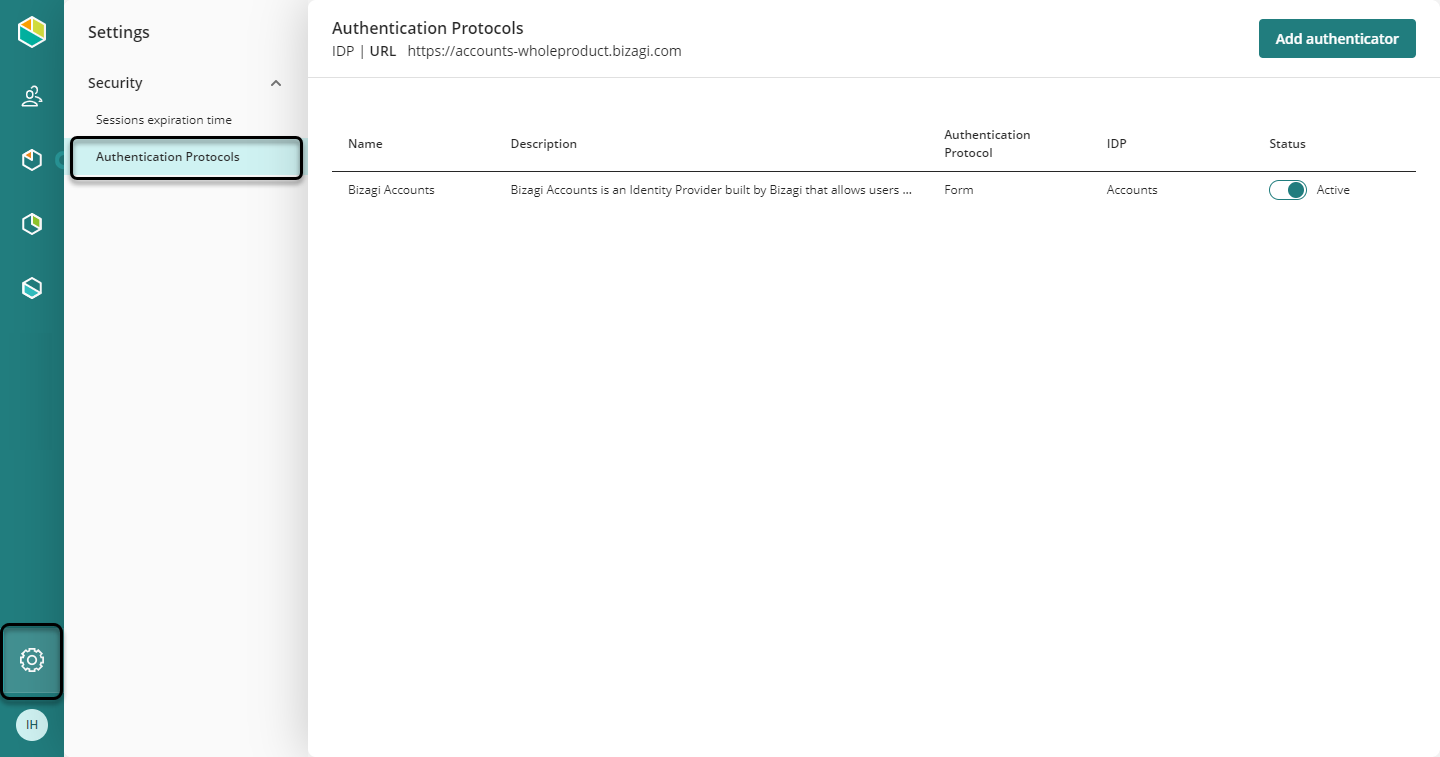

Como administrador de la empresa, acceda al Customer Portal. Haga clic en el icono Configuración y luego abra la sección Protocolos.

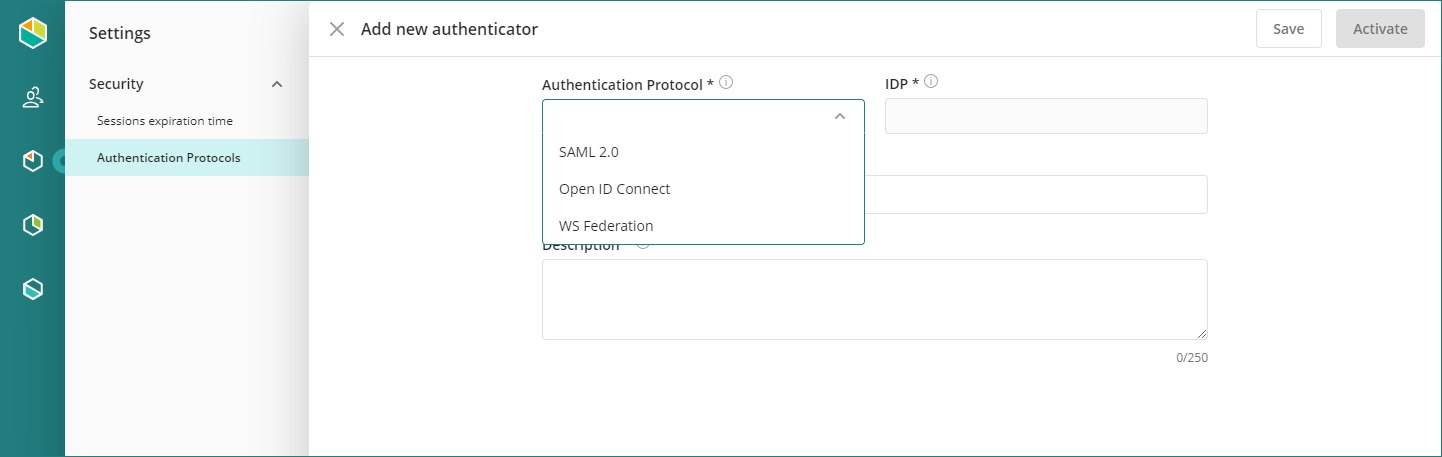

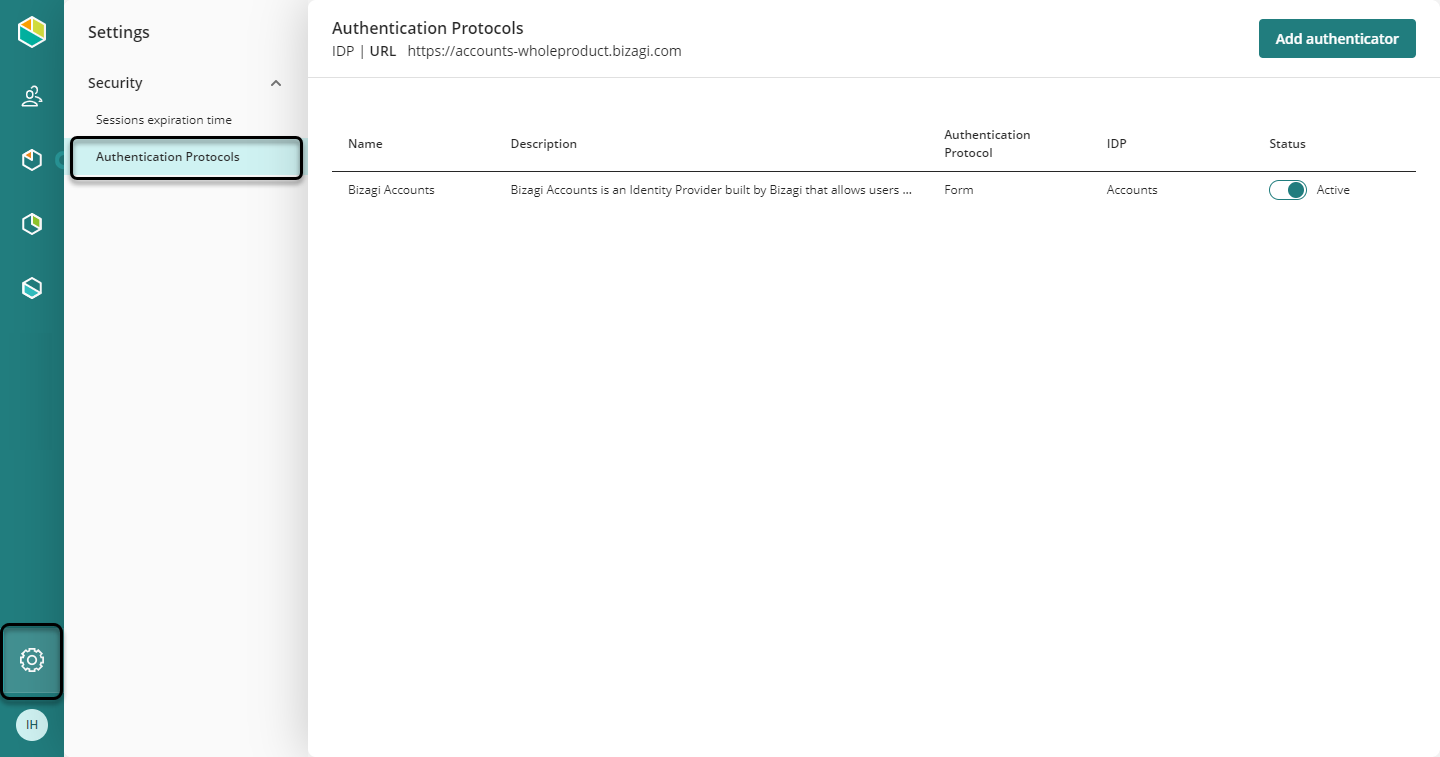

Por defecto, encuentra el proveedor de identidad de Bizagi. El nombre de este proveedor de identidad es Accounts. Para agregar otro proveedor de identidad, haga clic en el botón Agregar autenticador y seleccione el protocolo de su IdP.

|

Se puede agregar un máximo de un autenticador adicional, por lo que puede tener Bizagi accounts y un autenticador adicional. |

Puede elegir entre las siguientes opciones

Haga clic en cualquiera de los IdP para ver ejemplos de configuración:

Protocolo |

Proveedores de Identidad Soportados |

|---|---|

SAML 2.0 |

Usted puede usar cualquier IdP que soporte el protocolo SAML 2.0. Vea Configure Azure AD usando SAML 2.0 o puede ver la configuración general para otros proveedores de soporten SAML 2.0. |

OAuth2 & Open ID Connect |

Usted puede usar Okta, vea un ejemplo de configuración. Otros IdPs no son soportados. |

WS-Federation |

Los siguientes IdP son soportados usando protocolo WS-Federation: |

Autenticación con Formas (Bizagi Accounts) |

Este es el protocolo de autenticación predeterminado que utiliza la autenticación de formularios que ofrece Bizagi. Al agregar un autenticador usando este protocolo, puede configurar las políticas de seguridad. |

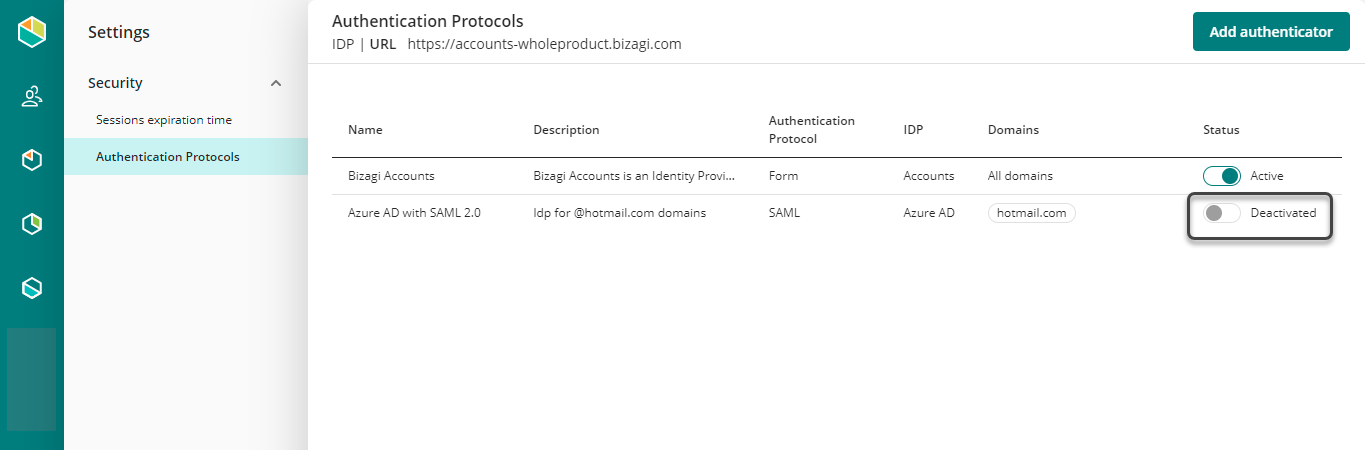

Activar / desactivar un autenticador

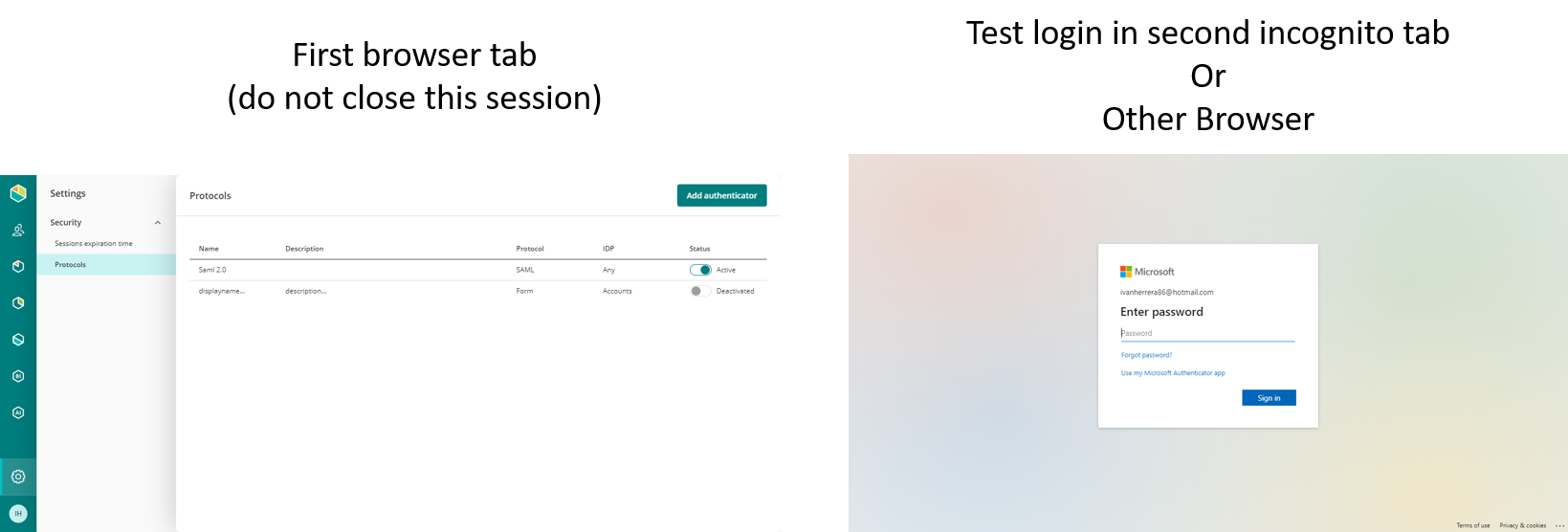

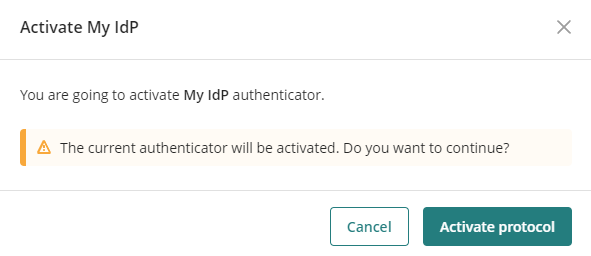

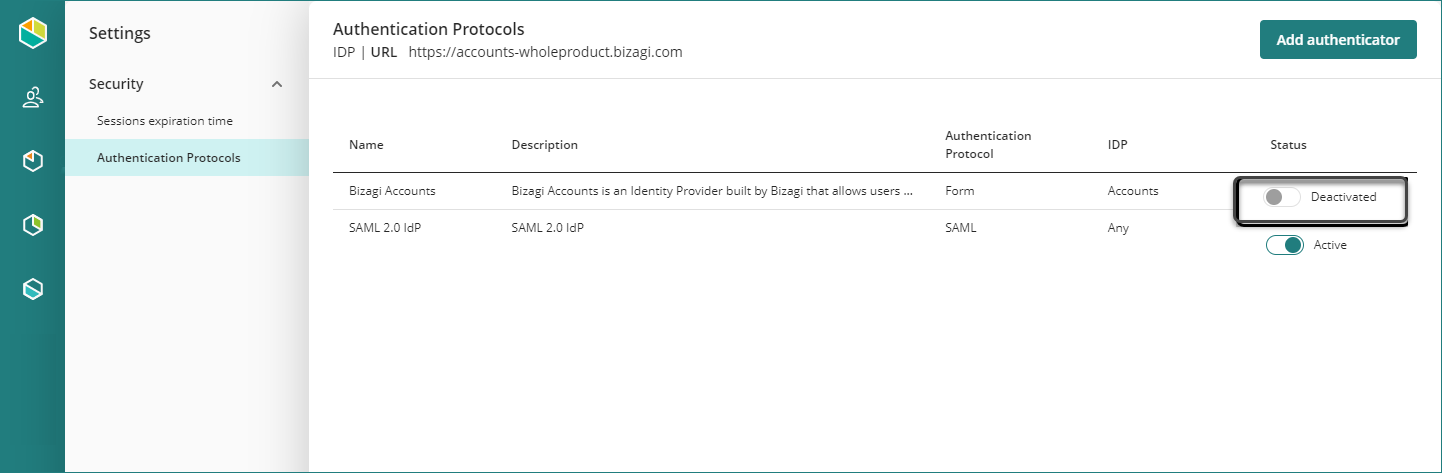

Para activar un autenticador debe abrir el menú Protocolos y activar un autenticador. Recuerde que solo un (1) autenticador puede estar activo al mismo tiempo. Antes de activar el nuevo autenticador, revise cuidadosamente sus ajustes de configuración.

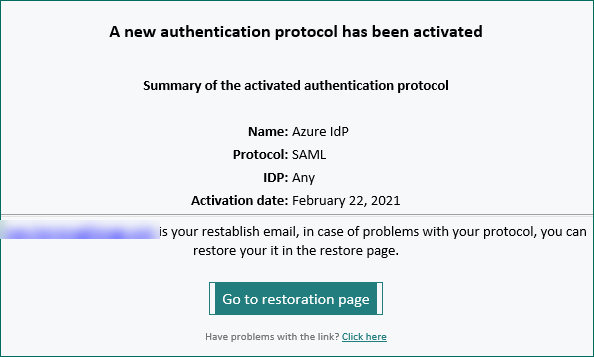

Cuando activa un protocolo de autenticación un email es enviado al usuario que activa el autenticador.

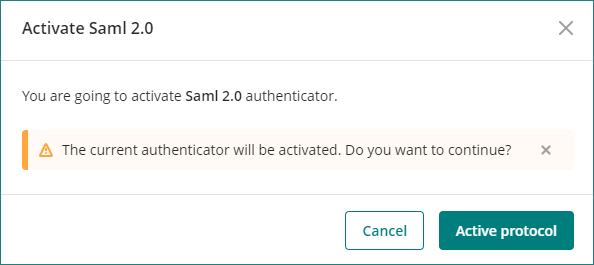

Para probar su configuración, recomendamos abrir una nueva pestaña en modo incógnito o usar un navegador diferente. Al mismo tiempo, dejar activa la sesión en el Customer Portal, con el usuario administrador que configura el autenticador. Bizagi muestra un mensaje de advertencia.

Asegúrese de tener lista la segunda ventana cuando active el protocolo. En caso de que la autenticación falle en la segunda pestaña de incógnito, puede activar el autenticador predeterminado para revisar la configuración.

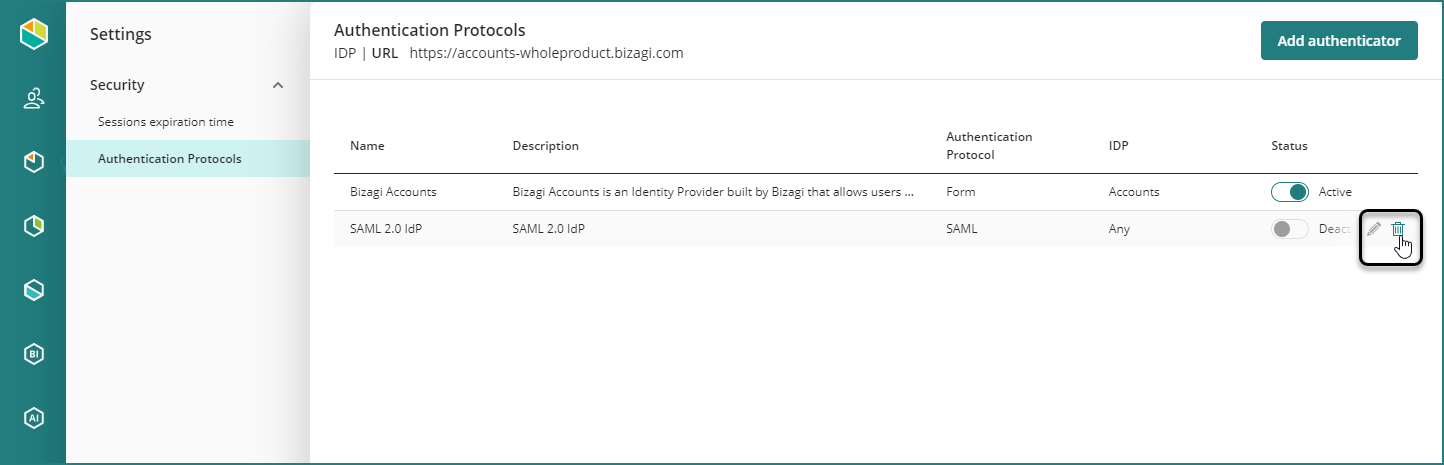

En el menú Protocolos puede encontrar la lista de todos los autenticadores. Puede eliminar los autenticadores no activos haciendo clic en la papelera en el lado derecho de cada autenticador.

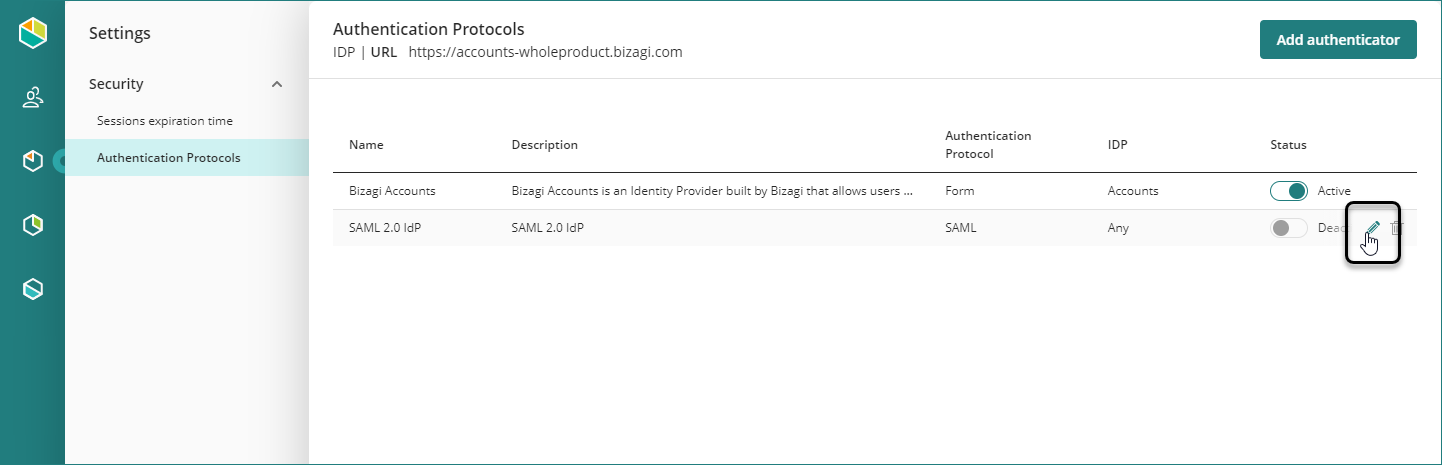

Editar las propiedades de un autenticador

Puede editar las propiedades del autenticador desde el Customer Portal. Como administrador de la empresa, acceda a las opciones de configuración, seleccione el menú Protocolos y haga clic en el icono Editar en el lado derecho de cada autenticador.

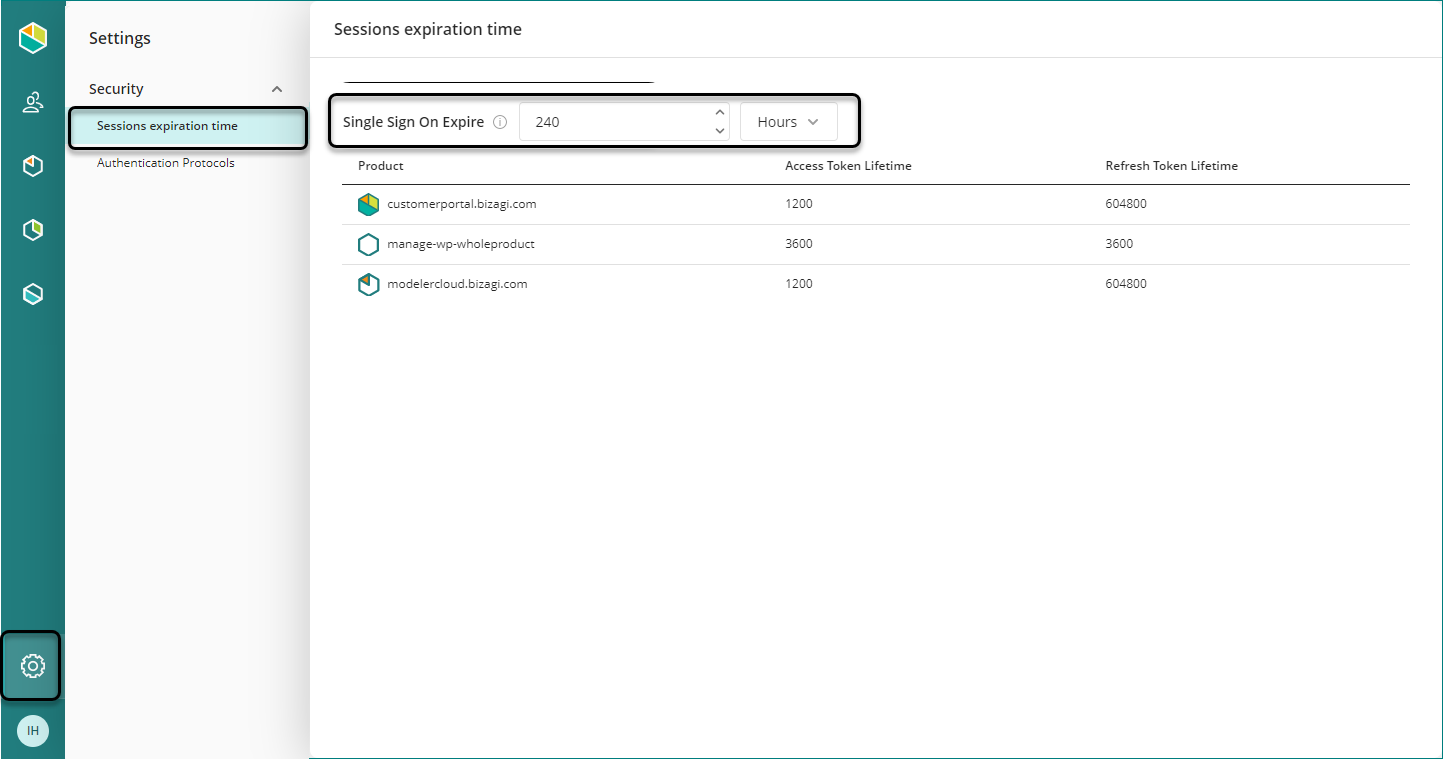

Cambiar los tiempos de expiración de la sesión

Puede definir el tiempo de caducidad de la sesión de cada portal de forma independiente. Cuando el usuario está autenticado, ya sea usando el proveedor de identidad predeterminado o el de su empresa, Bizagi genera un token que se almacena en el navegador del usuario. El token contiene características de la sesión, incluido el tiempo de vencimiento. Bizagi ofrece dos opciones que se pueden configurar en un token:

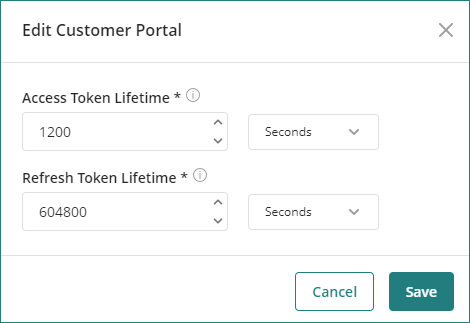

Tokens de acceso por portal

Duración del token de acceso: el token de acceso contiene los permisos que tiene un usuario sobre un portal después de su autenticación. La duración del token de acceso define cuánto tiempo un usuario puede tener una sesión activa válida. Este tiempo debe configurarse lo más breve posible, para evitar que se haya comprometido el acceso a una aplicación en particular.

Duración del token de refresh: el token de actualización, por otro lado, se emite junto con el token de acceso, y es responsable de solicitar un token de acceso nuevo cuando el token de acceso existente expira. La duración del Token de actualización es de larga duración y, al menos, debe ser mayor que la duración del Token de acceso.

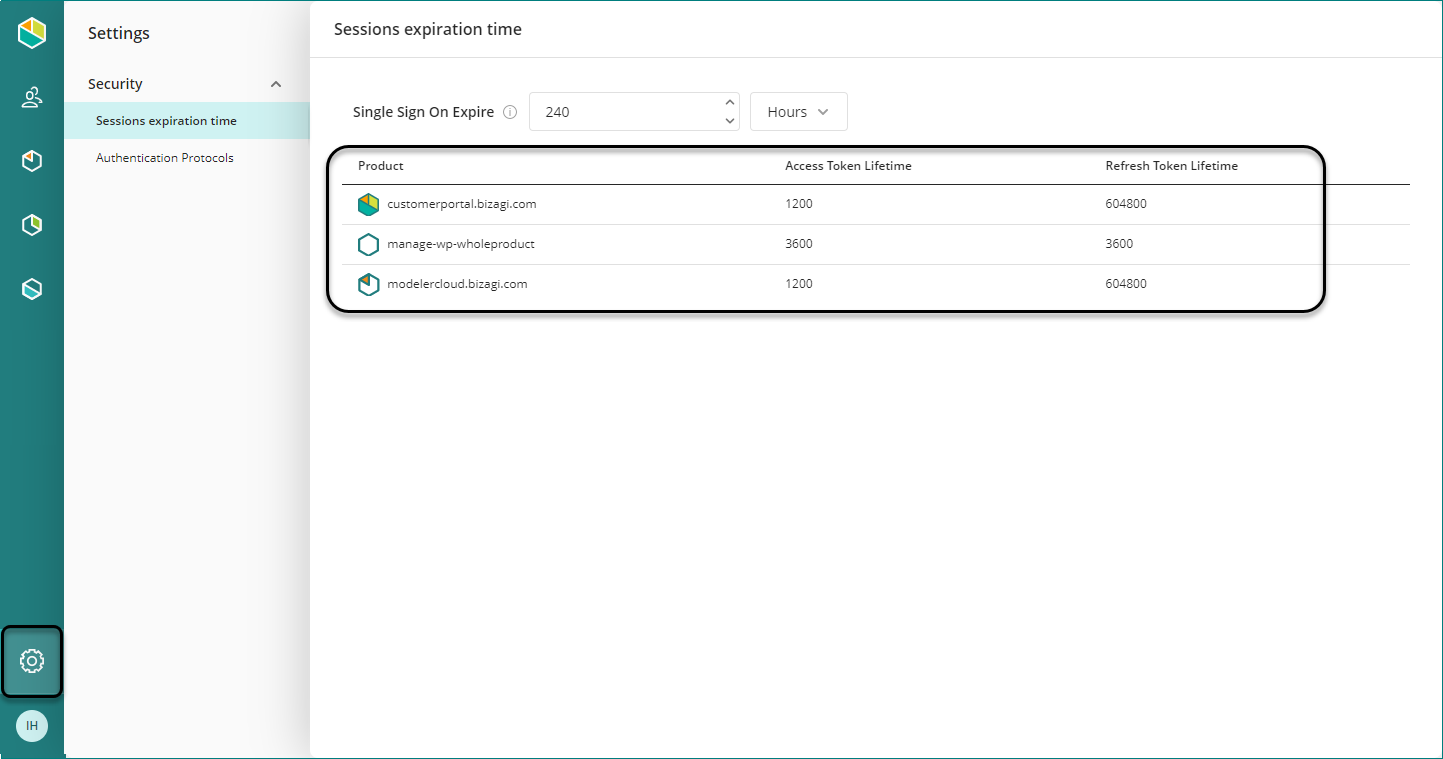

Acceda al Portal del cliente como administrador de la empresa, haga clic en el icono Configuración y abra la sección Hora de vencimiento de las sesiones.

Haga clic en el icono de Editar en el lado derecho de cada portal. Puede editar la vida útil del Token de acceso y del Token de actualización.

|

El Token de actualización debe ser mayor que el Token de acceso y, por lo general, es significativamente mayor. |

Token de inicio de sesión único

El inicio de sesión único (SSO) permite a los usuarios acceder a varios portales con una instancia de autenticación. Por ejemplo, puede iniciar sesión en el Portal del cliente y, si usa el mismo navegador, puede acceder a otros portales basados en la nube, como Modeler o un Management Console. Puede configurar la duración de SSO para definir durante cuánto tiempo un usuario puede acceder a otros portales sin volver a proporcionar las credenciales de autenticación.

Configurar Single Sign On con el proveedor de identidad corporativo

Puede configurar la autenticación de todos los usuarios en los servicios de su plataforma en la nube utilizando solo su proveedor de identidad corporativa.

|

Los siguientes pasos aplican para la versión 2.0.5 del Customer Portal o superior. |

Requisitos

Necesita un usuario con permisos como Administrador de la Compañia o como Dueño de la Suscripción, para realizar todas las configuraciones. Este usuario debe estar registrado en el proveedor de identidad que vaya a configurar.

Para hacerlo, siga estos pasos:

1. Inicie sesión en el portal del cliente como propietario de la suscripción. Este usuario puede utilizar posteriormente la opción de recuperación en caso de cualquier problema en la configuración. Si no es propietario de una suscripción, debe pedirle al administrador de la empresa que lo agregue. Consulte Administrar usuarios de suscripción.

2. Agregue un nuevo autenticador.

Para obtener más información, consulte Agregar un autenticador.

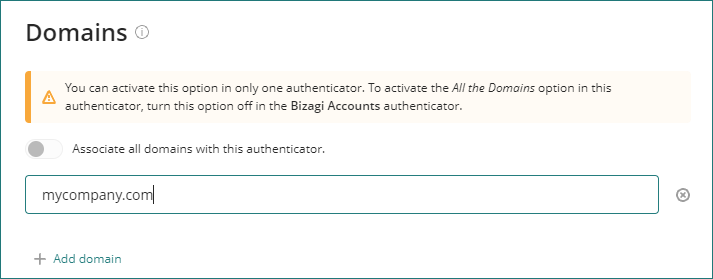

3. En la sección de dominios, incluya su dominio corporativo, por ejemplo, @miempresa.com. El dominio debe ser el mismo que se usa en su proveedor de identidad.

4. Active el autenticador que acaba de agregar.

5. Desactive el autenticador de Bizagi. Abra la sección de autenticadores en el Customer Portal y desactive el autenticador de Bizagi que viene por defecto. Por lo tanto, solo su proveedor de identidad corporativa funciona como autenticador único.

6. Cierre sesión en el Portal del cliente.

7. Asegúrese de que no haya sesiones activas y elimine todas las cookies.

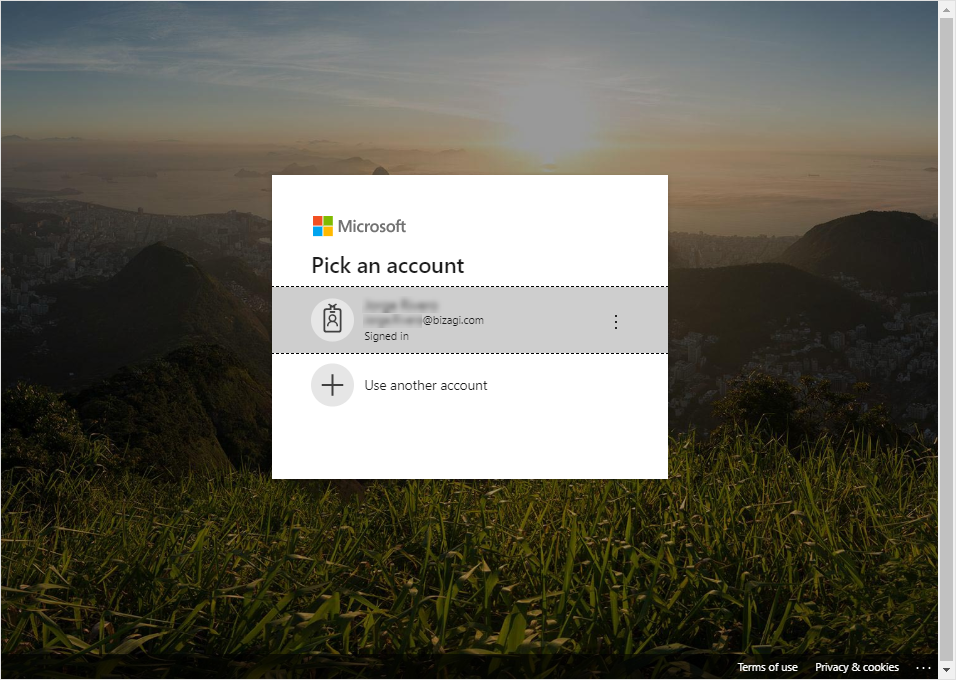

8. Vuelva a iniciar sesión en el Customer Portal como propietario de la suscripción, utilizando el dominio configurado en el paso anterior (@miempresa.com).

|

Si hay problemas, puede utilizar el procedimiento de recuperación. Asegúrese de que el propietario de la suscripción active el procedimiento de recuperación. |

9. Ahora tu configuración está lista. La próxima vez, cualquier usuario que acceda a cualquier portal basado en la nube de Bizagi será redirigido a la página de inicio de sesión del proveedor de su identidad corporativa.

Last Updated 2/17/2026 1:07:37 PM