Introducción

Bizagi proporciona una aplicación Azure Enterprise que le ayuda a configurar su Azure AD con SSO fácilmente. Esta sección explica cómo puede configurar la aplicación Enterprise.

Una vez haya realizar estos pasos, los usuarios pueden iniciar seción a cualquier servicio basado en la nube directamente con su IdP, como se describe en Iniciar sesión en portales y aplicaciones en la nube.

Para configurar el proveedor de identidad, siga estos pasos:

1. Generar certificados para firmar afirmaciones (obligatorio)

A continuación se explica cómo generar el certificado de seguridad desde el Customer Portal:

|

Deberá encargarse de la gestión de los certificados instalados (realizar un seguimiento de su fecha de caducidad y de otros aspectos de mantenimiento relevantes, como los cambios en los puntos finales de su Proveedor de Identidad). |

Crear un Certificado de Autenticación

En el Customer Portal puede generar certificados de seguridad implementados en los Protocolos de Autenticación. Esta función, le permite crear y configurar un nuevo certificado o cargar uno existente en el Customer Portal. Para configurar el Inicio de Sesión Único y acceder al Customer Portal, inicia sesión en tu cuenta con el rol de Administrador de la Empresa. Este rol de usuario permite crear usuarios en el grupo de usuarios de la empresa y administrar usuarios en todas las suscripciones de la empresa. Para obtener información adicional sobre la gestión del Portal del Cliente y los roles, consulta:

•Ingresando la primera vez a una suscripción Enterprise

•Configurar un IdP con SAML 2.0 en el Customer Portal

•Administrar usuarios de la compañia

Para crear un certificado de seguridad dentro del Customer Portal, siga estos pasos:

1.Seleccione el ícono de Configuracion ubicado en el menú del panel izquierdo.

![]()

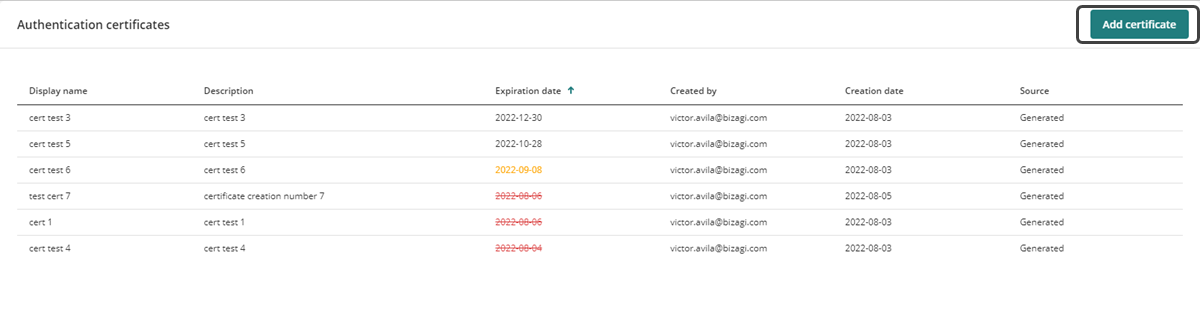

2.Un panel se expande desde la izquierda con todos los temas relacionados con la seguridad. Seleccione la opción Certificados de autenticación.

3.Dentro de esta sección, hay una lista de certificados con detalles como Nombre, Descripción, Fecha de vencimiento, Propietario y Fecha de creación y su fuente de creación. En la esquina superior derecha, seleccione el botón Agregar certificado.

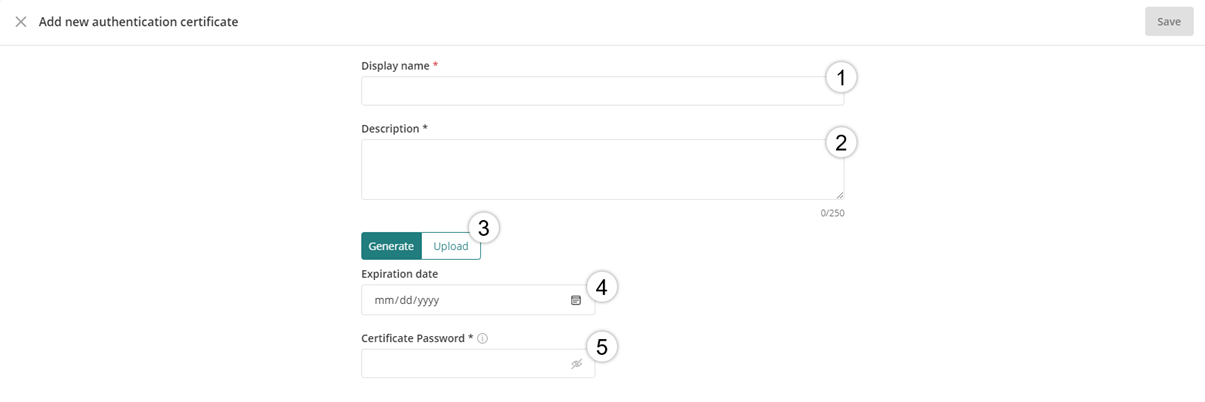

4.Se abre la ventana Adicionar un nuevo certificado de autenticación para crear el nuevo certificado de seguridad y debe completar los siguientes campos:

a.Nombre a Mostrar.

b.Descripción

c.Seleccione la opción Generate (para crear un nuevo certificado) o Upload (para cargar un certificado existente) para el botón de alternancia.

d.Fecha de vencimiento

e.Contraseña del certificado

Cuando seleccione la opción Generate, configure la Fecha de vencimiento y asigne una Contraseña del certificado. Si selecciona la opción Upload, debe subir los archivos de certificados digitales en formato PFX o P12 y luego seleccionar el tipo de algoritmo a implementar entre SHA256 y SHA1. Por último, ingrese la contraseña del certificado.

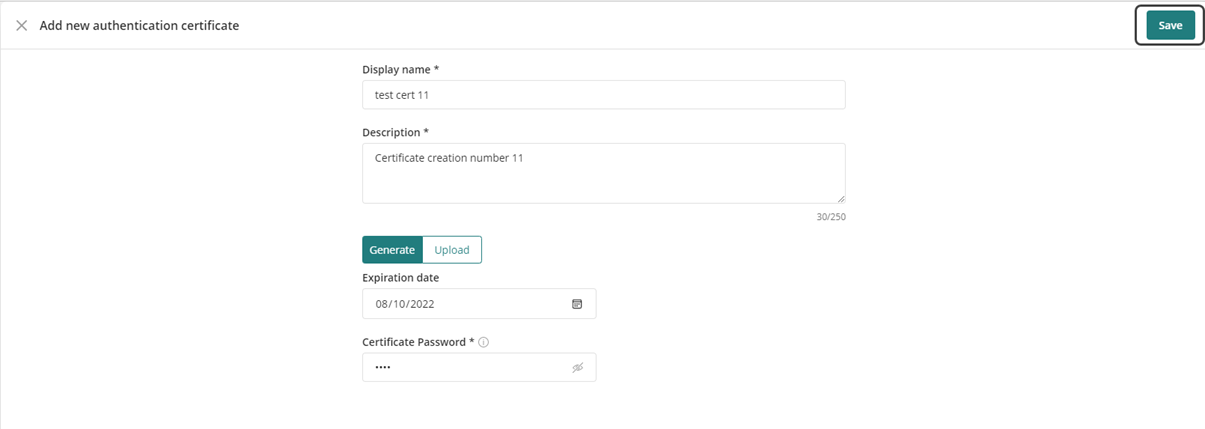

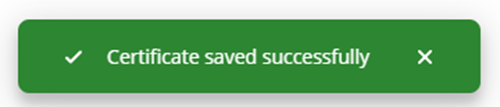

5.Una vez que se hayan ingresado todos los campos, haga clic en Guardar en la esquina superior derecha.

Después de crear el certificado, aparecerá un mensaje en la esquina inferior derecha que indica que se ha guardado exitosamente.

Para administrar el certificado de seguridad generado en el Customer Portal, consulte la documentación Gestión de Certificados de Autenticación.

2. Configure la aplicación Entreprise en Azure AD

Hágalo en las opciones de administración proporcionadas por Azure AD.

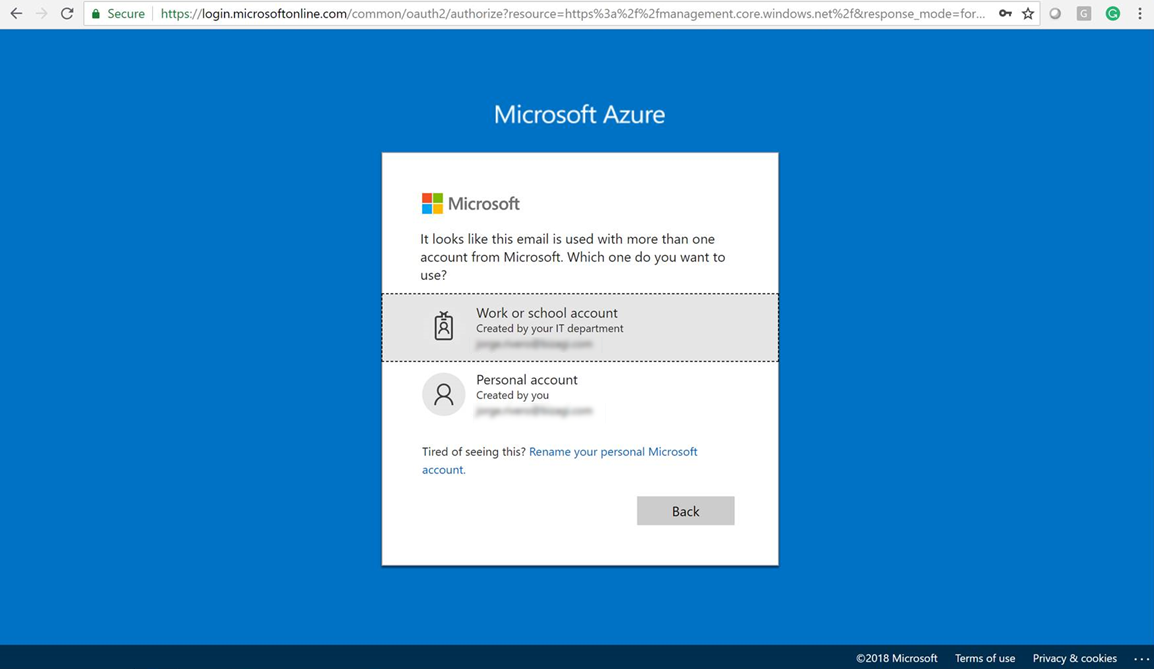

1.1 Acceda a sus servicios de Azure con una cuenta de usuario con derechos de administrador.

Acceda a su suscripción a Azure con el servicio Azure AD usando alguno de los siguientes roles: Global Administrator, Cloud Application Administrator, Application Administrator, o owner of the service principal.

Tendrá que registrarse en el portal de Azure en https://portal.azure.com.

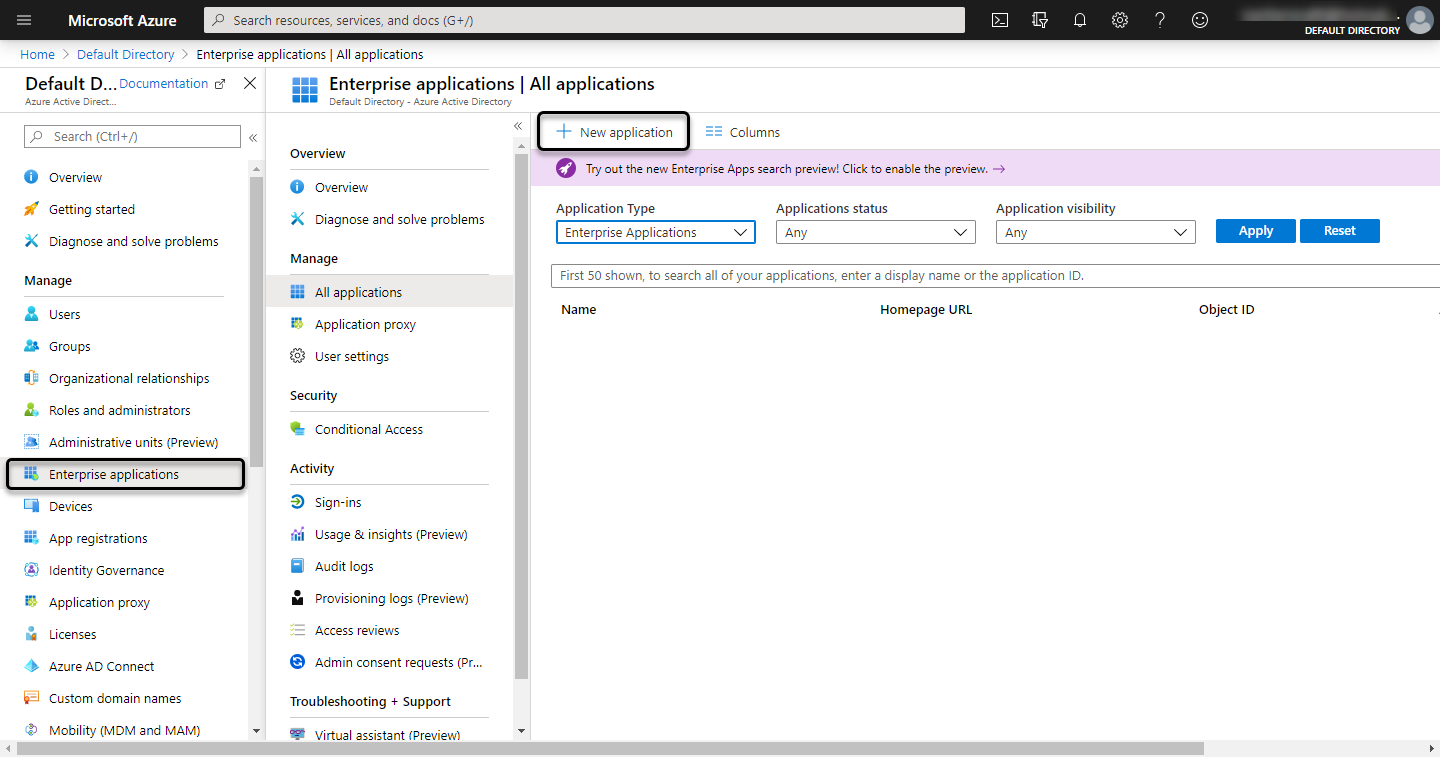

1.2 Registre la aplicación Enterprise

Abra el Azure AD, y seleccione el menú de Aplicaciones de la Empresa. Haga clic en Nueva aplicación:

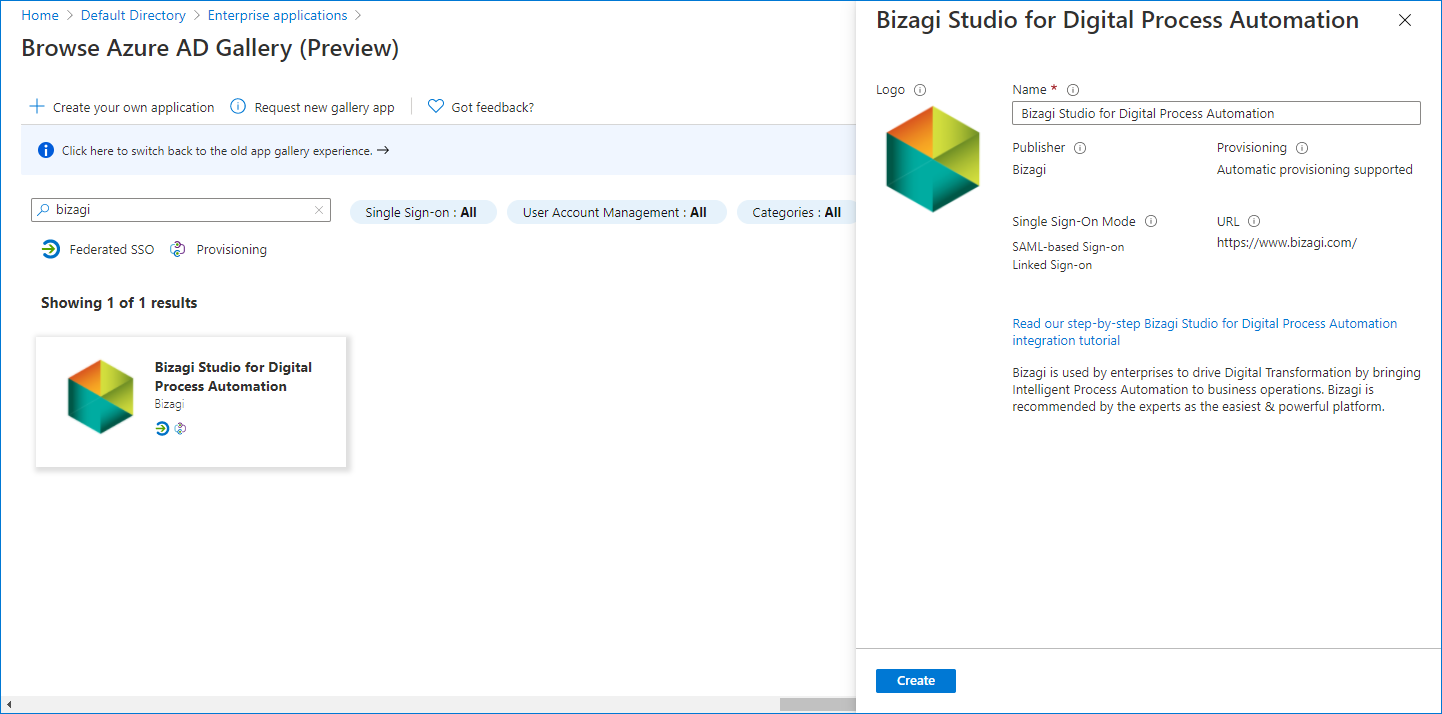

Busque la aplicación Bizagi y selecciónela:

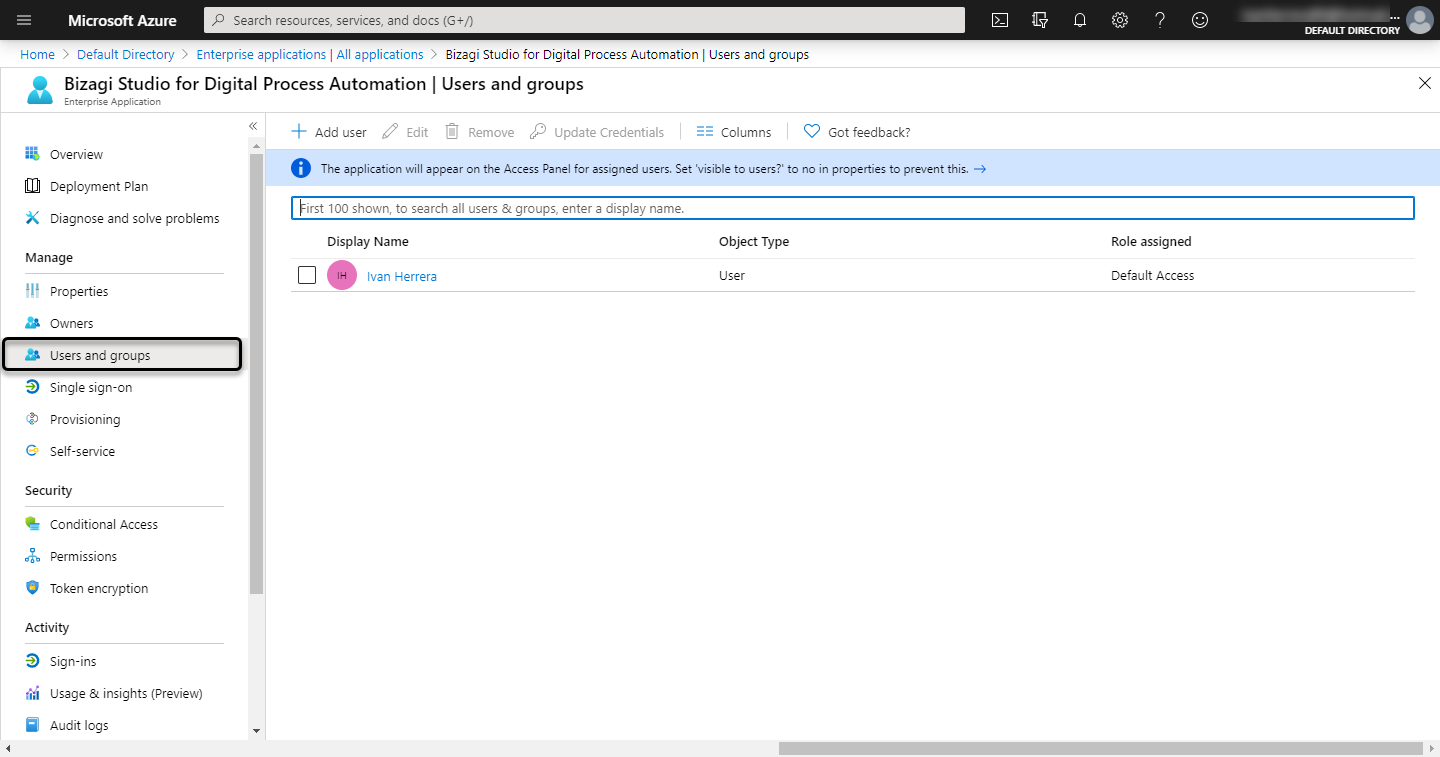

1.3 Definir los usuarios que van a ser autentificados en Bizagi usando Azure SSO

Defina los usuarios que van a ser autentificados en Bizagi usando Azure SSO. Ingreselos manualmente o con cualquier grupo predefinido en su Azure AD. Recuerde que los usuarios deben estar registrados en Bizagi.

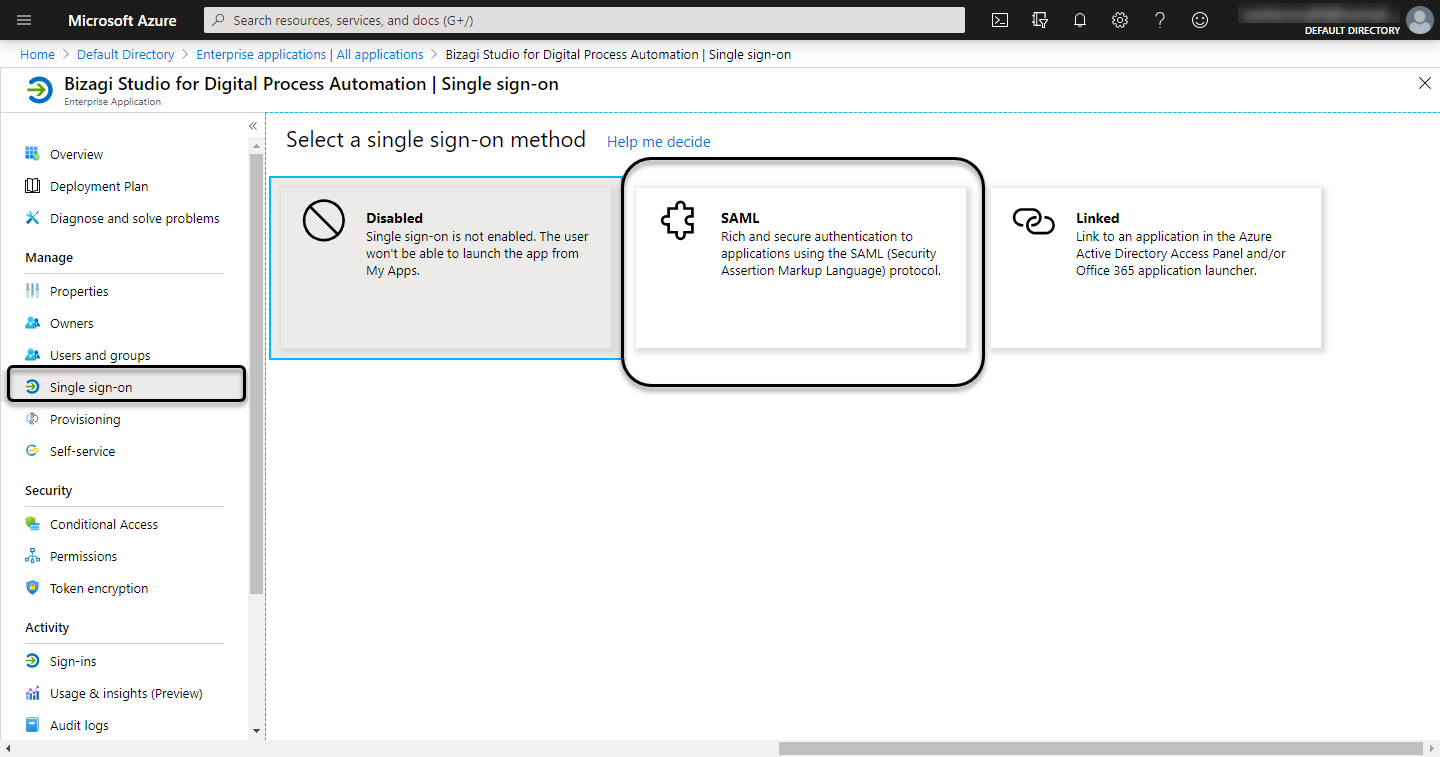

1.4 Configure las propiedades de Inicio de sesión único

Seleccione el menú Inicio de sesión único y haga clic en la opción SAML:

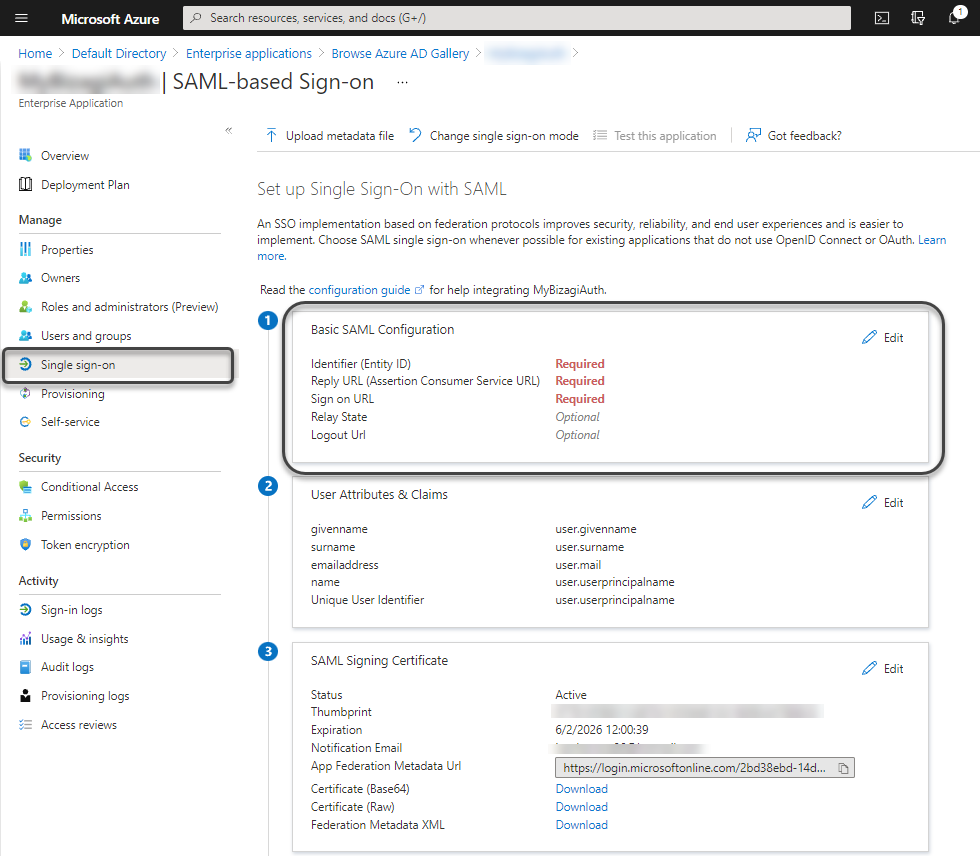

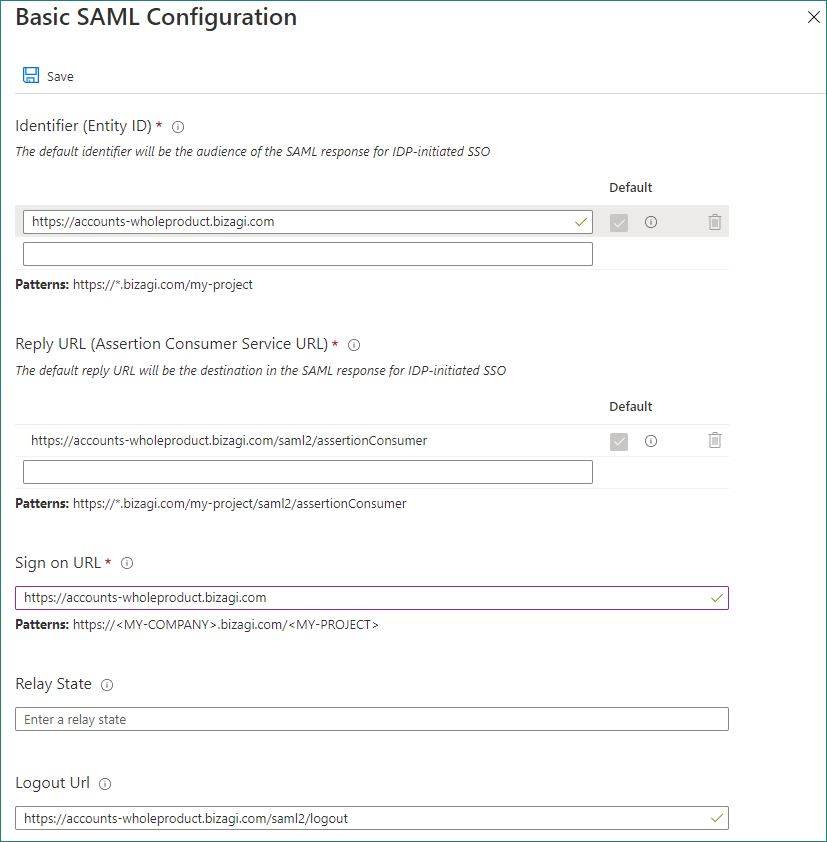

1.4.1 Realize la configuración básica de SAML

Registre los enpdoints de Bizagi:

Endpoints

•Identifier (Entity ID): Es la URL de Bizagi del modulo de autenticación, tiene este formato https://accounts-<companyname>.bizagi.com

•Reply URL: Esta es la destinación de la respuesta de SAML, por ejemplo,, https://accounts-<companyname>.bizagi.com/saml2/assertionConsumer

•Sign on URL: Es la URL de Bizagi del modulo de autenticación, tiene este formato https://accounts-<companyname>.bizagi.com

•Logout URL: Es la URL de cierre de sesión de Bizagi, por ejemplo, https://accounts-<companyname>.bizagi.com/saml2/logout

Ingrese el resto de los campos obligatorios:

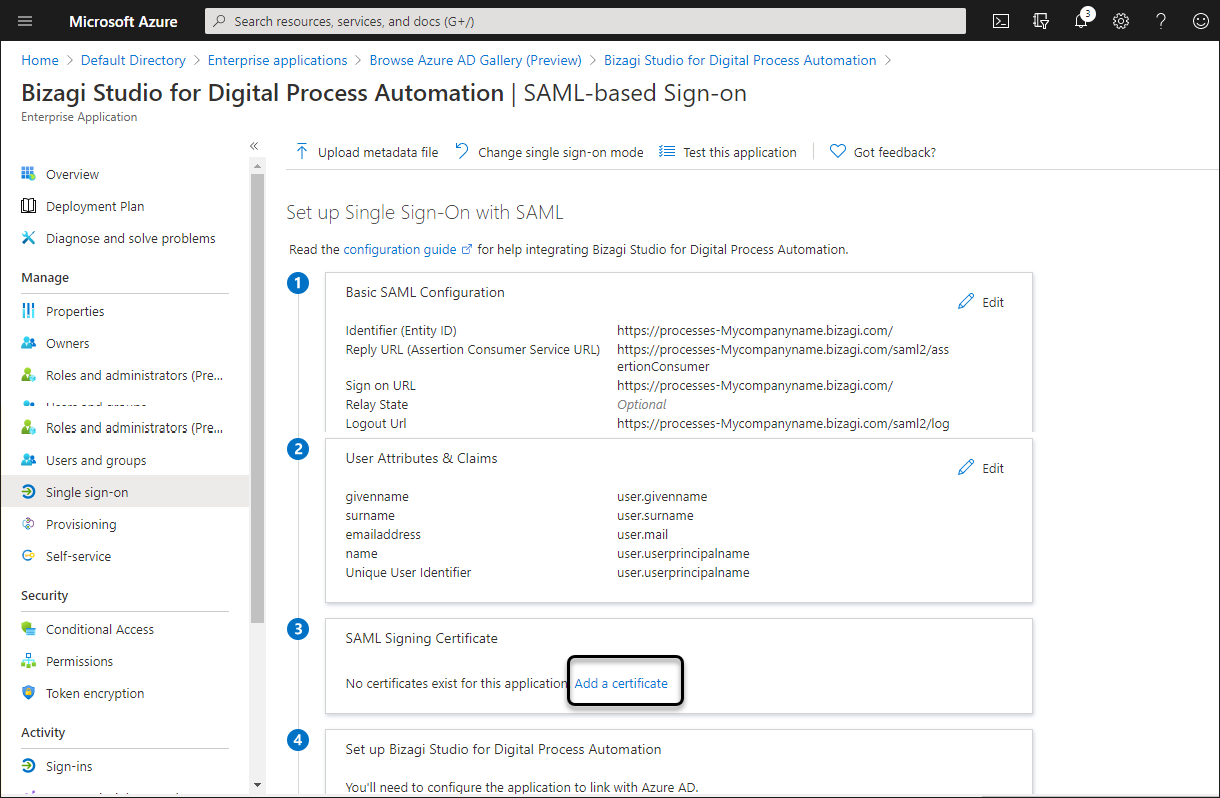

1.5 Verifique o suba el certificado

Usted debe incluir el certificado de firma de SAML. Si la configuración no tiene un certificado, haga click en Agregar un certificado. y suba el mismo certificado que usó en la configuración de Bizagi.

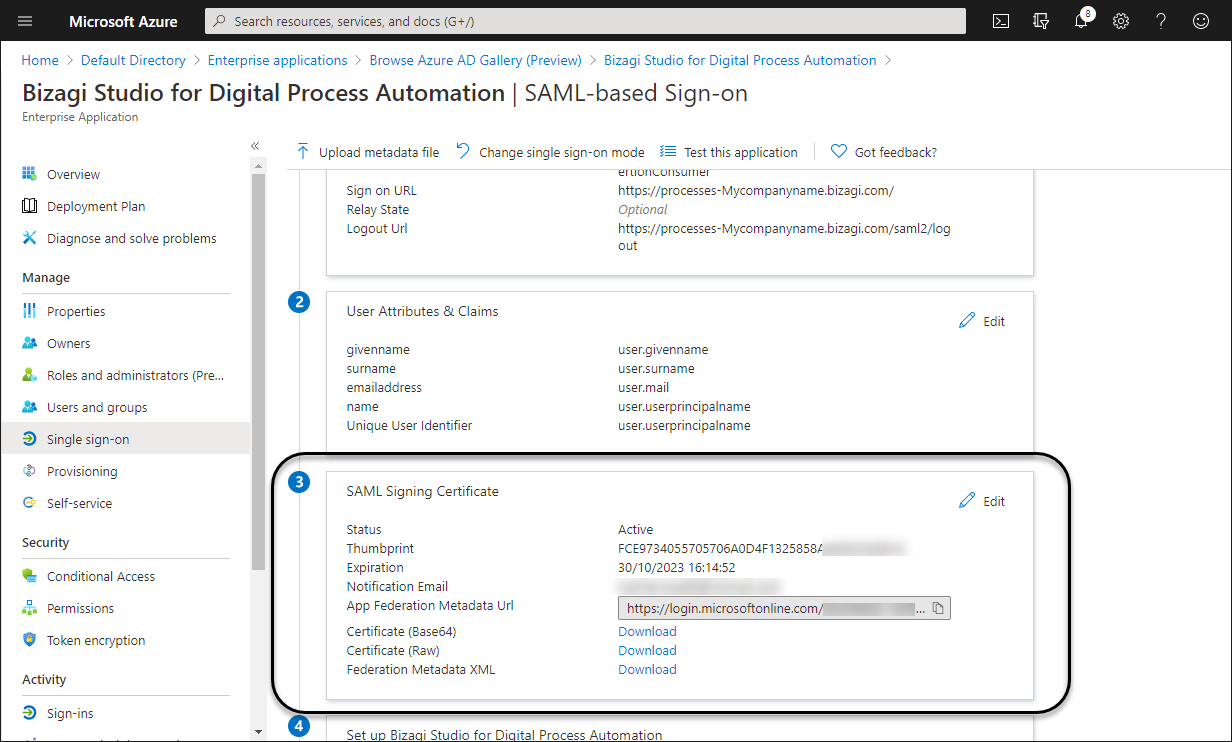

Si el certificado es configurado correctamente, puede ver sus propiedades. Asegurese que el estado sea activo.

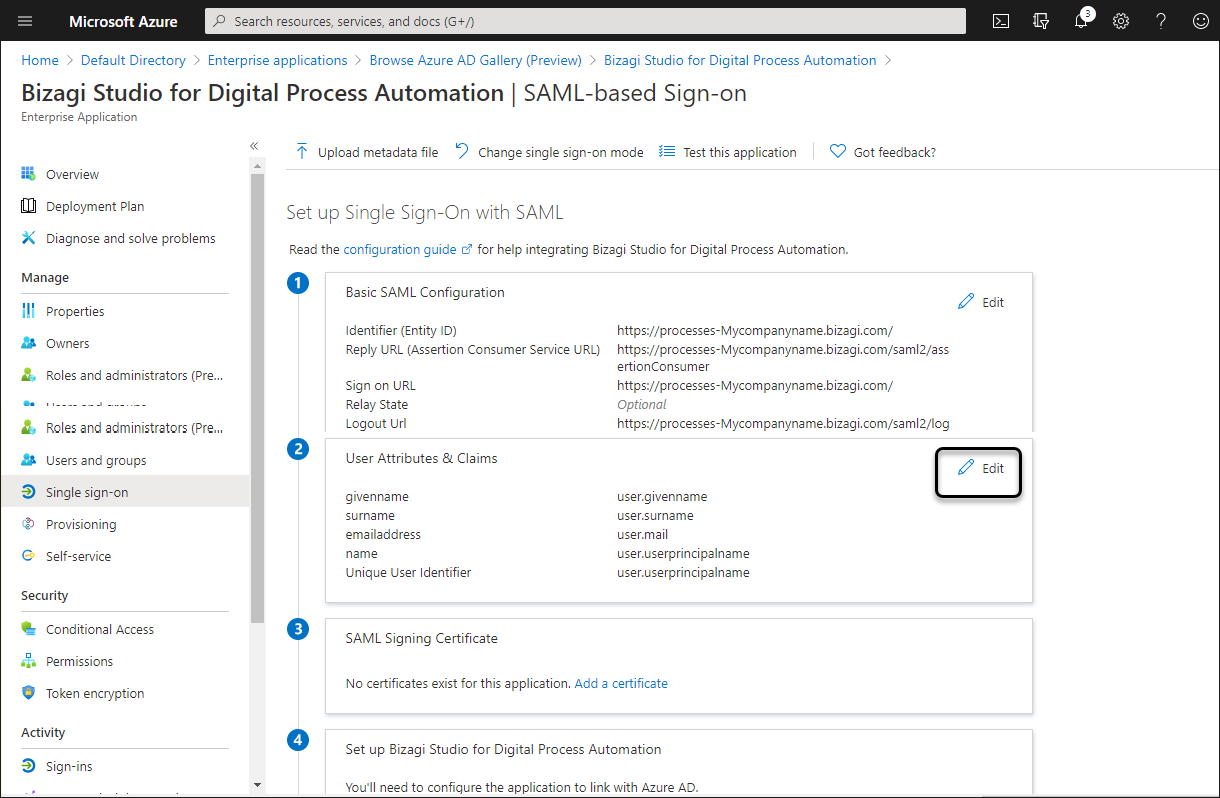

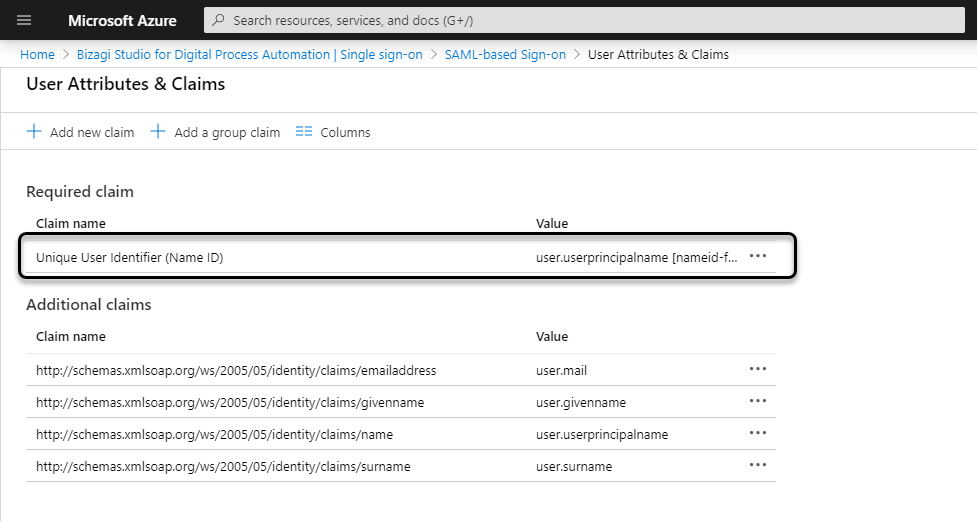

1.6 Defina el Identificador Único de Usuario

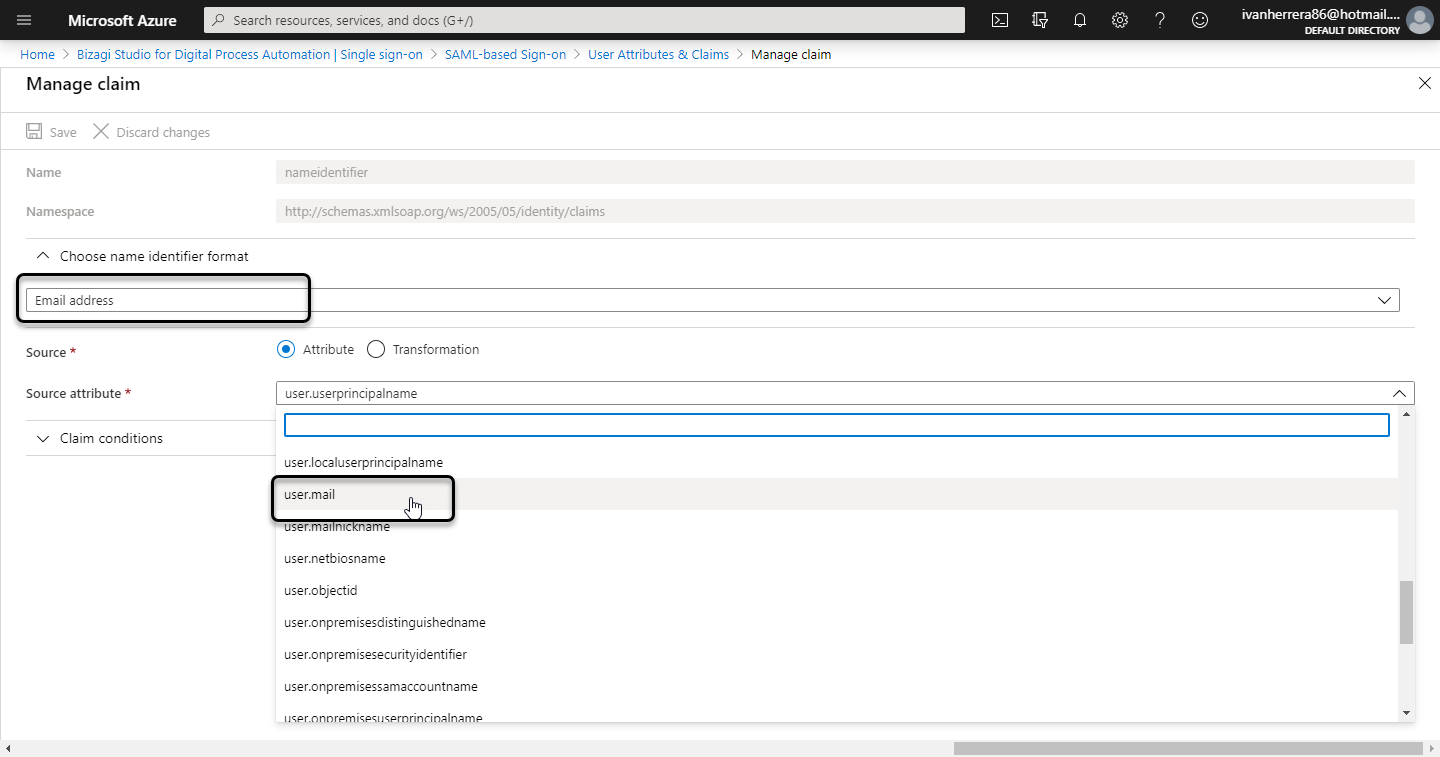

Para identificar a los usuarios cuando están siendo autenticados por Bizagi, es necesario definir un Identificador Único. En Bizagi, el identificador único para los usuarios es el correo electrónico. Recomendamos establecer el correo electrónico como el Identificador Único. Haga clic en el icono de edición en las opciones de Atributos y Reclamos del Usuario:

Haga clic en el Identificador Único:

Seleccione el formato de dirección de correo electrónico y user.mail como atributo de origen:

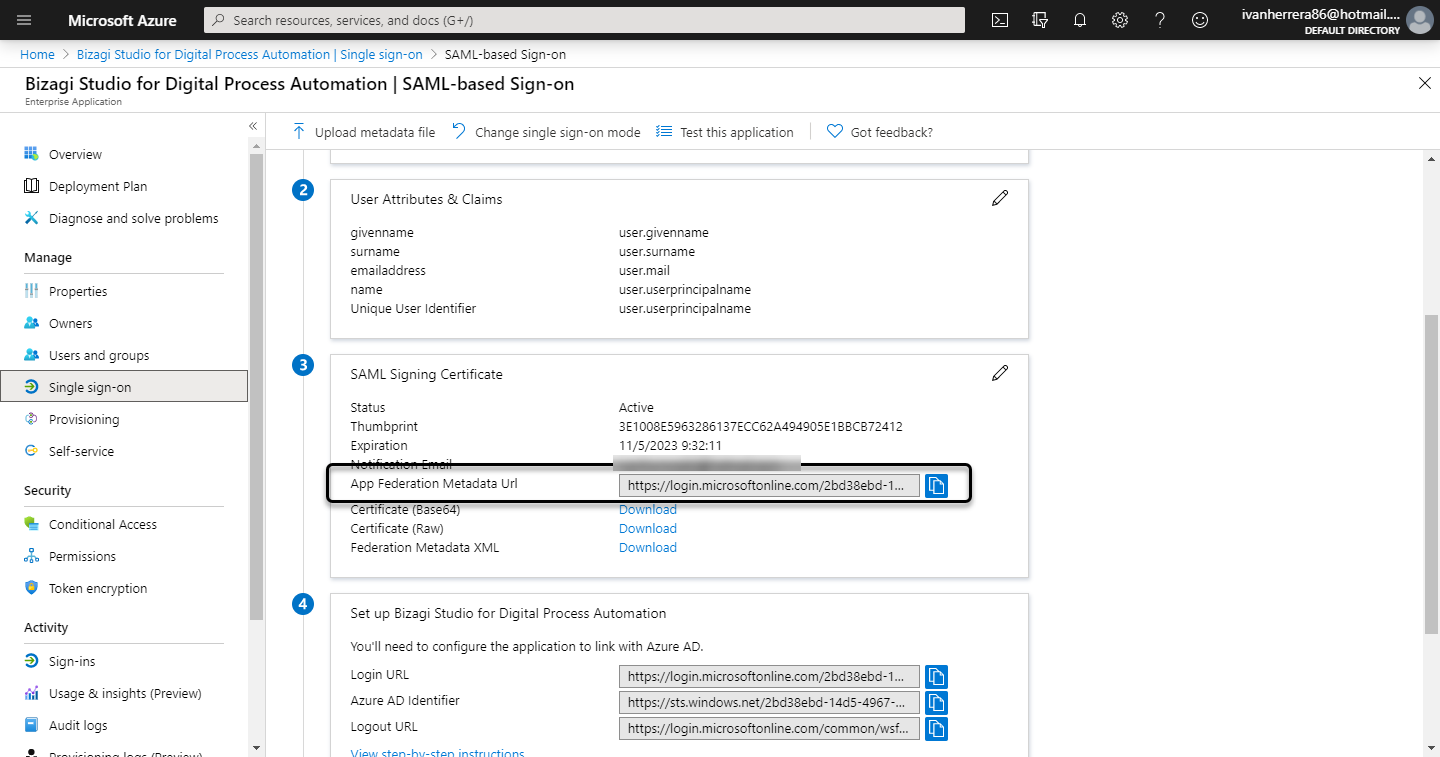

1.7 Obtenga la URL de los metadatos

Por último, copie la URL de los metadatos de la Federación de la Aplicación:

|

La URL de metadata URL debe tener el siguiente formato:

https://login.microsoftonline.com/<TenantID>/federationmetadata/2007-06/federationmetadata.xml?appid=<applicationID>

Es muy importante asegurarse que el parámetro appid esté incluido al final de la URL. |

3. Configure su IdP en el Customer Portal

Después de configurar la aplicación en Azure AD, ahora debe acceder al Portal del Cliente de Bizagi y registrar el Proveedor de Identidad. Siga los pasos en Configurar un IdP SAML 2.0 en el Portal del cliente.

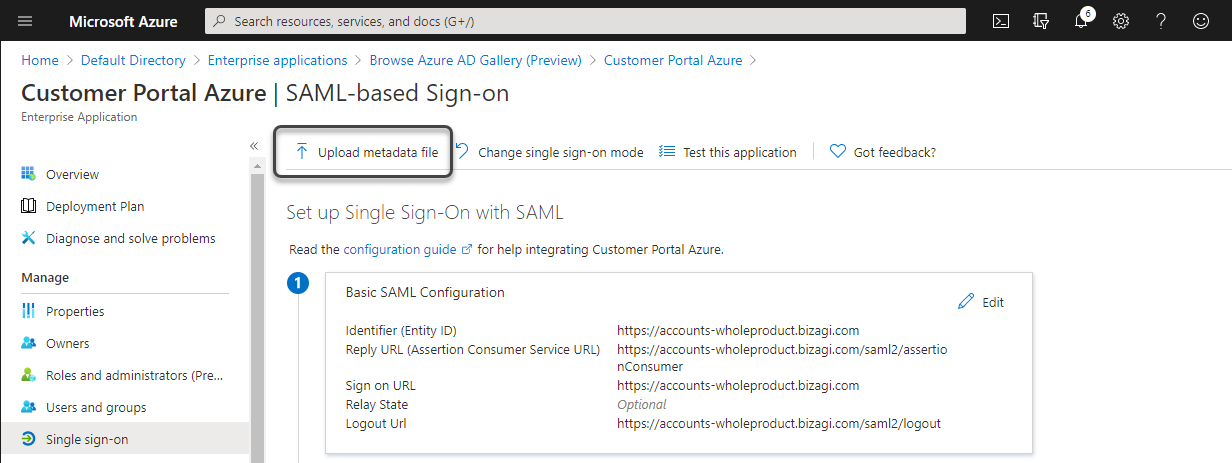

4. Cargue el archivo de metadatos de Bizagi en la aplicación de Azure AD.

Después de configurar el proveedor de identidad en el portal de clientes de Bizagi, debe generar el archivo de metadatos. Consulte Descargar el archivo de metadatos.

Luego, acceda a la aplicación creada anteriormente, haga clic en la opción Inicio de sesión único y luego seleccione Cargar archivo de metadatos:

Revise que todos los parámetros esten bien y guarde.

Para probar su configuración, recomendamos cerrar las sesiones activas de los usuarios y abrir una nueva pestaña en modo incógnito, o usar un navegador diferente. Si falla la configuración con un nuevo IdP, puede restaurar el protocolo de autenticación.

Solución de problemas

En caso de que el autenticador falle puede revisar

•Solución de problemas en intercambio de mensajes SAML

Last Updated 7/13/2023 2:47:28 PM