Introducción

Para integrar sus portales cloud con los proveedores de identidad usando SAML 2.0 usted necesita llevar a cabo los pasos de configuración que se explican en esta sección. Estos se hacen usualmente solo una vez, y típicamente por un usuario administrador del Customer Portal que tenga acceso a los proveedores de identidad.

Una vez haya realizado estos pasos, los usuarios pueden iniciar sección a cualquier servicio basado en la nube directamente con su IdP como se explica en la documentation de Iniciar sesión en portales y aplicaciones de Bizagi Cloud.

Antes de Comenzar

Para configurar cualquier proveedor de identidad soportando SAML 2.0, necesita:

Haber registrado usuarios en el Customer Portal

Cuando se integra cualquier Administrador de Identidad, es necesario sincronizar las cuentas autorizadas para que puedan acceder a los portales y aplicaciones en la nube de Bizagi.

Registrar significa proveer o actualizar los identificadores primarios de la cuenta. El email de la cuenta debe ser el mismo del atributo NameID de la aserción de SAML. Para mas información vaya a la documentación de cómo Crear usuarios en la compañía.

Bizagi no almacena contraseñas cuando se integra un Administrador de Identidad.

|

No puede tener dos o más usuarios con el mismo correo electrónico, porque el email se considera como parte del identificador principal. |

Una vez que usted ha verificado en el Customer Portal que ha habido al menos un registro inicial de sus usuarios en Bizagi, puede proceder.

Pasos para configurar su IdP en el Customer Portal

Para configurar su proveedor de identidad usando el protocolo SAML 2.0 debe seguir los siguientes pasos:

1. Generar certificados para firmar afirmaciones (obligatorio)

Este paso no está ligado a Bizagi ni restringido por ningún requerimiento especial de Bizagi (normalmente lo hace usted).

Si necesita alguna orientación o un ejemplo sobre este paso, consulte la sección Certificados para autenticación SAML 2.0.

Para continuar con estos pasos guiados, debe tener:

•Un certificado para firmar afirmaciones (obligatorio) en formato de archivo .P12 o .PFX. Necesita la contraseña para el archivo de certificado, tal como la definió cuando exportó las claves pública y privada.

•Un certificado para cifrar mensajes (opcional) en formato de archivo .P12 o .PFX. Necesita la contraseña para el archivo de certificado, tal como la definió cuando exportó las claves pública y privada.

|

Deberá encargarse de la gestión de los certificados instalados (realizar un seguimiento de su fecha de caducidad y de otros aspectos de mantenimiento relevantes, como los cambios en los puntos finales de su Proveedor de Identidad). |

2. Configuración inicial en su proveedor de identidad

Primero, debe configurar el proveedor de identidad. Vea algunos ejemplos:

•ADFS

•Okta

3. Agregar y configurar el proveedor de identidad en el Customer Portal

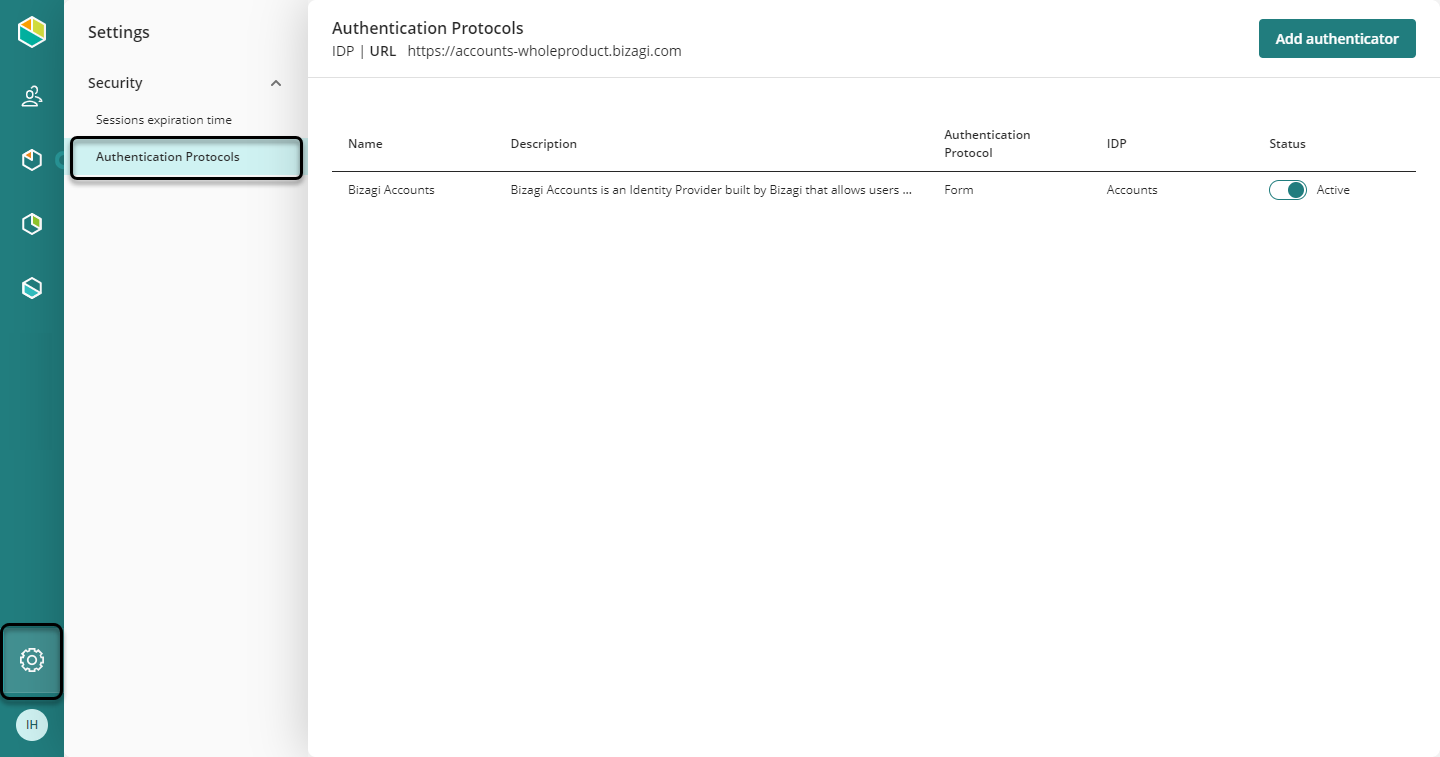

Ingrese el Customer Portal como administrador de la compañía, seleccione el ícono de Configuraciones, abra el menú de Protocolos y haga clic en Agregar autenticador.

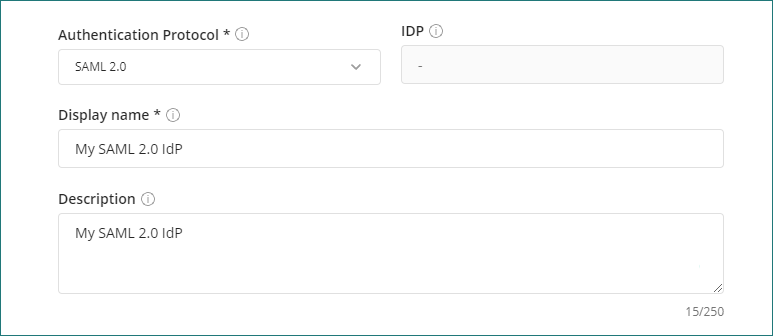

Seleccione la opción SAML 2.0 en la lista desplegable de protocolos y configure estos ajustes:

•IDP: Nombre del proveedor de identidad asociado con el protocolo seleccionado.

•Nombre para mostrar: nombre del autenticador que se muestra en el Customer Portal.

•Descripción: Breve descripción del autenticador.

Definir los dominios

Si necesita activar varios autenticadores, puede definir los dominios de correo electrónico asociados con cada autenticador. Consulte Múltiples autenticadores para portales basados en la nube.

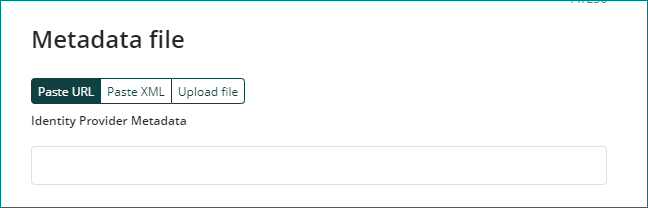

Archivo de metadatos

Proporcione la ruta donde se encuentra el archivo de metadatos IdP. Esta ubicación suele ser una URL.

También puede pegar el XML o cargar un archivo XML.

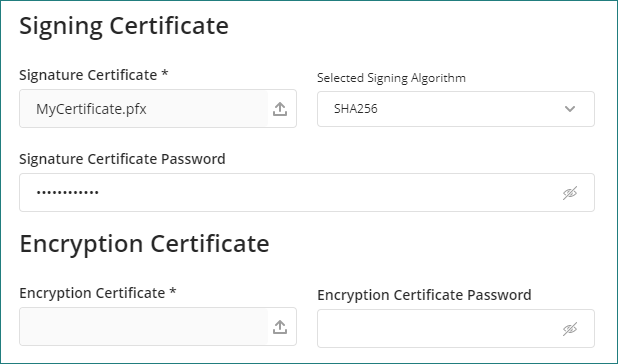

Certificado de firma

•Certificado de firma: Utilice el botón Examinar para ubicar y cargar el certificado digital (en formato P12 o PFX), que contiene la clave pública y privada que se utilizará para firmar las aserciones generadas por Bizagi.

•Contraseña del certificado de firma: proporcione la contraseña del certificado digital utilizado para la firma de aserciones.

•Esta contraseña debe coincidir con la que definió al exportar la información del certificado en formato P12.

•Algoritmo de firma: seleccione SHA1 o SHA256.

Certificado de cifrado

|

Cuando Bizagi envía mensajes al proveedor de identidad, envía dos tipos de aserciones. •Solicitud de autenticación: no tiene información sensible, por lo tanto, no está encriptada por definiciones estándar. •Solicitud de cierre de sesión: esta afirmación contiene información confidencial y se puede cifrar. Si activa esta propiedad, Bizagi cifra las solicitudes de cierre de sesión. Asegúrese de que su proveedor de identidad admita la recepción de solicitudes de cierre de sesión cifradas.

Verifique que su proveedor de identidad admita el cifrado de mensajes. Si no lo sabe o el cifrado no es compatible, deje estos campos vacíos. |

•Certificado de cifrado: Utilice el botón Examinar para localizar y cargar el certificado digital (en formato P12 o PFX, que contiene la clave pública y privada) que se utilizará para cifrar las afirmaciones generadas por Bizagi.

•Contraseña del certificado de cifrado: proporcione la contraseña del certificado digital utilizado para el cifrado de las afirmaciones.

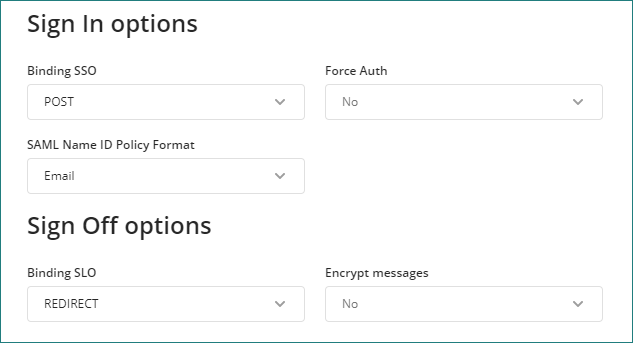

Opciones de inicio de sesión

•Binding SSO: recomendamos seleccionar POST para que haya soporte para mensajes más largos. Consulte a su proveedor de identidad los enlaces compatibles con SSO.

•Forzar autenticación: configúrelo en Sí para deshabilitar las capacidades de SSO para que cada vez que los usuarios intenten iniciar sesión en Bizagi, tengan que proporcionar sus credenciales. El uso de esta opción depende de sus requisitos y expectativas de autenticación.

•Formato de política de ID de nombre SAML: este es el formato del ID de nombre (identificador de usuario principal) esperado por su proveedor de identidad. Recomendamos utilizar la dirección de correo electrónico.

Opciones de cierre de sesión

•Binding SLO: indica si las solicitudes de cierre de sesión deben utilizar el método HTTP POST o REDIRECT (GET). Consulte a su proveedor de identidad los enlaces compatibles con SSO.

•Cifrar mensajes: Bizagi envía una aserción de solicitud de cierre de sesión. Esta afirmación contiene información confidencial y se puede cifrar. Si establece esta propiedad en Sí, la solicitud de cierre de sesión es encriptada por Bizagi usando el certificado de encriptación. Asegúrese de que su proveedor de identidad admita la recepción de solicitudes de cierre de sesión cifradas.

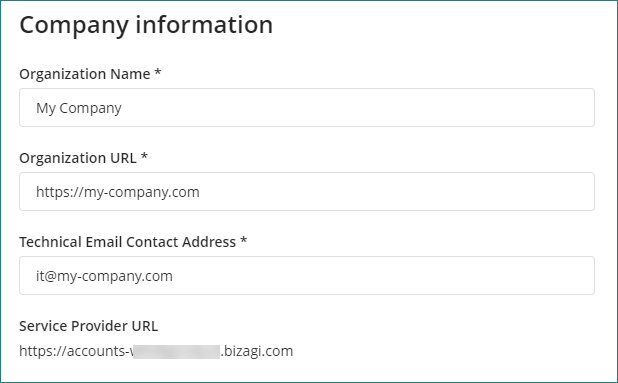

Información de la empresa

Nombre de la organización: nombre de su empresa enviada en la afirmación.

URL de la organización: URL de su empresa enviada en la afirmación.

Dirección de contacto de correo electrónico técnico: dirección de correo electrónico del administrador de su plataforma.

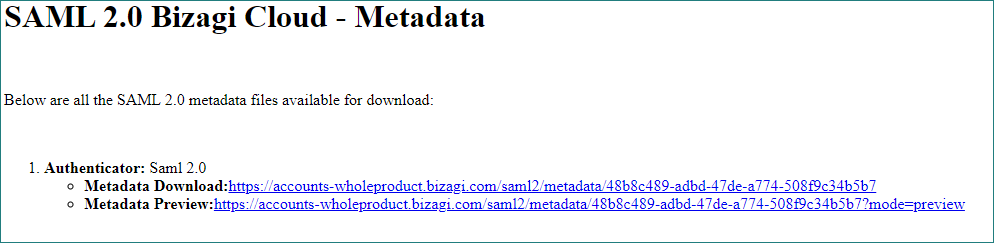

4. Descargue el archivo de metadatos y subalo en su proveedor de identidad

Algunos proveedores de identidad necesitan cargar el archivo de metadatos del cliente. Si su IdP requiere cargar el archivo de metadatos, por ejemplo, en Azure AD, debe descargar un archivo que contenga los metadatos de la configuración de SAML realizada en el Customer Portal de Bizagi. Los proveedores de identidad suelen requerir este archivo para definir configuraciones predefinidas e incluye la clave pública de los certificados para firmar afirmaciones y cifrar mensajes.

Asegúrese de cargar el certificado de firma y establecer la contraseña del certificado de firma antes de descargar el archivo de metadata

Para descargar el archivo de metadatos, Bizagi tiene los siguientes endpoints.

https://accounts- [empresa].bizagi.com/saml2/metadata

Puede obtener una vista previa o descargar el archivo:

Para probar su configuración, recomendamos cerrar las sesiones activas de los usuarios y abrir una nueva pestaña en modo incógnito, o usar un navegador diferente. Si falla la configuración con un nuevo IdP, puede restaurar el protocolo de autenticación.

Solución de problemas

En caso de que el autenticador falle puede revisar

•Solución de problemas en intercambio de mensajes SAML

Last Updated 7/7/2023 2:24:10 PM