Introducción

Para integrar su Customer Portal y los servicios basados en la nube de Bizagi con su Okta corporativa, debe llevar a cabo los pasos de configuración como se describe en esta sección. Tenga en cuenta que estos se realizan solo una vez, generalmente por un usuario administrador de su Portal del cliente que tiene acceso a su Okta.

Una vez haya realizado estos pasos los usuarios inician sesión en cualquier servicio basado en la nube directamente a través de su Okta, como se describe en Iniciando Sesión en los Portales y Aplicaciones en la Nube de Bizagi.

Antes de Empezar

El Customer Portal y servicios basados en la nube soporta Okta usando el protocolo OAuth2 & Open ID.

|

El único proveedor de identidad soportado por OAuth2 & Open ID es Okta. |

Adicionalmente necesita:

Tener ya usuarios en el Customer Portal

Al integrar cualquier proveedor de identidad, necesita registrar las cuentas autorizadas para que puedan acceder a los portales basados en la nube de Bizagi.

Registrar significa proveer o actualizar los identificadores principales de la cuenta. El email de Bizagi debe coincidir con el email registrado en Okta por el usuario. Por lo general, el correo electrónico es el parámetro más común. Consulte Crear usuarios de la empresa.

Bizagi no almacena contraseñas al integrar un proveedor de identidad.

|

No puede tener dos o más usuarios con el mismo correo electrónico, porque se considera parte del identificador principal. |

Una vez que haya verificado en el Portal del Cliente que hubo al menos una importación inicial de sus usuarios a Bizagi, puede continuar.

Lo que debe hacer

Estos son los pasos para configurar Bizagi para el inicio de sesión utilizando Okta:

1.Registrar Bizagi como una aplicación autorizada en Okta.

2.Configurar Okta en el Customer Portal.

Configuración

Siga los siguientes pasos para integrar Okta luego de que haya creado los usuarios en la compañía.

1. Registre una aplicación autorizada

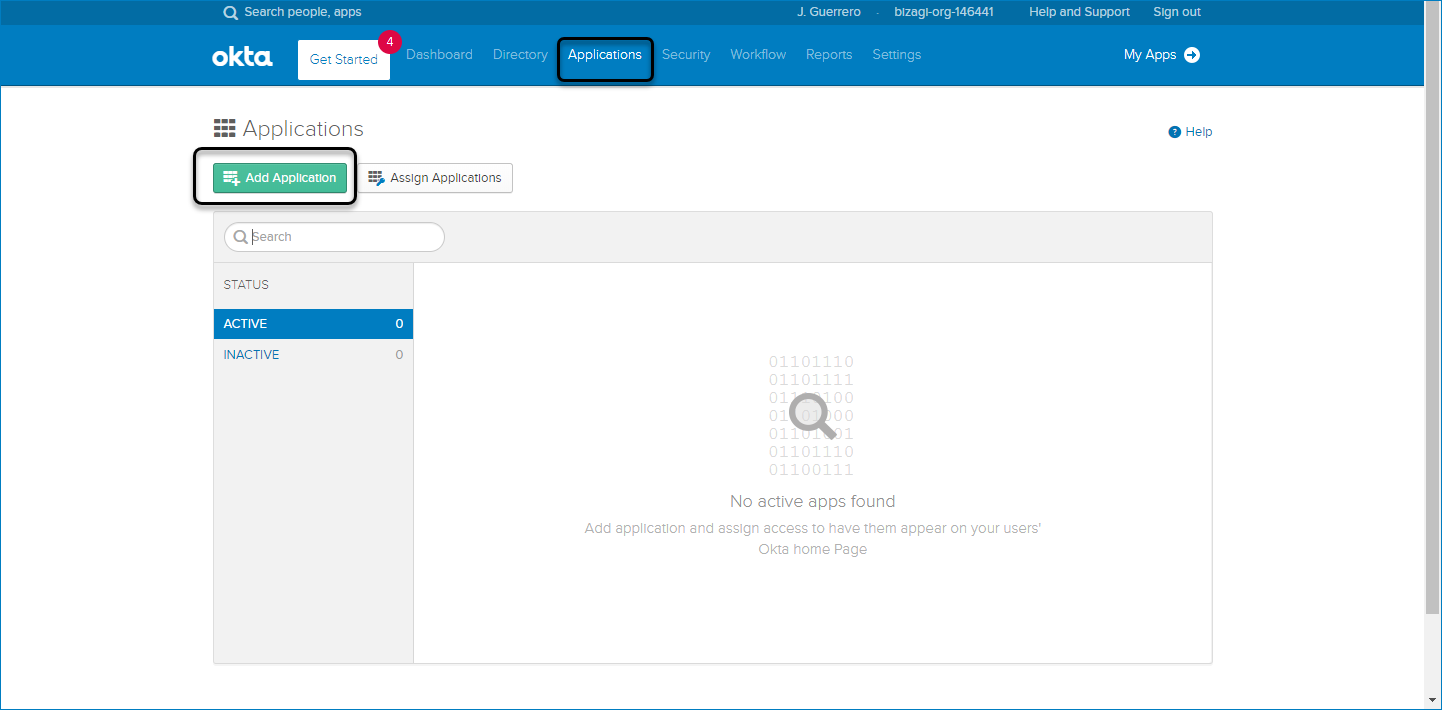

Este paso se realiza directamente en su portal Okta. Inicie sesión en su portal Okta como administrador. Haga clic en la pestaña Aplicaciones y haga clic en el botón Agregar aplicación.

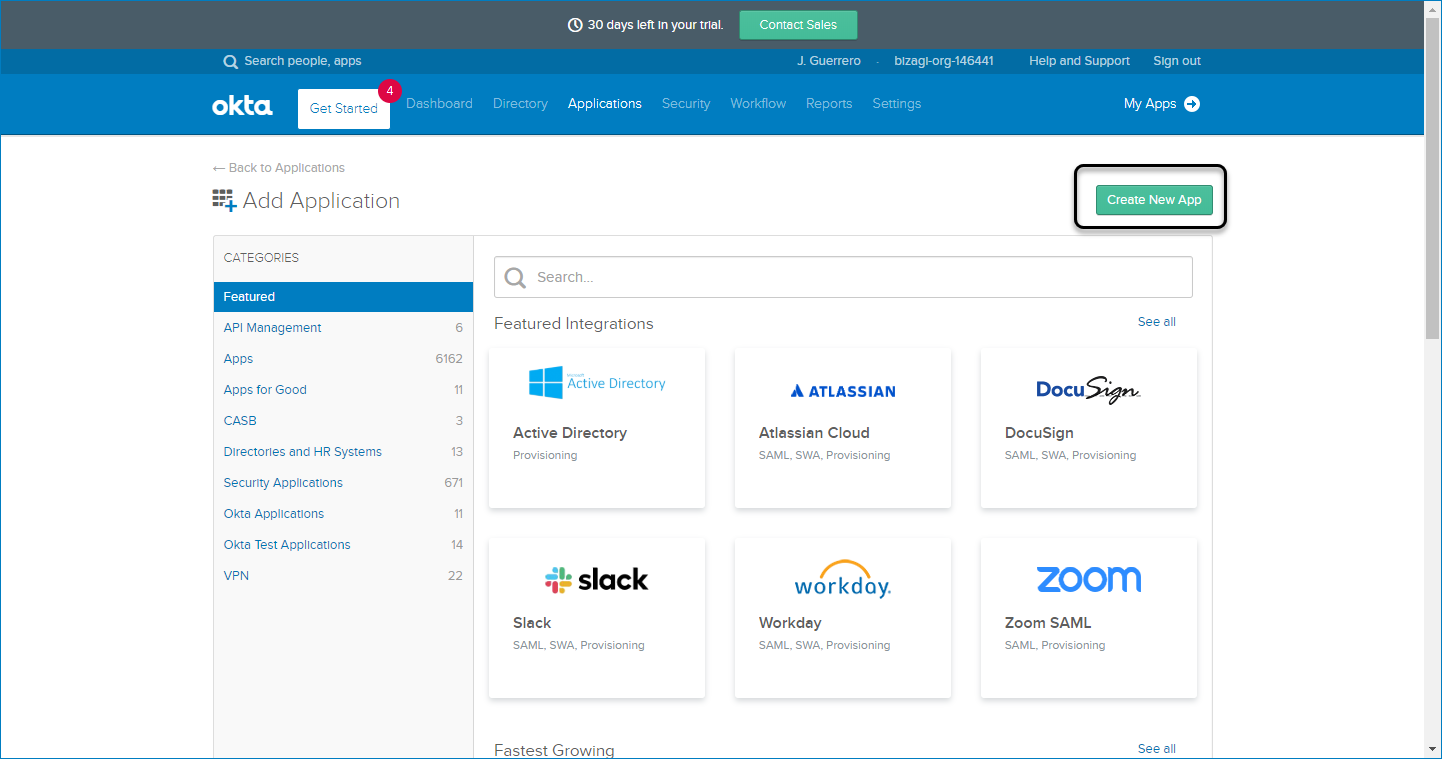

Cree una nueva aplicación.

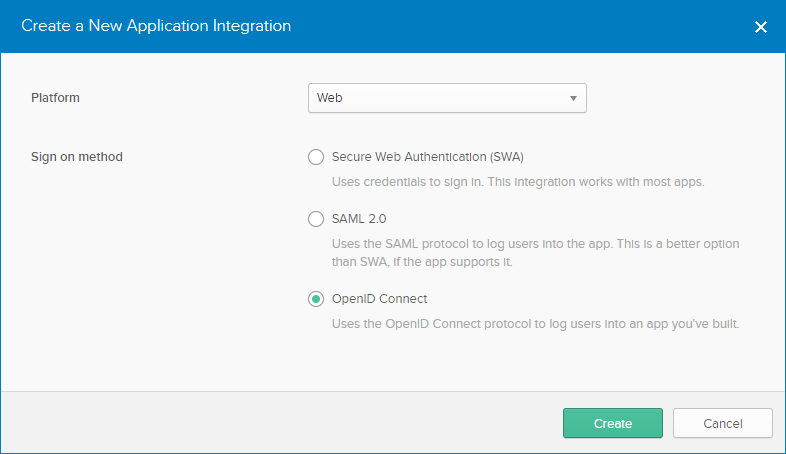

Seleccione OpenID connect.

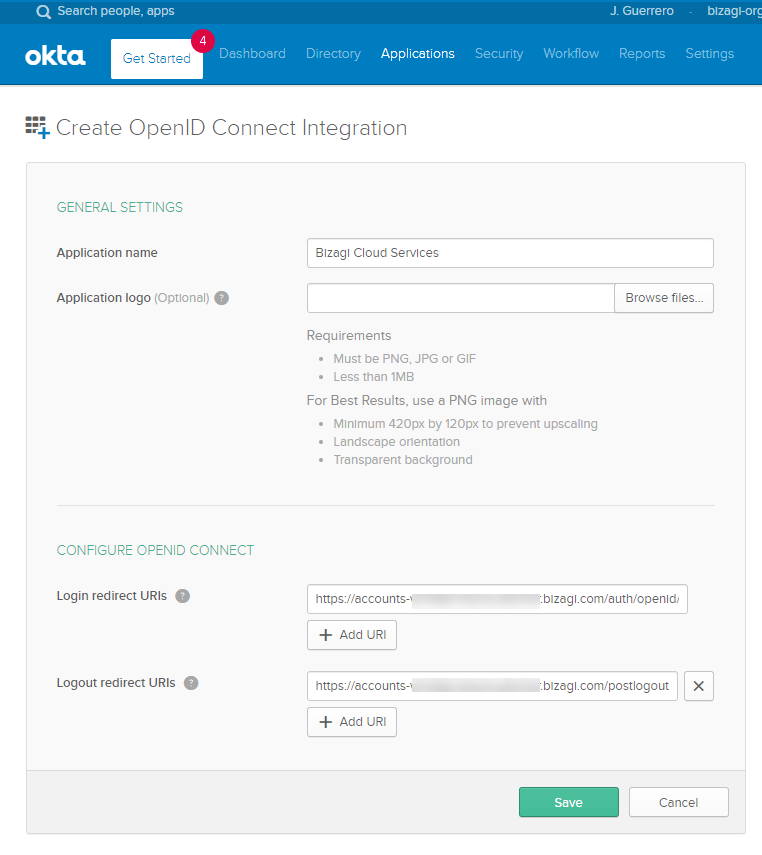

Registre los redireccionamientos de login y logout.

Login URI: https://accounts-[your_company].bizagi.com/auth/openid/bridge/callback

Logout URI: https://accounts-[your_company].bizagi.com/postlogout.html

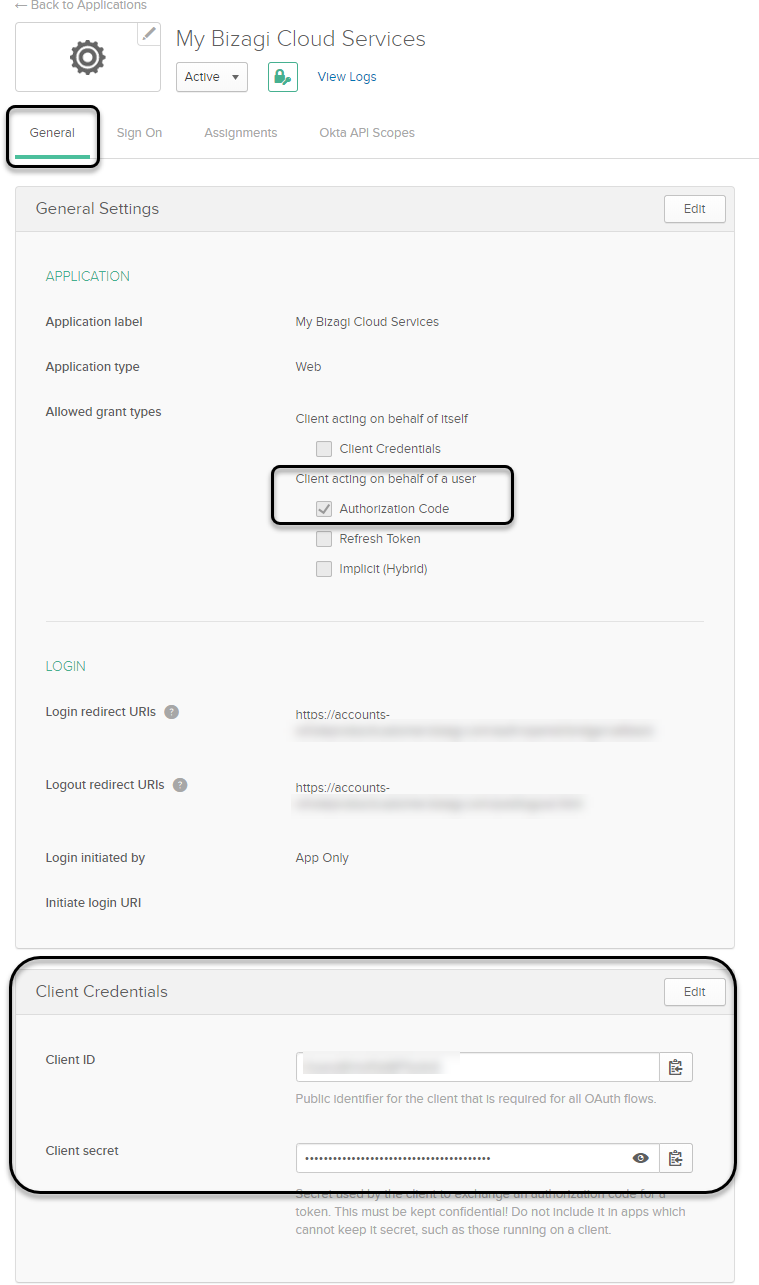

Seleccione el tipo de autorización como Grant Type. Asegúrese de guardar el Client ID y el Client Secret.

Solicite un ticket de soporte y envíelo al equipo de Bizagi con el Client Id y el Client Secret, para que el equipo de soporte de Bizagi pueda configurar Okta como su Proveedor de identidad del Customer Portal.

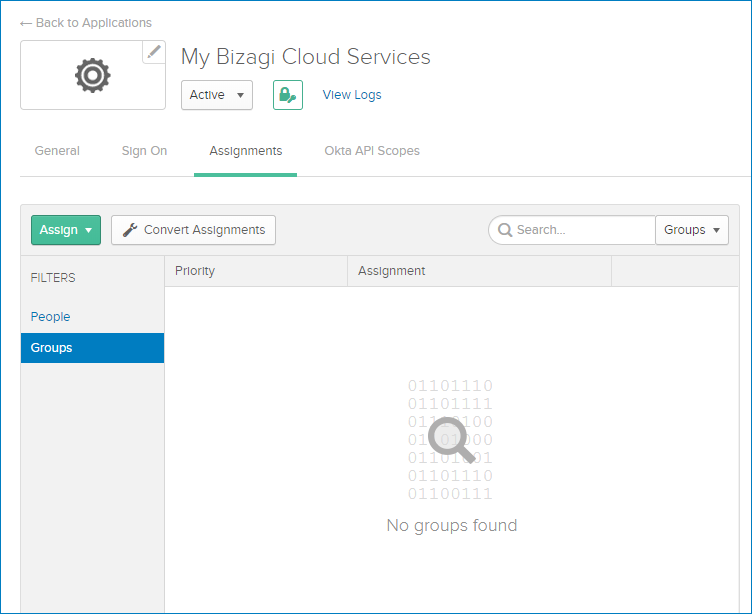

Usted puede asociar su aplicación de Okta con usuarios y grupos. Para controlar quien tiene acceso al Customer Portal.

|

Bizagi considera las siguientes prioridades en las aserciones: 1. UPN 2. Email

Tanto la UPN como la dirección de email deben estar en el siguiente formato: [name]@[provider].[domain]. Por ejemplo: john.smith@mycompany.com. |

Asegúrese de que el usuario está registrado como usuario de la compañía y agregado en una suscripción.

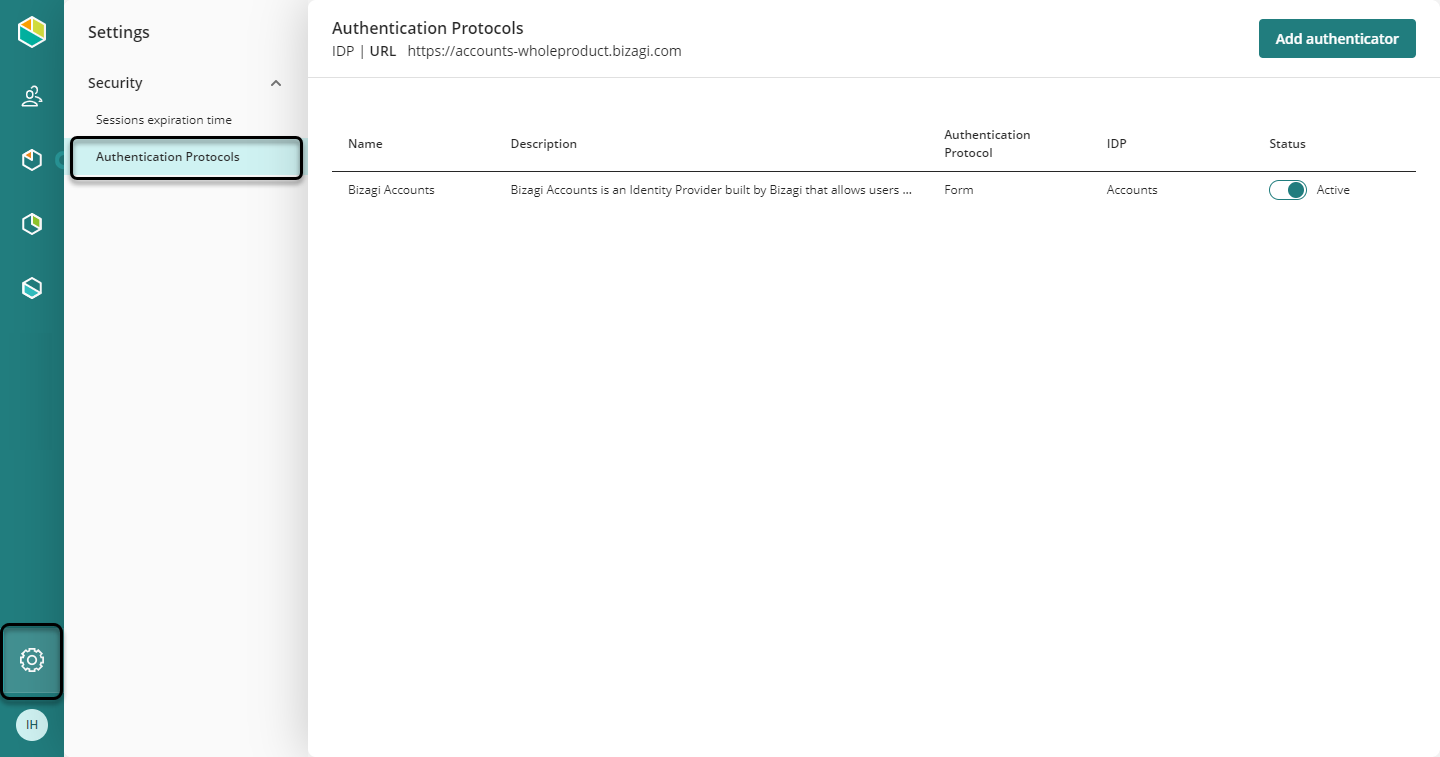

2. Configurar Okta en el Customer Portal

Para configurar Okta como proveedor de identidad de su Customer Portal, debe acceder este como administrador de la empresa, seleccionar el icono de configuración, abrir el menú Protocolos y hacer clic en Agregar autenticador.

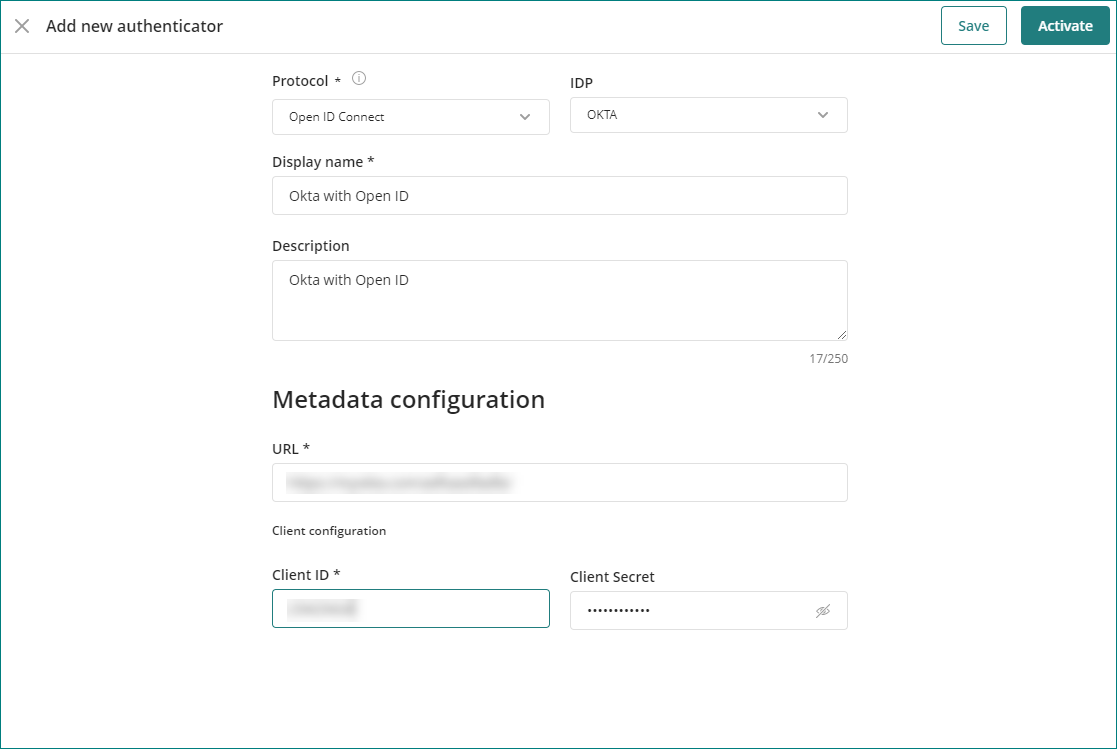

Seleccione la opción de conexión OAuth2 & Open ID en la lista desplegable de protocolos y configure estos ajustes:

•Nombre para mostrar: nombre del autenticador que se muestra en el Portal del cliente.

•Descripción: Breve descripción del autenticador.

•URL: la URL de su aplicación Okta.

•ID de cliente: ID de cliente obtenido en la configuración general de la configuración de la aplicación Okta.

•Client Secret: Clave de cliente obtenido en la configuración general de la configuración de la aplicación Okta.

Definir los dominios

Si necesita activar varios autenticadores, puede definir los dominios de correo electrónico asociados con cada autenticador. Consulte Múltiples autenticadores para portales basados en la nube.

Finalmente, debe activar el autenticador. Antes de activar el nuevo autenticador, revise cuidadosamente sus ajustes de configuración. Bizagi muestra un mensaje de advertencia al activar el protocolo.

Para probar su configuración, recomendamos cerrar las sesiones activas de los usuarios y abrir una nueva pestaña en modo incógnito, o usar un navegador diferente. Si falla la configuración con un nuevo IdP, puede restaurar el protocolo de autenticación.

Last Updated 1/9/2025 10:39:04 AM