Introducción

Para integrar su Customer Portal con su Azure AD corporativo necesita realizar los pasos de configuración como se describe en esta sección.

Tenga en cuenta que estos se realizan una sola vez, normalmente por un usuario administrador de su Customer Portal que tenga acceso a su Azure AD.

|

Recomendamos usar el protocolo SAML 2.0 en lugar de WS-Federation. See Configurar Azure AD usando SAML 2.0. |

Una vez realizados estos pasos, los usuarios se conectan a cualquier servicio basado en la nube directamente a través de su Azure AD, tal y como se describe en la sección de Ingreso a los portales y aplicaciones de Bizagi Cloud.

Antes de Empezar

El Customer Portal y servicios basados en la nube soporta Azure AD usando el protocolo WS-Federation. La versión de WS-Federation soportada es 1.0. Otras versiones no se soportan. Adicionalmente necesita:

Tener ya usuarios en el Customer Portal

Al integrar cualquier proveedor de identidad, necesita registrar las cuentas autorizadas para que puedan acceder a los portales basados en la nube de Bizagi.

Registrar significa proveer o actualizar los identificadores principales de la cuenta. El email de Bizagi debe coincidir con el atributo usado como identificador principal del usuario. Por lo general, el correo electrónico es el parámetro más común. Consulte Crear usuarios de la empresa.

Bizagi no almacena contraseñas al integrar un proveedor de identidad.

|

No puede tener dos o más usuarios con el mismo correo electrónico, porque se considera parte del identificador principal. |

Una vez que haya verificado en el Portal del Cliente que hubo al menos una importación inicial de sus usuarios a Bizagi, puede continuar.

Lo que debe hacer

Un esquema que describe la configuración necesaria para firmar con Azure AD considera estos pasos:

1.Registre una aplicación autorizada.

2.Configurar Azure AD en el Customer Portal.

Configuración

Siga los pasos presentados para integrar su Azure AD después de haber creado usuarios en la reserva de la empresa:

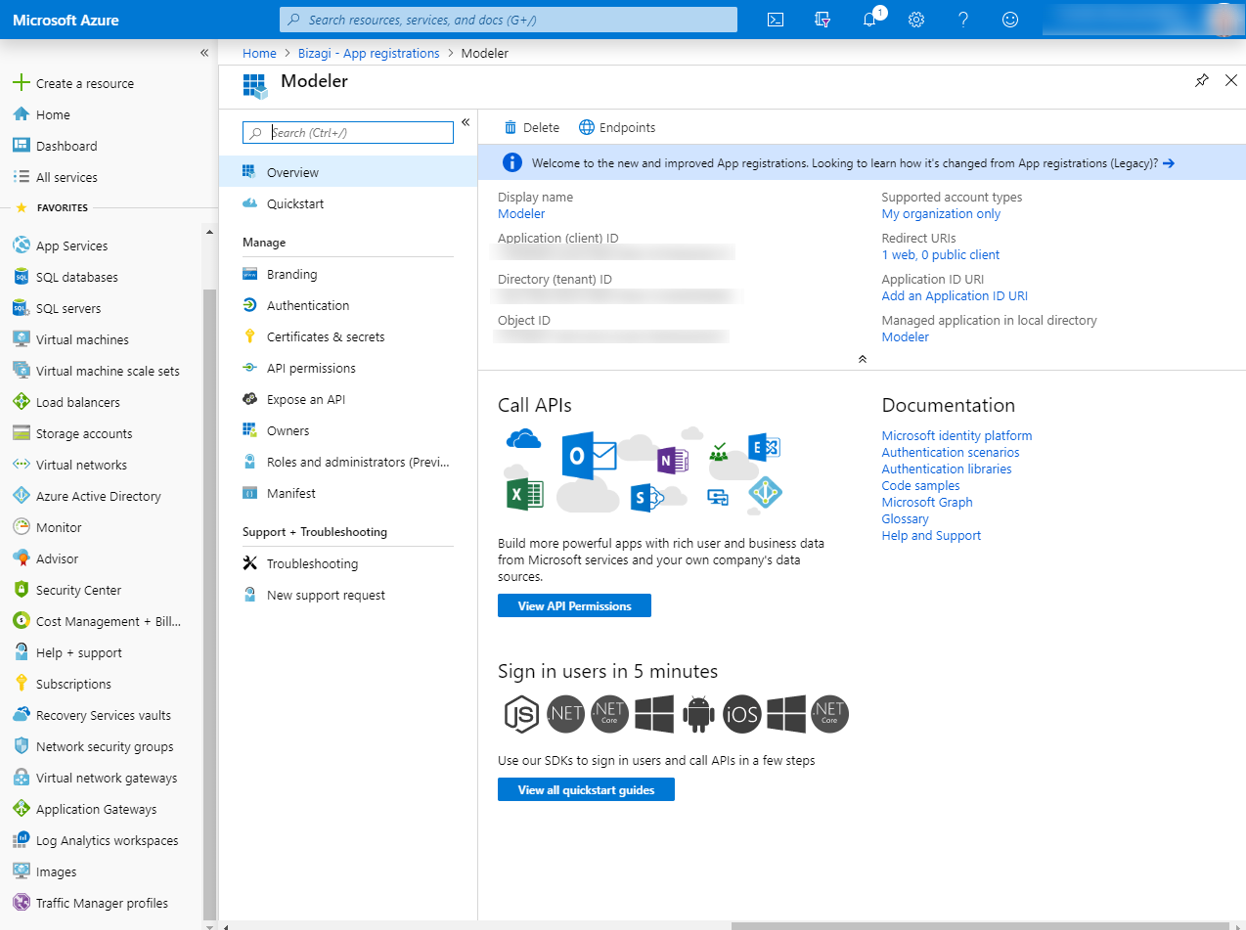

1. Registre una aplicación autorizada

Este paso se hace directamente en su portal Azure haciendo:

Inicie sesión en el portal de Azure en https://portal.azure.com.

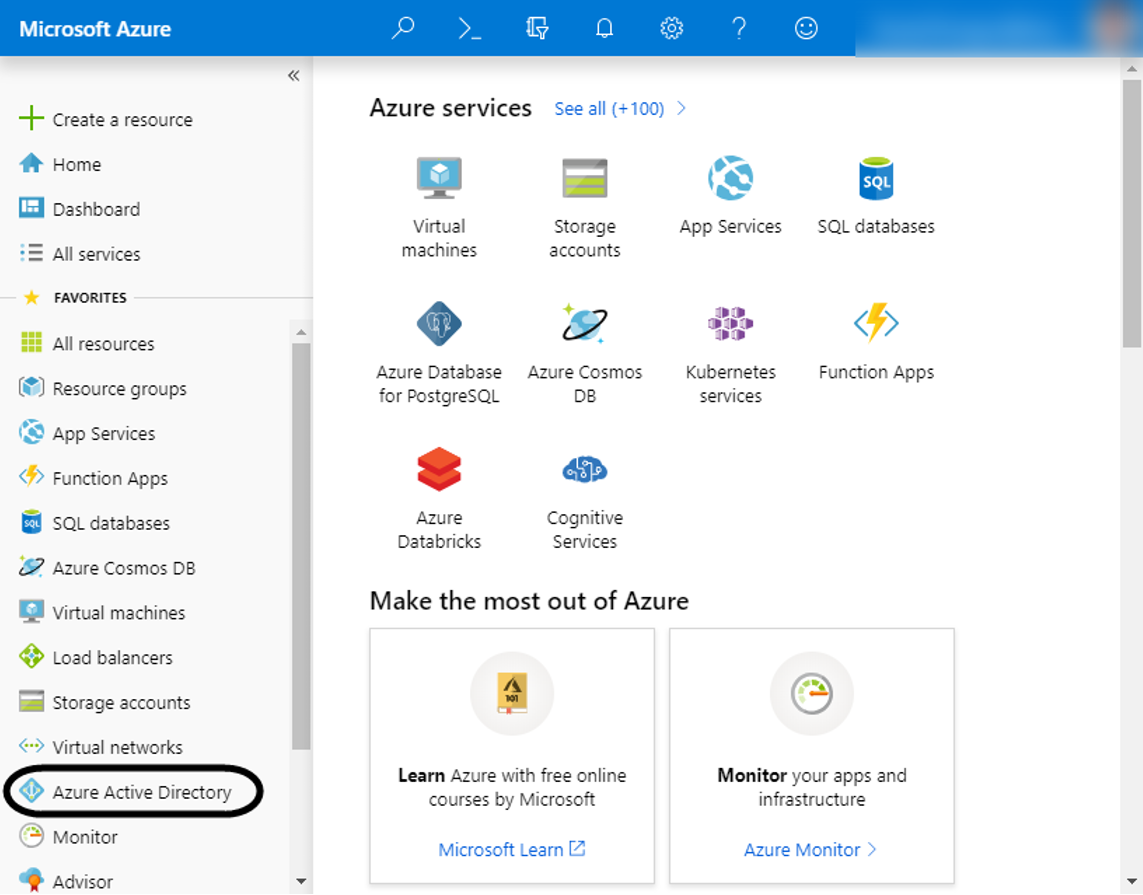

Vaya a su Directorio Activo.

Haga clic en la opción de Directorio Activo Azul en el panel de la izquierda para agregar una nueva aplicación.

Añada una nueva aplicación.

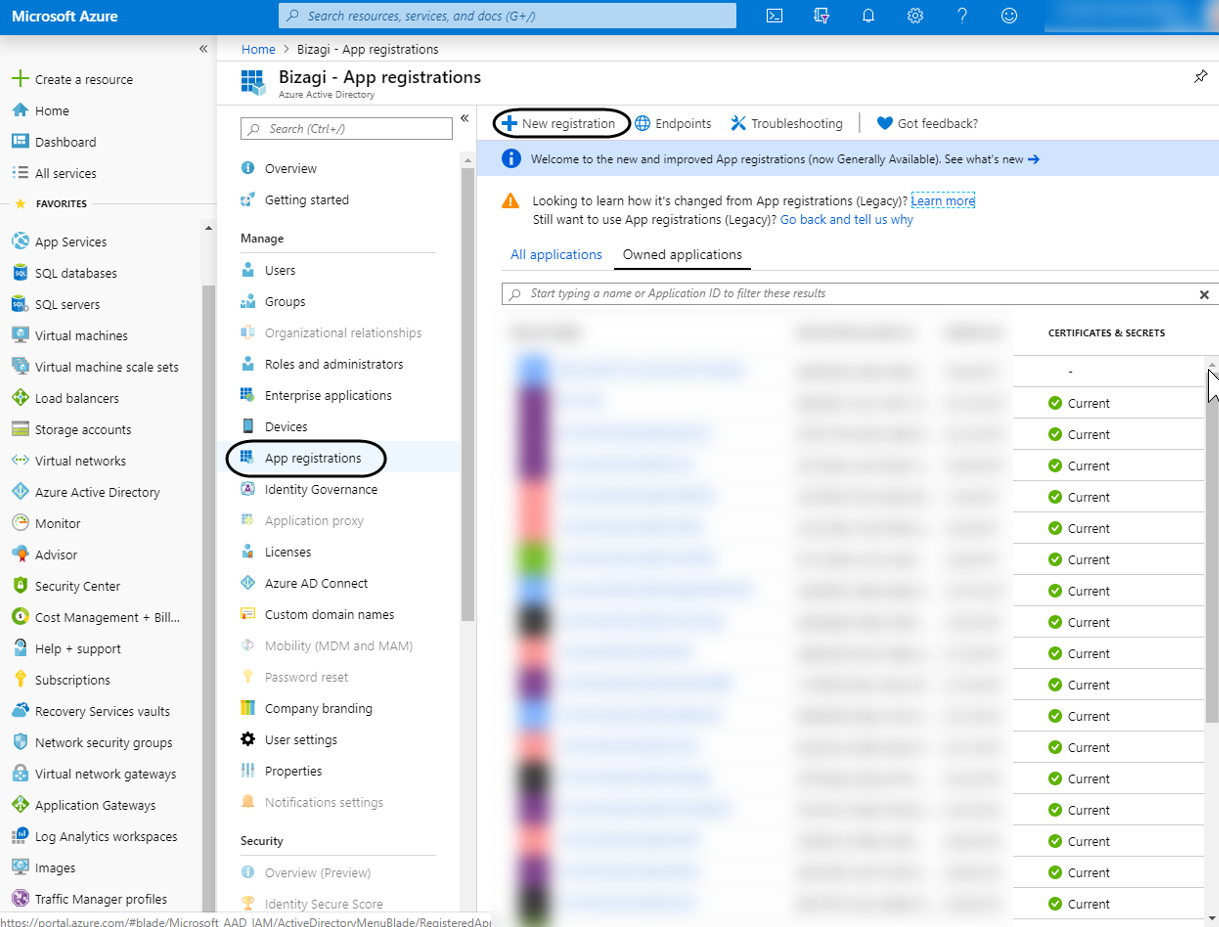

Haga clic en la opción Registros de la aplicación y haga clic en Nuevo registro ubicado en la cinta.

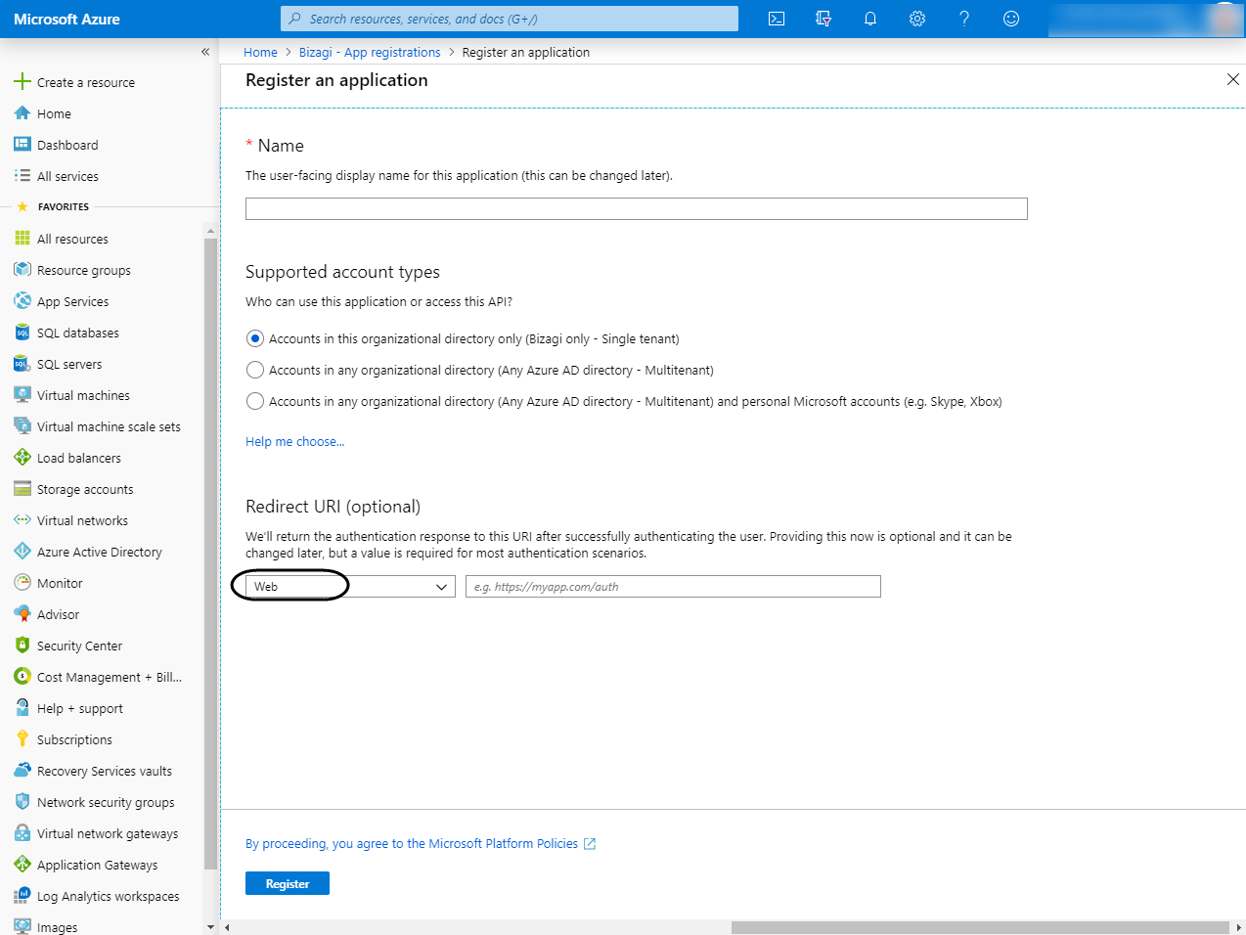

Introduzca los detalles básicos de la aplicación:

Déle un nombre a esta aplicación (puede cambiarlo más tarde), seleccione un Tipo de cuenta admitida (Se recomienda un solo inquilino) y establezca:

https://accounts-[su_empresa].bizagi.com

como URI de redireccionamiento. La opción Web debe ser seleccionada.

Haga clic en Registrarse. La aplicación puede tardar varios minutos en crear su nueva aplicación.

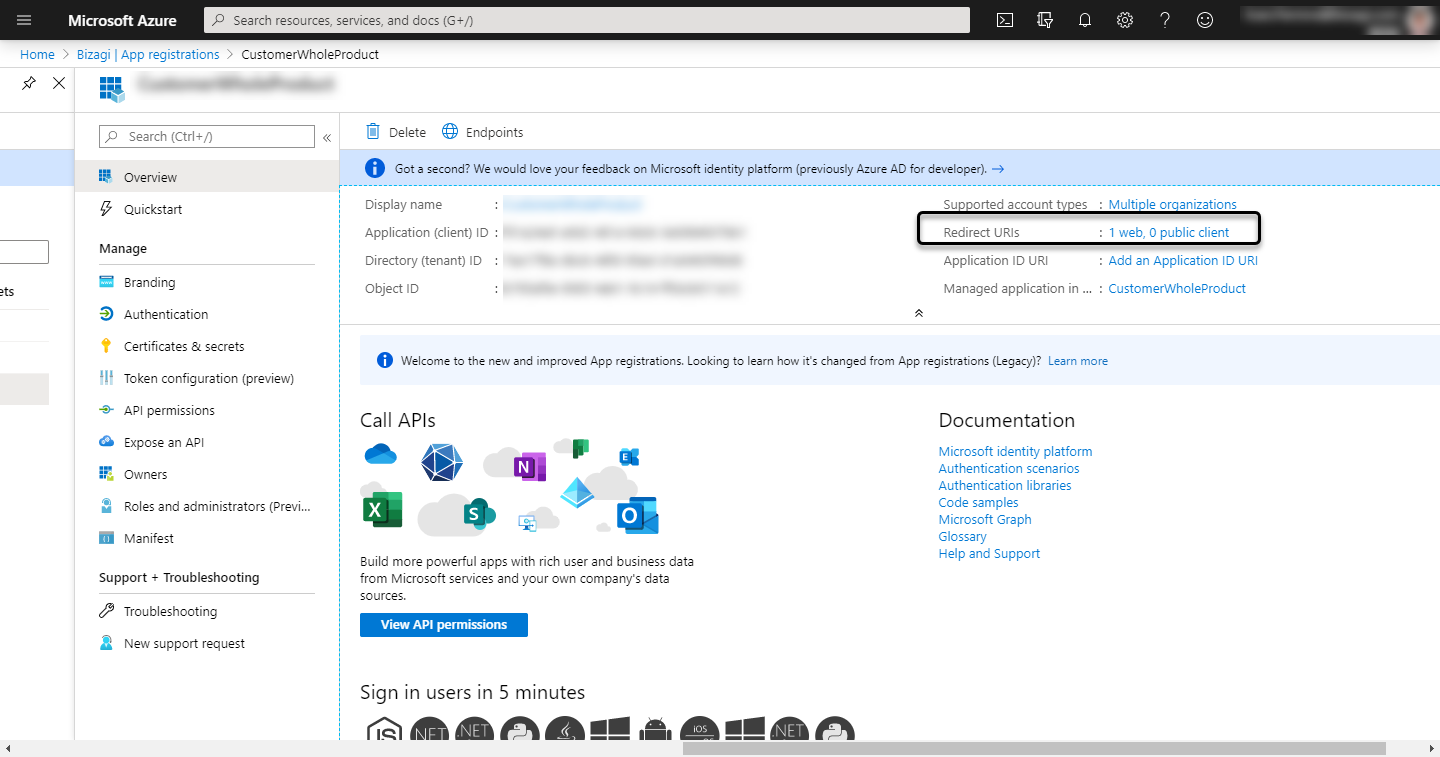

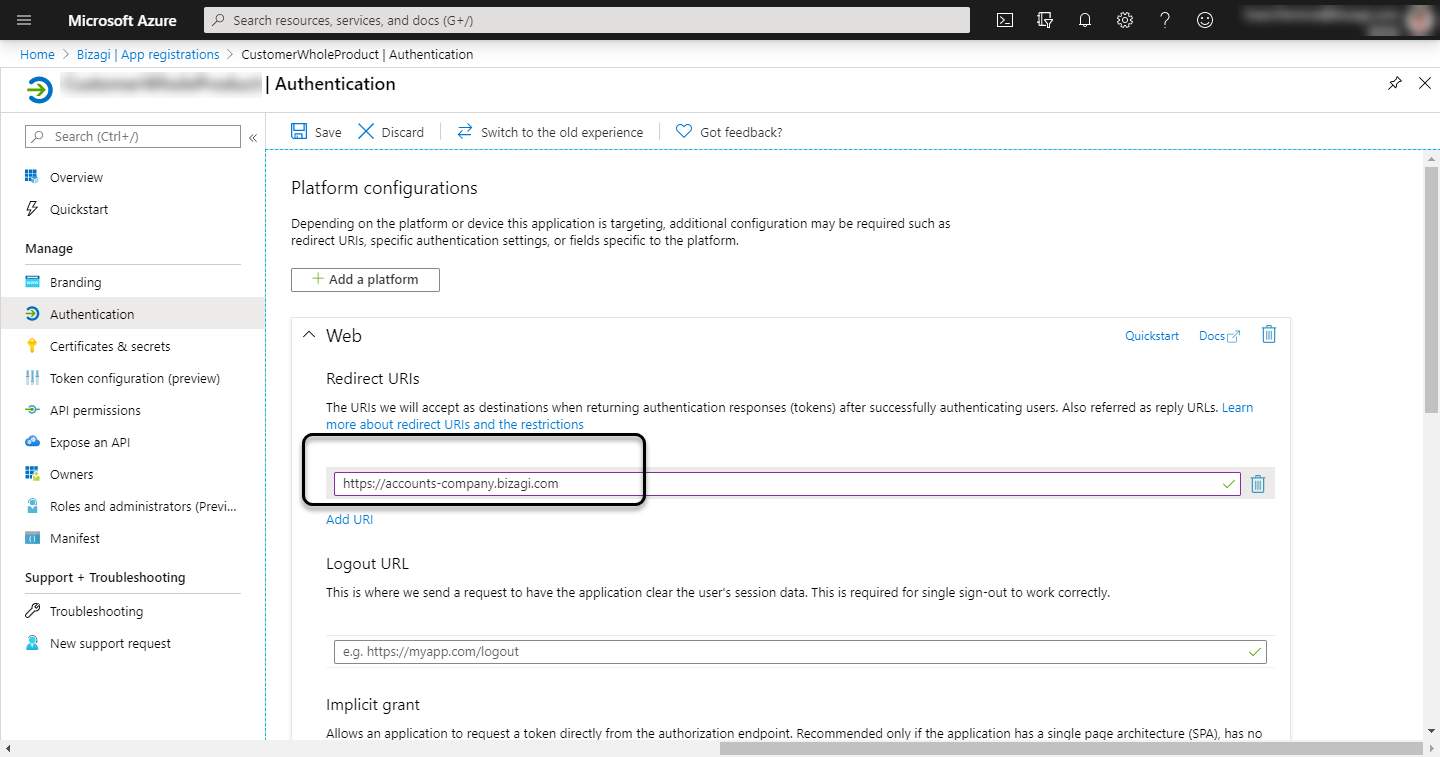

Asegúrese de que la URI de redireccionamiento en la aplicación recién creada está bien, para ello, haga clic en la opción Redirect URI de la aplicación recién añadida.

Asegúrese de que es la URL de la cuenta:

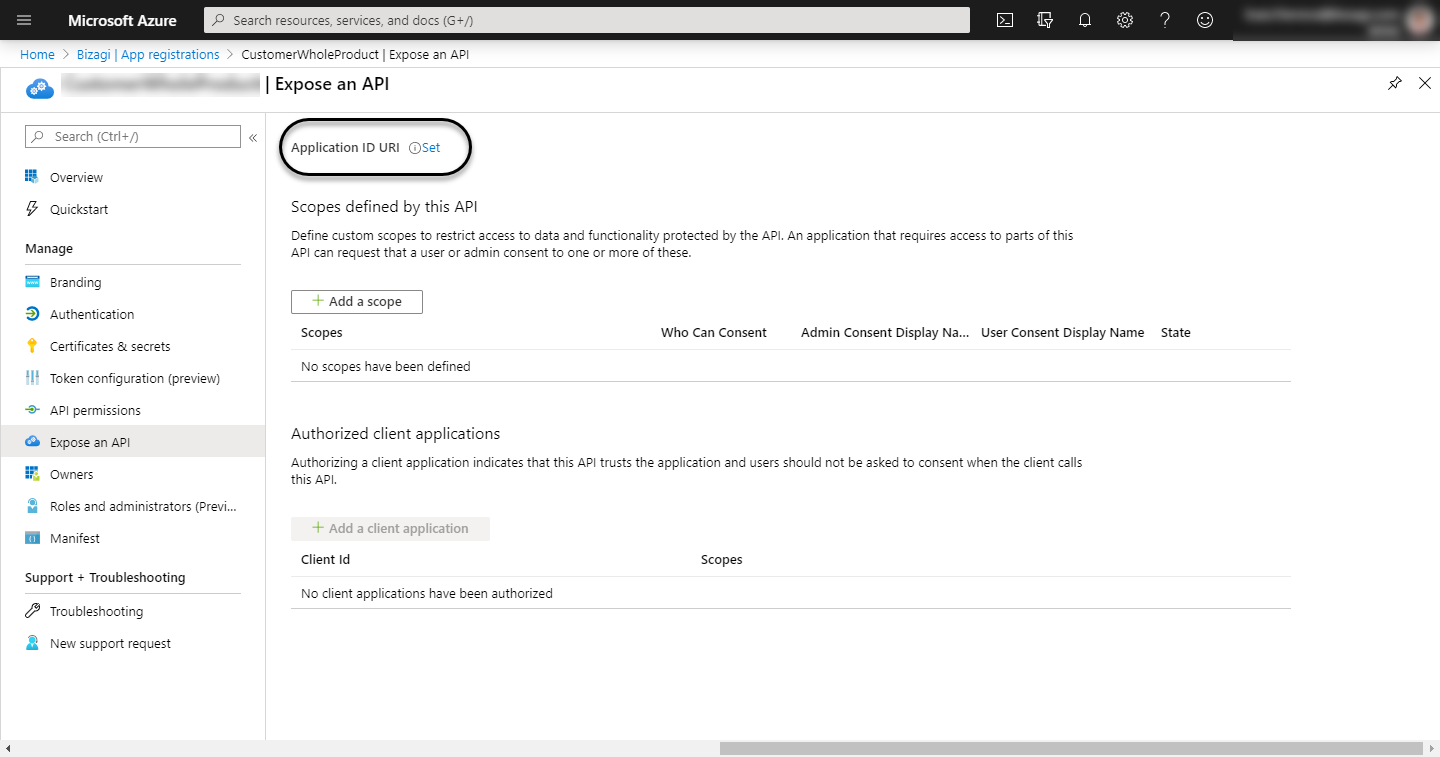

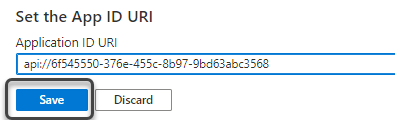

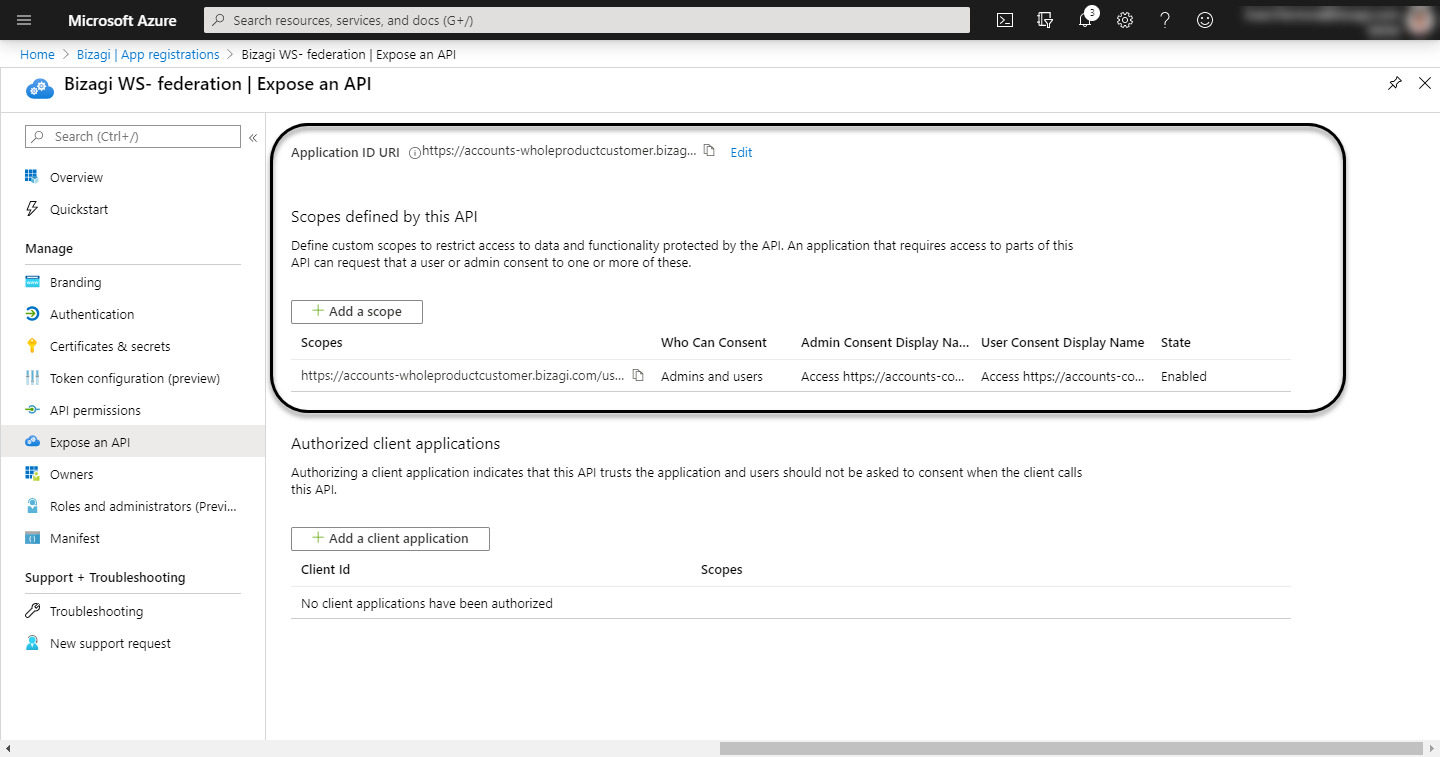

Abra el menú Exponer API, haga clic en Establecer el ID de la aplicación URI

y deje el ID que Azure muestra por defecto. Haga clic en Guardar sin editar ningun valor.

Haga clic en Guardar cuando termine.

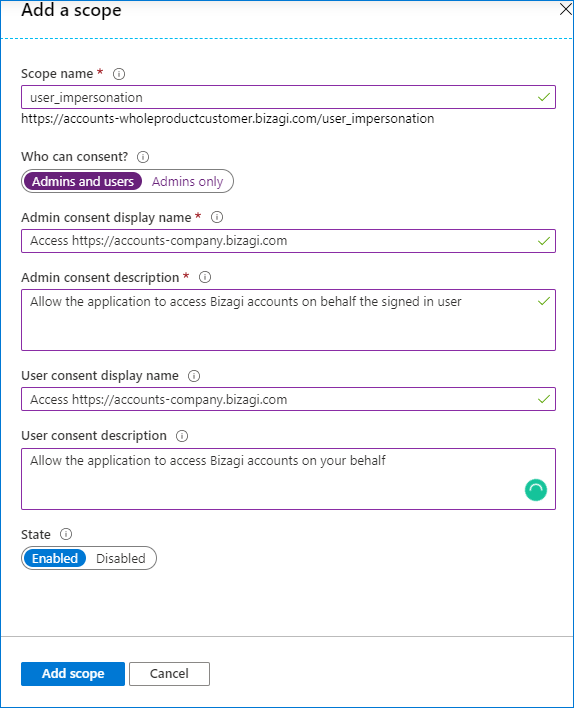

Añada un nuevo Alcance y registre la siguiente información:

•Nombre del alcance: user_impersonation

•Quien puede consentir: Administradores and usuarios

Añade el alcance.

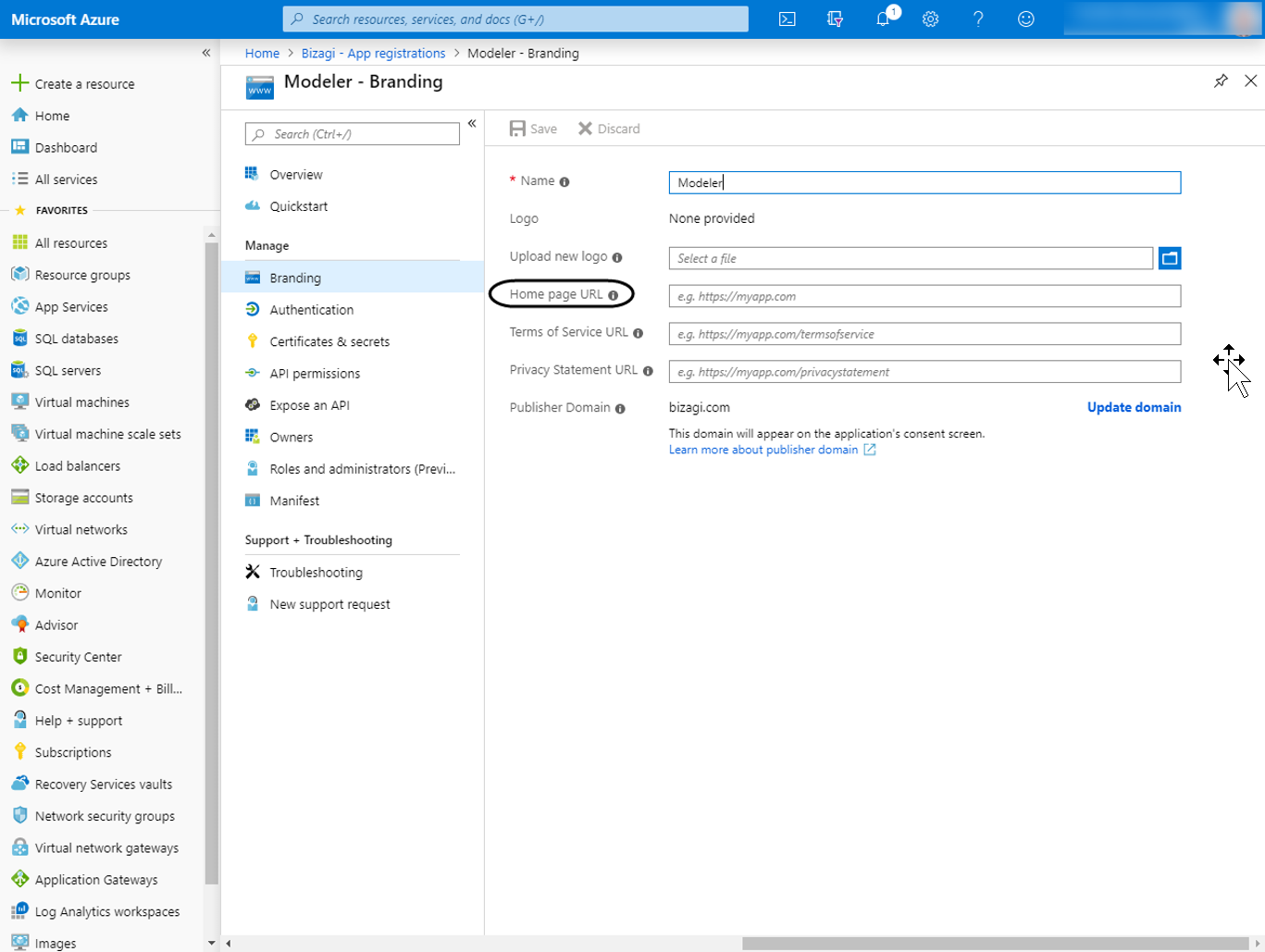

Establezca la URL de la página de inicio de la aplicación recién creada

Para ello, vaya a la opción Branding de la aplicación recién añadida y establezca la URL de la página de inicio con https://accounts-[su_empresa].bizagi.com y haga clic en Guardar.

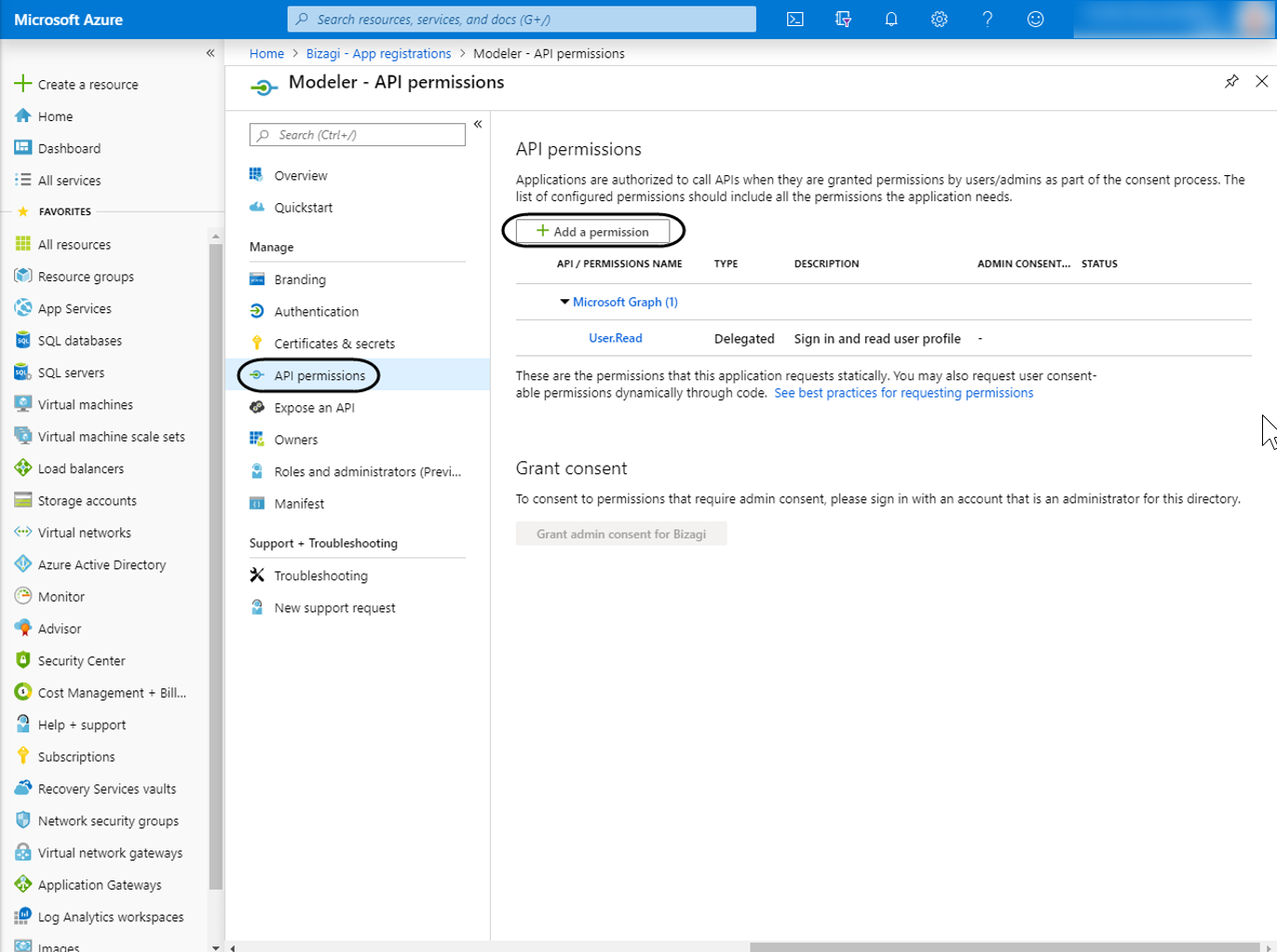

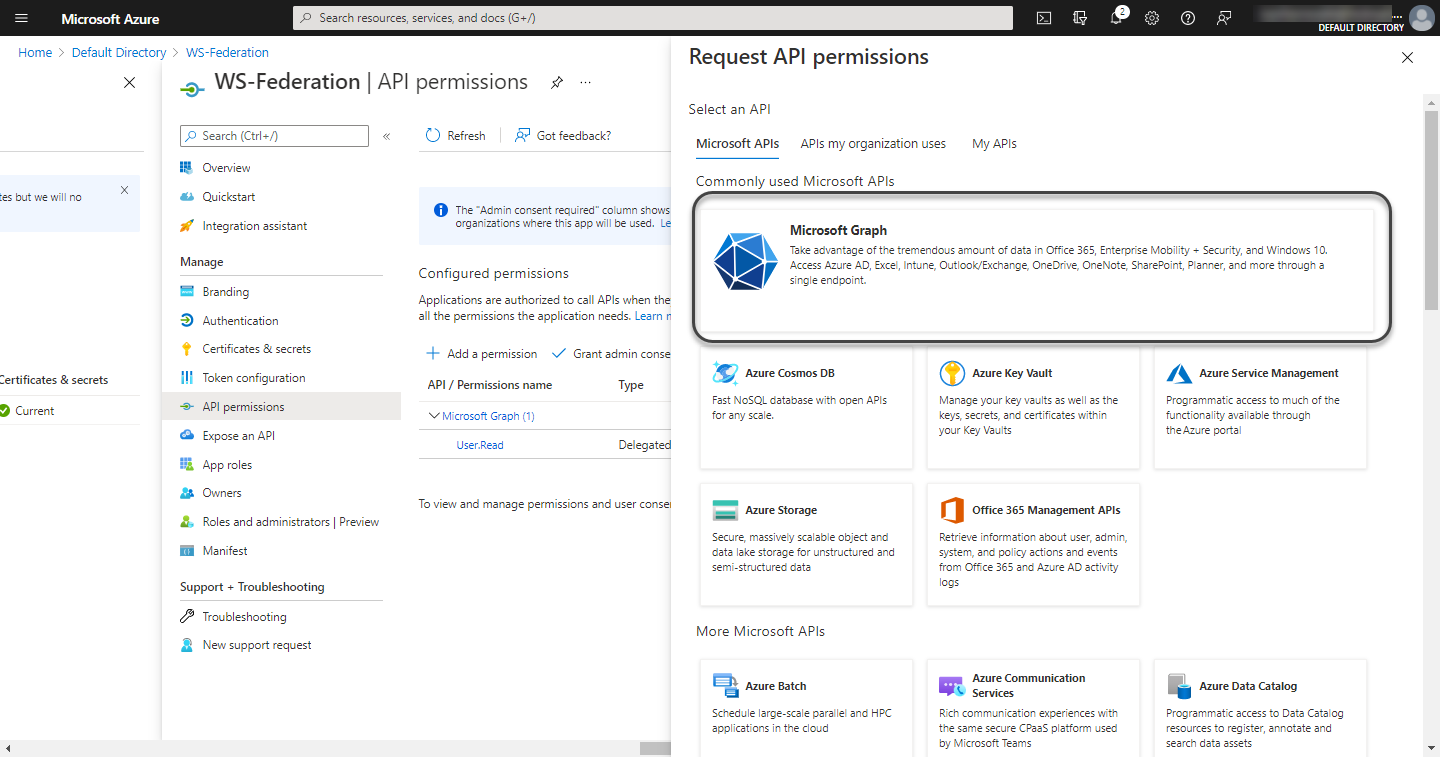

Establezca los permisos apropiados

Para ello, vaya a la opción de permisos de la API de la aplicación recién agregada y, a continuación, haga clic en Agregar permiso.

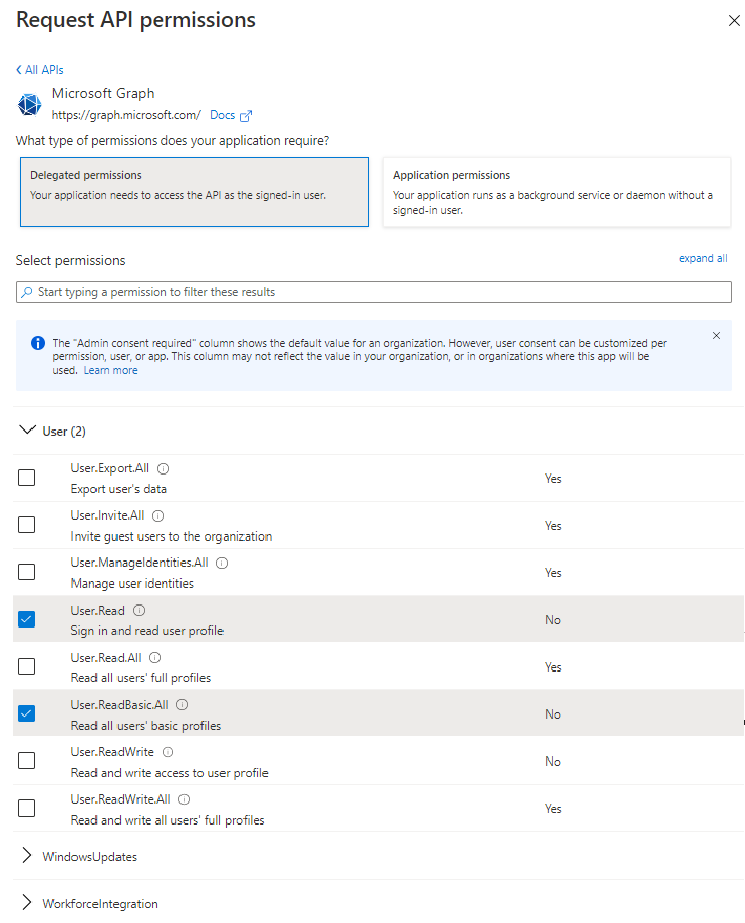

Seleccione Microsoft Graph

Seleccione los permisos delegados y configúrelos como se muestra en la imagen:

Haga clic en Agregar permisos para terminar.

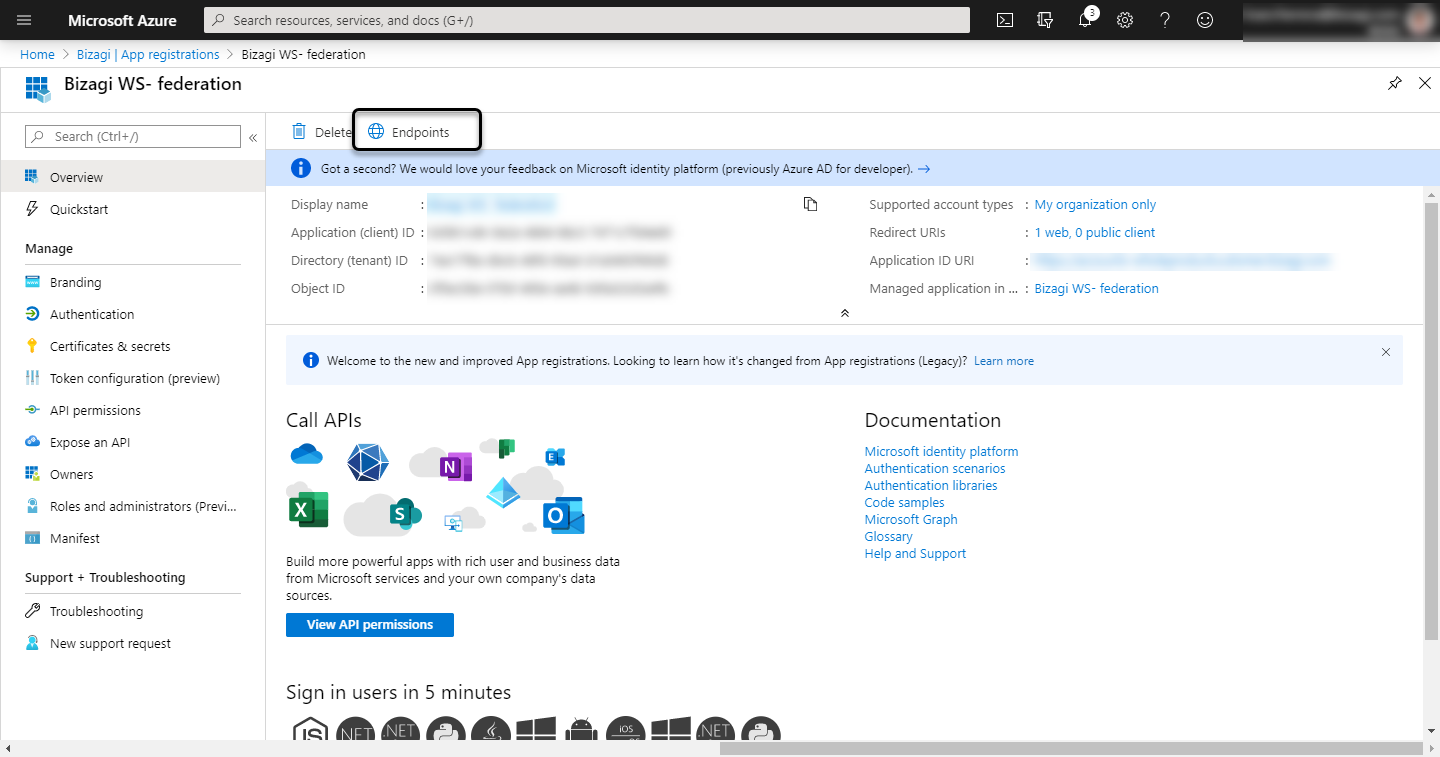

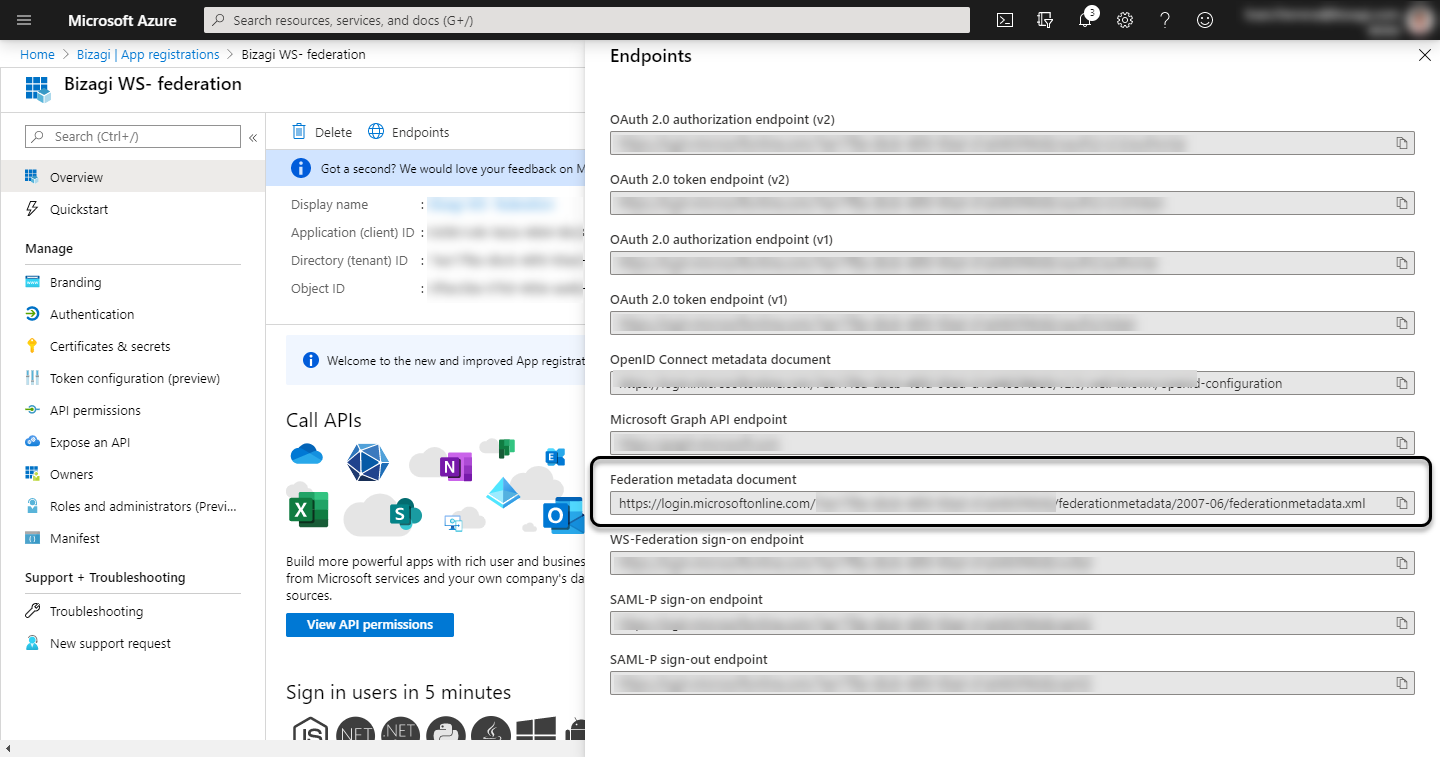

Abra la sección de puntos finales de su aplicación:

Y copiar el documento de metadatos de la Federación:

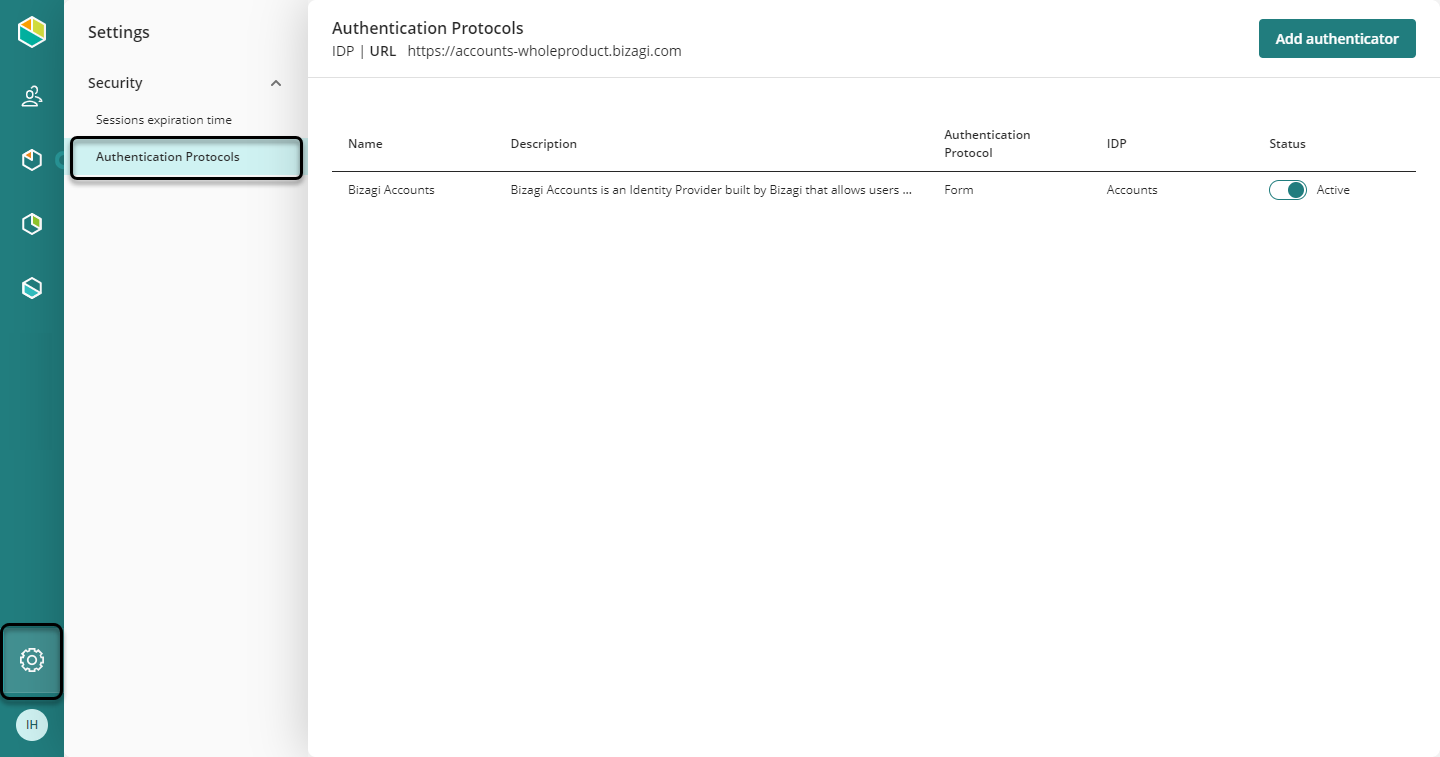

2. Configurar Azure AD en el Customer Portal

Para configurar Azure AD como proveedor de identidad de su Customer Portal, debe acceder este como administrador de la empresa, seleccionar el icono de configuración, abrir el menú Protocolos y hacer clic en Agregar autenticador.

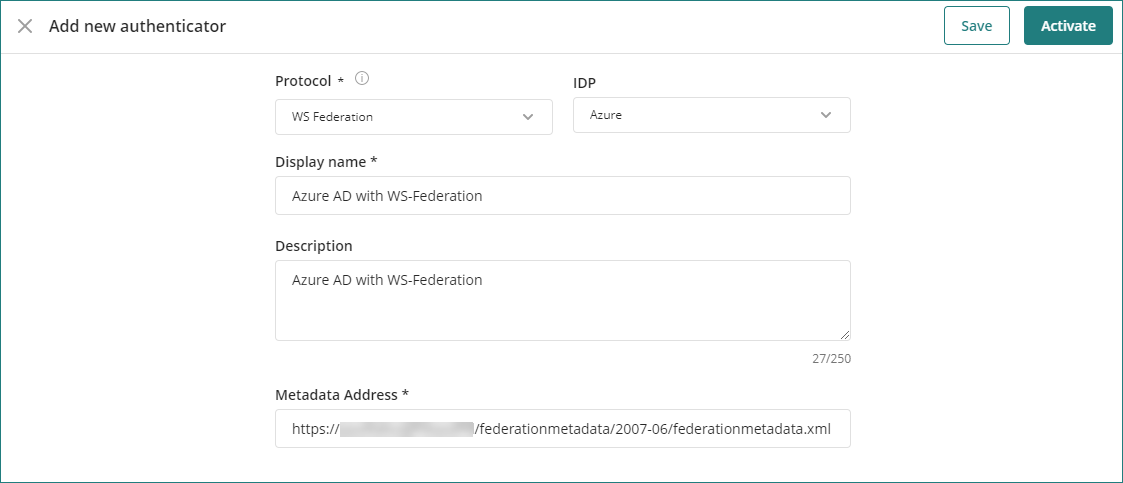

Seleccione la opción WS-Federation en la lista desplegable del protocolo y configure estas configuraciones:

•Nombre para mostrar: nombre del autenticador que se muestra en el Portal del cliente.

•Descripción: Breve descripción del autenticador.

•Dirección de metadatos: esta es la URL de metadatos de la federación de ADFS. Se debe acceder a esta URL a través de HTTPS mientras el autenticador está activo. Esta URL debe permitir descargar el archivo de metadatos XML.

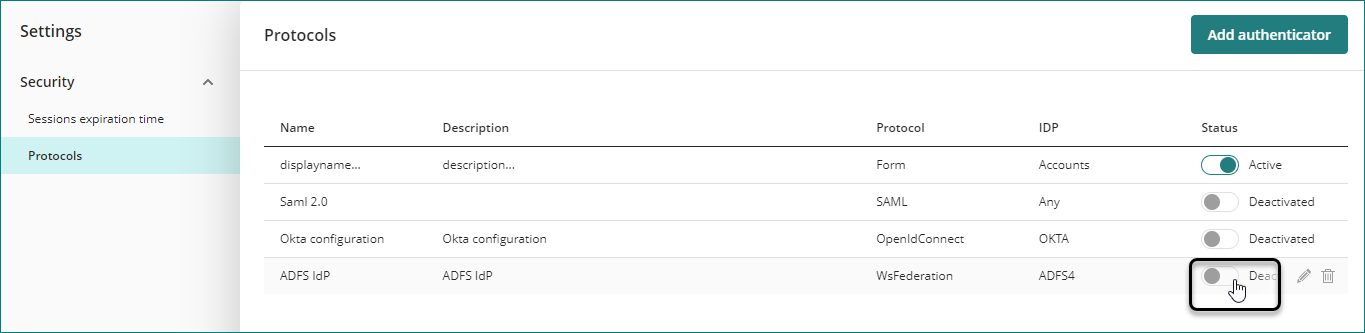

Definir los dominios

Si necesita activar varios autenticadores, puede definir los dominios de correo electrónico asociados con cada autenticador. Consulte Múltiples autenticadores para portales basados en la nube.

Finalmente, debe activar el autenticador. Antes de activar el nuevo autenticador, revise cuidadosamente sus ajustes de configuración. Bizagi muestra un mensaje de advertencia al activar el protocolo.

Para probar su configuración, recomendamos cerrar las sesiones activas de los usuarios y abrir una nueva pestaña en modo incógnito, o usar un navegador diferente. Si falla la configuración con un nuevo IdP, puede restaurar el protocolo de autenticación.

Last Updated 7/18/2023 9:47:19 AM