Introducción

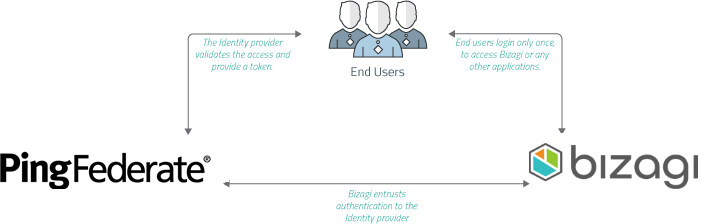

Bizagi soporta integración con sistemas de administración de identidad y accesos que cumplen con SAML 2.0, como PingFederate.

Esta sección es una guía paso a paso de la configuración necesaria, tanto en PingFederate como en Bizagi, para tener una autenticación intregrada en Bizagi contra PingFederate.

Nótese que para usar SAML 2.0, se requiere que tanto su IdP como proyecto de Bizagi, estén configurados para soportar HTTPS.

Para información introductoria sobre SAML 2.0, refiérase a Autenticación con SAML.

|

Si planea utilizar un método de autenticación diferente a Bizagi y está realizando un deployment a un ambiente que no tiene información de usuarios (normalmente es el caso en el primer deployment de un proyecto), siga estos pasos para que pueda configurar adecuadamente sus usuarios y autenticación sin tener problemas para acceder al Portal de Trabajo: 1.Haga el deployment con el método de autenticación establecido como Bizagi. Esto le permite acceder al Portal de Trabajo con el usuario Admon sin proveer credenciales. 2.Una vez haya ingresado al Portal de Trabajo, ingrese manualmente sus usuarios o alternativamente puede utilizar en el método de su elección para sincronizar la información de sus usuarios a la tabla WFUser (SOAP, Sincronización LDAP, Archivo de Excel, o haciendo un procedimiento de sincronización de datos. 3.Después de tener sus usuarios registrados en el Portal de Trabajo, use el Management Console para establecer el método de autenticación al que prefiera y se adecue a sus necesidades.

Si planea usar autenticación LDAP con sincronización periódica de usuarios, puede ignorar los pasos anteriores dado que solo necesitará esperar a que ocurra la siguiente sincronización para que sus usuarios puedan acceder el Portal de Trabajo. |

1. Generar certificados para firmar afirmaciones (obligatorio)

A continuación se explica cómo generar el certificado de seguridad desde el Customer Portal:

|

Deberá encargarse de la gestión de los certificados instalados (realizar un seguimiento de su fecha de caducidad y de otros aspectos de mantenimiento relevantes, como los cambios en los puntos finales de su Proveedor de Identidad). |

Crear un Certificado de Autenticación

En el Customer Portal puede generar certificados de seguridad implementados en los Protocolos de Autenticación. Esta función, le permite crear y configurar un nuevo certificado o cargar uno existente en el Customer Portal. Para configurar el Inicio de Sesión Único y acceder al Customer Portal, inicia sesión en tu cuenta con el rol de Administrador de la Empresa. Este rol de usuario permite crear usuarios en el grupo de usuarios de la empresa y administrar usuarios en todas las suscripciones de la empresa. Para obtener información adicional sobre la gestión del Portal del Cliente y los roles, consulta:

•Ingresando la primera vez a una suscripción Enterprise

•Configurar un IdP con SAML 2.0 en el Customer Portal

•Administrar usuarios de la compañia

Para crear un certificado de seguridad dentro del Customer Portal, siga estos pasos:

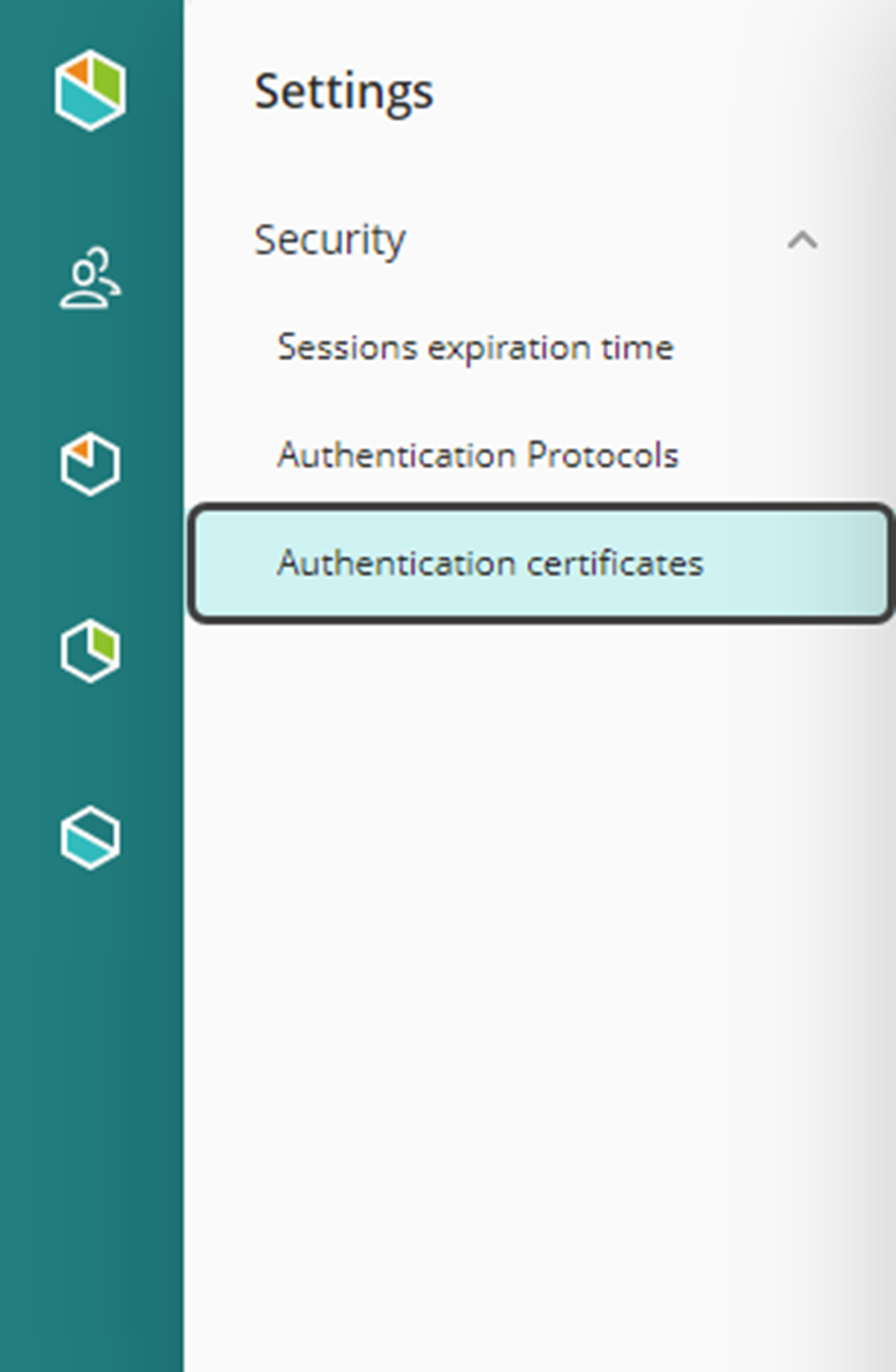

1.Seleccione el ícono de Configuracion ubicado en el menú del panel izquierdo.

![]()

2.Un panel se expande desde la izquierda con todos los temas relacionados con la seguridad. Seleccione la opción Certificados de autenticación.

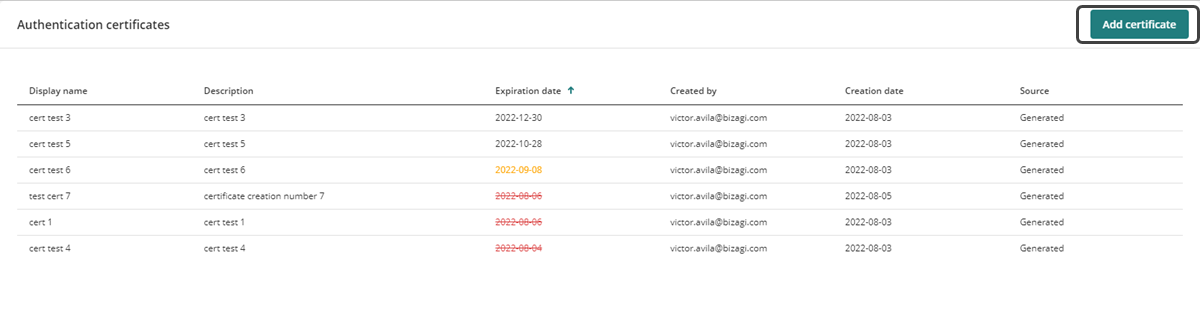

3.Dentro de esta sección, hay una lista de certificados con detalles como Nombre, Descripción, Fecha de vencimiento, Propietario y Fecha de creación y su fuente de creación. En la esquina superior derecha, seleccione el botón Agregar certificado.

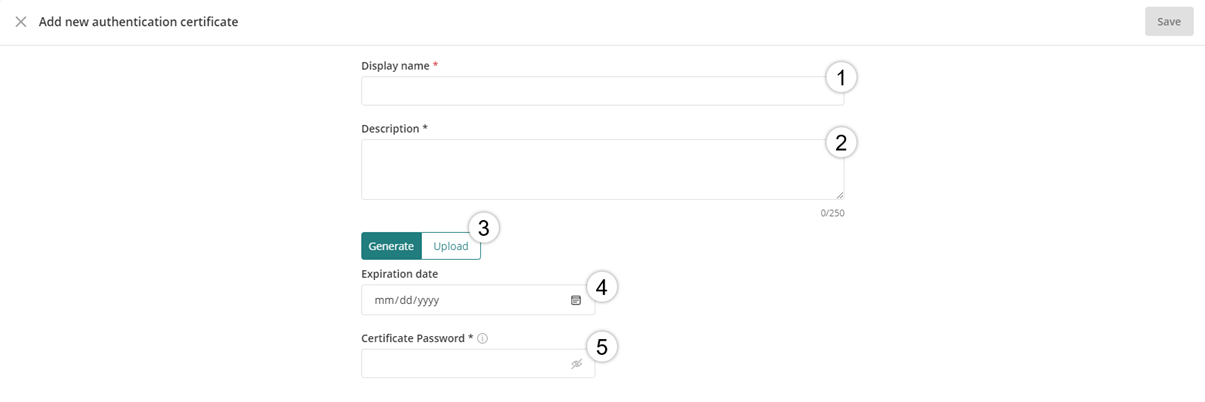

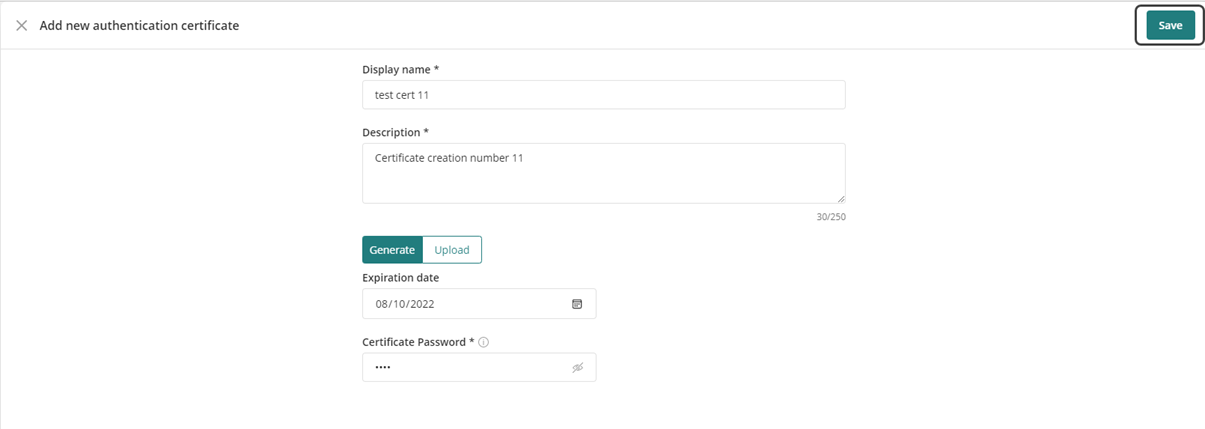

4.Se abre la ventana Adicionar un nuevo certificado de autenticación para crear el nuevo certificado de seguridad y debe completar los siguientes campos:

a.Nombre a Mostrar.

b.Descripción

c.Seleccione la opción Generate (para crear un nuevo certificado) o Upload (para cargar un certificado existente) para el botón de alternancia.

d.Fecha de vencimiento

e.Contraseña del certificado

Cuando seleccione la opción Generate, configure la Fecha de vencimiento y asigne una Contraseña del certificado. Si selecciona la opción Upload, debe subir los archivos de certificados digitales en formato PFX o P12 y luego seleccionar el tipo de algoritmo a implementar entre SHA256 y SHA1. Por último, ingrese la contraseña del certificado.

5.Una vez que se hayan ingresado todos los campos, haga clic en Guardar en la esquina superior derecha.

Después de crear el certificado, aparecerá un mensaje en la esquina inferior derecha que indica que se ha guardado exitosament.

Para administrar el certificado de seguridad generado en el Customer Portal, consulte la documentación Gestión de Certificados de Autenticación.

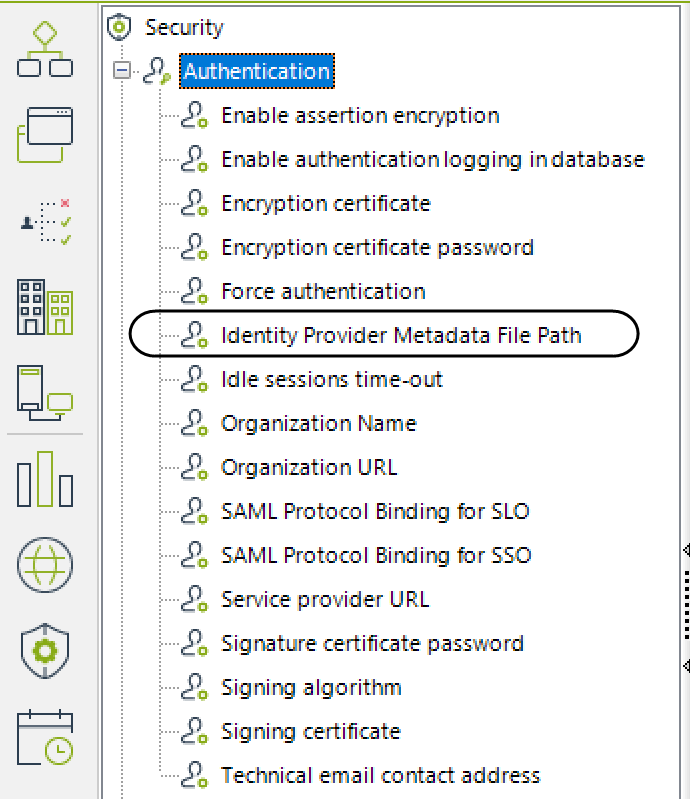

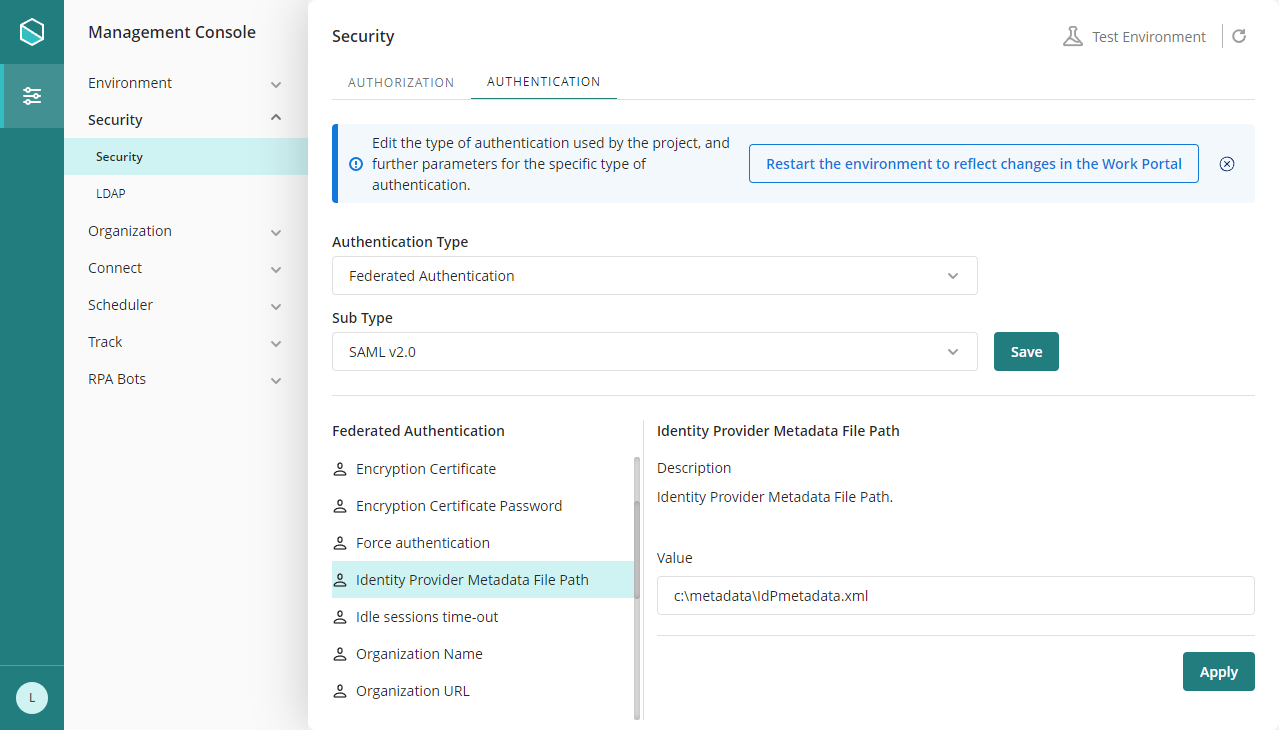

Debe ingresar a Bizagi Studio o la Management Console y registrar el Proveedor de Identidad. Siga los pasos en Configurar un IdP SAML 2.0 en el Portal del cliente.

3. Descargue el archivo de metadata de Bizagi

Después de configurar el proveedor de identidad debe generar el archivo de metadatos. Consulte Descargar el archivo de metadatos.

4. Configurar Bizagi como Proveedor de Servicios en PingFederate

Realice esto entrando en las opciones de administrador de PingFederate.

2.1. Entre con derechos de administrador a su servidor de PingFederate.

2.2. Acceda a menú de Configuración del IdP y ubique la sección de conexiones de SP.

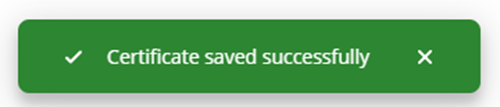

2.4. Dé clic en Crear nuevo en Tipo de Conexión, y asegúrese de seleccionar SAML 2.0 como Perfil de Navegador.

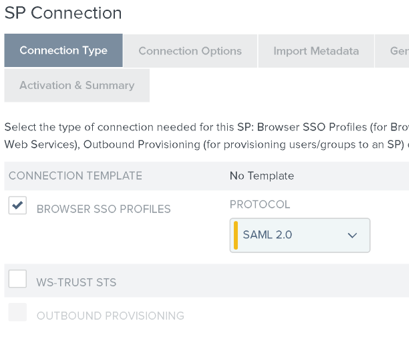

2.4. Seleccione la opción Navegador SSO en la pestaña de Opciones de Conexión:

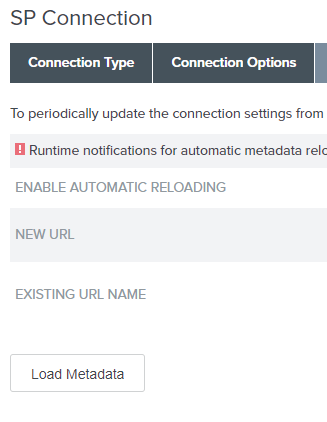

2.6. Use la opción de cargar metadata en la pestaña Importar metadata.

De esta manera, podrá buscar el archivo de metadata de Bizagi para mayor configuración.

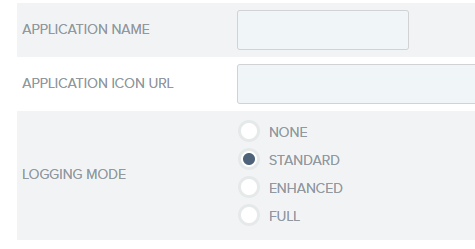

2.6. Defina que el Modo de trazas esté en Estándar en la pestaña Información General:

Dé clic cuando haya terminado.

2.8 Configure el perfil de Navegador Web y HTTP para el intercambio de mensajes.

Para hacerlo, haga clic en Configurar SSO de Navegador.

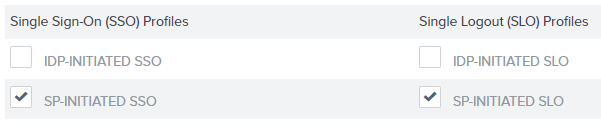

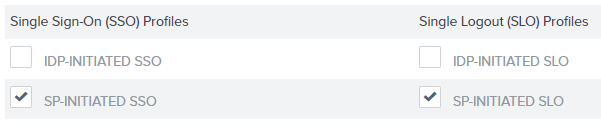

2.9. Seleccione las opciones SP-initiated SSO y SP-initiated SLO en la pestaña de perfiles SAML.

Dé clic en Siguiente cuando termine.

2.10. Vaya a la pestaña Línea de tiempo de aserciones para establecer el valor en minutos de las aserciones emitidas:

•Minutos antes

•Minutos después

Puede dejar los valores por defecto o cambiarlos de acuerdo a sus políticas.

Dé clic en Siguiente cuando termine.

2.11. Haga clic en Configurar creación de aserciones en la pestaña Creación de aserciones, para definir la información a incluir en las respuestas.

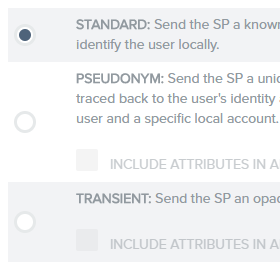

2.12. Seleccione el mapeo Estándar en la pestaña de mapeo de identidades.

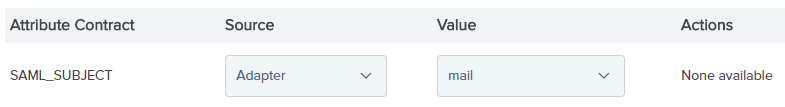

2.13. Defina el atributo a tomar como base en el contrato, en la pestaña Contrato de atributos.

Hágalo escribiendo lo siguiente en SAML_SUBJECT:

•domain\username ó

•username@domain

Considere que SAML_SUBJECT tiene un formato diferente, entonces configurelo para usar el correo y extienda el contrato para usar el atributo Email:

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

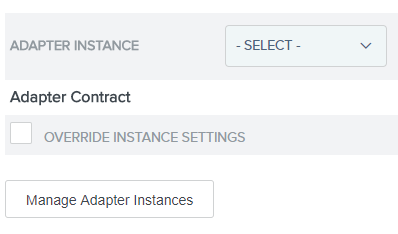

2.14. Clic en Mapear nueva instancia de adaptador en la pestaña Mapeo de fuentes de autenticación.

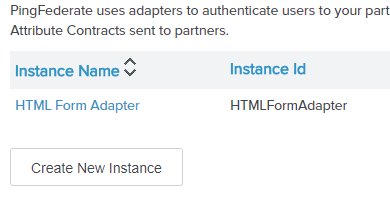

2.15. En el mapeo de adaptadores de IdP, establezca un nuevo adaptador para la conexión, dando clic en Manejar instancias de adaptadores (ubicada en la pestaña de Instancias de adaptadores):

Note que puede escoger crear uno nuevo o seleccionar uno existente.

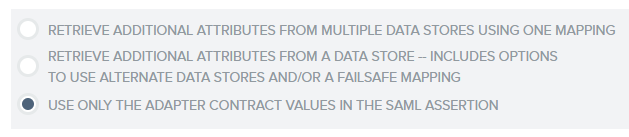

2.16. Vaya a la pestaña Mapeo de Aserciones y seleccione Use only Adapter Contract values in the SAML assertion:

Dé clic en Siguiente cuando haya terminado.

2.17. Seleccione Adaptador en la primera lista desplegable (fuente) y Mail en la segunda (value), tanto para SAML_SUBJECT como para la pestaña Cumplimiento de Contrato de Atributos.

Note que en caso de que el contrato haya sido extendido en el paso 2.13. con el atributo Email, deberá seleccionar las mismas opciones de la lista desplegable (Adaptador y luego Mail) pero para el campo que aparecerá como Email.

2.18. Salte la configuración presentada en la pestaña Criterios de Emisión.

Simplemente haga clic en Siguiente.

2.19. Dé clic en Establecer Configuraciones de Protocolo en la sección Navegador SSO y revise la información de protocolo.

La siguiente configuración debe estar automáticamente llena basada en el archivo de metadata de Bizagi.

Si está revisando esta sección o si desea hacer cambios, considere:

•En la pestaña Allowable SAML Bindings, solo pueden estar los valores POST y REDIRECT.

•En la pestaña Signature Policy, se recomienda que fuerce las aserciones para que sean firmadas con la firma requerida para solicitudes Authn.

•En la pestaña Encryption Policy se requiere que la opción The Entire Assertion sea seleccionada para encripción (en vez de Allow Encryption in SLO Messages from the SP pues no es soportada).

2.20. Haga clic en Configurar Credenciales en la pestaña Credenciales y ubica la sección con el mismo nombre. Defina las medidas de seguridad de los mensajes intercambiados entre PingFederate y Bizagi.

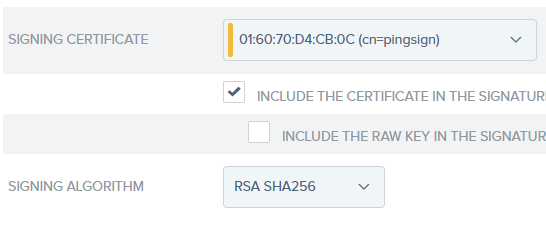

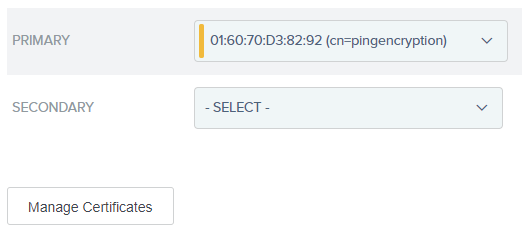

2.21. Navegue hasta el certificado para firmar aserciones que se envían a Bizagi, en la pestaña Configuraciones de Firmas digitales.

Luego seleccione SHA1 o SHA256 como algoritmo. Recuerde que esta configuración debe coincidir con la seleccionada en Bizagi.

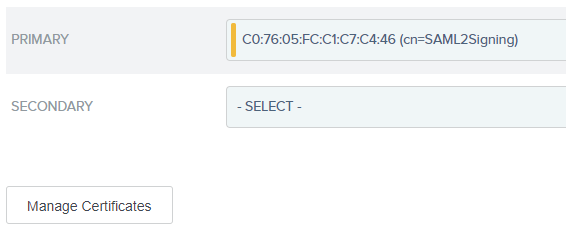

2.22. Defina como validar los certificados cuando Bizagi envíe mensajes.

Para ello, vaya a Manejar Configuraciones de verificación de firma.

2.23. Seleccione UNANCHORED en la pestaña Trust Model (para que soporte certificados auto-firmados).

2.24. Vaya a las Configuraciones de verificación de Certificados y seleccione la llave pública como empleada por Bizagi para firmas.

Note que si esta llave no es seleccionable de la lista desplegable, entonces puede usar el botón Manejar Certificados para importarlo.

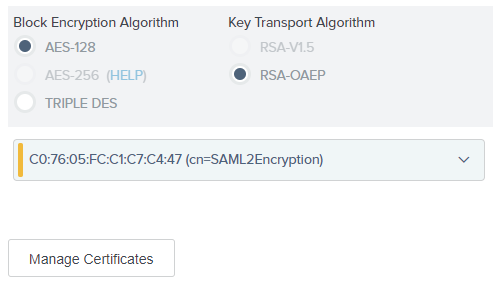

2.25. Solo si le ha permitido a Bizagi que encripte las aserciones, entonces necesitará seleccionar el certificado y algoritmo para ello y realice este paso y el siguiente.

Para ello, vaya a Seleccionar certificado XML de Encripción y busque el certificado.

Luego seleccione AES-128 como el Algoritmo de Encripción de Bloques y RSA-OAEP como Algoritmo de transporte de llaves.

Recuerde que si su certificado no está en la lista desplegable, lo puede importar.

2.26. Vaya a la pestaña Seleccionar llaves de descripción y busque el certificado a usar por Bizagi para encriptar mensajes enviados al IdP.

Recuerde que si su certificado no sale en la lista, lo puede importar.

2.27. Finalmente, asegúrese que el estado de la conexión esté Activo (en la página de resumen).

Guarde los cambios y salga cuando haya terminado.

Recuerde que puede copiar la URL, para poderla configurar en Bizagi Studio o en el Management Console, haciendo que la ruta del archivo de metadata del IdP apunte a el.

|

En el Management console, antes de modificar las configuraciones de autenticación, es necesario cambiar el estado del ambiente a Mantenimiento desde la ventana de mantenimiento. Después de realizar las modificaciones deseadas, recuerde reiniciar el entorno para reflejar los cambios. |

Ahora, cuando ejecuta el Portal de Trabajo, Bizagi muestra la página de inicio de sesión de su proveedor de identidad y los usuarios pueden autenticarse con este.

|

Recuerde que debe hacer esta configuración en todos sus ambientes, o hacer un deployment de las configuraciones de seguridad en sus ambientes de destino, por ejemplo, test o producción. |

Last Updated 12/10/2024 1:03:23 PM