Introducción

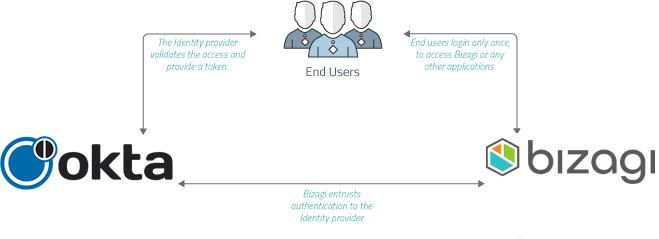

Bizagi soporta integración con sistemas de administración de identidad y accesos que cumplen con SAML 2.0, como Okta.

Esta sección es una guía paso a paso de la configuración necesaria, tanto en Okta como en Bizagi, para tener una autenticación intregrada en Bizagi contra Okta.

Nótese que para usar SAML 2.0, se requiere que tanto su IdP como proyecto de Bizagi, estén configurados para soportar HTTPS.

Para información introductoria sobre SAML 2.0, refiérase a Autenticación con SAML.

|

Si planea utilizar un método de autenticación diferente a Bizagi y está realizando un deployment a un ambiente que no tiene información de usuarios (normalmente es el caso en el primer deployment de un proyecto), siga estos pasos para que pueda configurar adecuadamente sus usuarios y autenticación sin tener problemas para acceder al Portal de Trabajo: 1.Haga el deployment con el método de autenticación establecido como Bizagi. Esto le permite acceder al Portal de Trabajo con el usuario Admon sin proveer credenciales. 2.Una vez haya ingresado al Portal de Trabajo, ingrese manualmente sus usuarios o alternativamente puede utilizar en el método de su elección para sincronizar la información de sus usuarios a la tabla WFUser (SOAP, Sincronización LDAP, Archivo de Excel, o haciendo un procedimiento de sincronización de datos. 3.Después de tener sus usuarios registrados en el Portal de Trabajo, use el Management Console para establecer el método de autenticación al que prefiera y se adecue a sus necesidades.

Si planea usar autenticación LDAP con sincronización periódica de usuarios, puede ignorar los pasos anteriores dado que solo necesitará esperar a que ocurra la siguiente sincronización para que sus usuarios puedan acceder el Portal de Trabajo. |

1. Generar certificados para firmar afirmaciones (obligatorio)

A continuación se explica cómo generar el certificado de seguridad desde el Customer Portal:

|

Deberá encargarse de la gestión de los certificados instalados (realizar un seguimiento de su fecha de caducidad y de otros aspectos de mantenimiento relevantes, como los cambios en los puntos finales de su Proveedor de Identidad). |

Crear un Certificado de Autenticación

En el Customer Portal puede generar certificados de seguridad implementados en los Protocolos de Autenticación. Esta función, le permite crear y configurar un nuevo certificado o cargar uno existente en el Customer Portal. Para configurar el Inicio de Sesión Único y acceder al Customer Portal, inicia sesión en tu cuenta con el rol de Administrador de la Empresa. Este rol de usuario permite crear usuarios en el grupo de usuarios de la empresa y administrar usuarios en todas las suscripciones de la empresa. Para obtener información adicional sobre la gestión del Portal del Cliente y los roles, consulta:

•Ingresando la primera vez a una suscripción Enterprise

•Configurar un IdP con SAML 2.0 en el Customer Portal

•Administrar usuarios de la compañia

Para crear un certificado de seguridad dentro del Customer Portal, siga estos pasos:

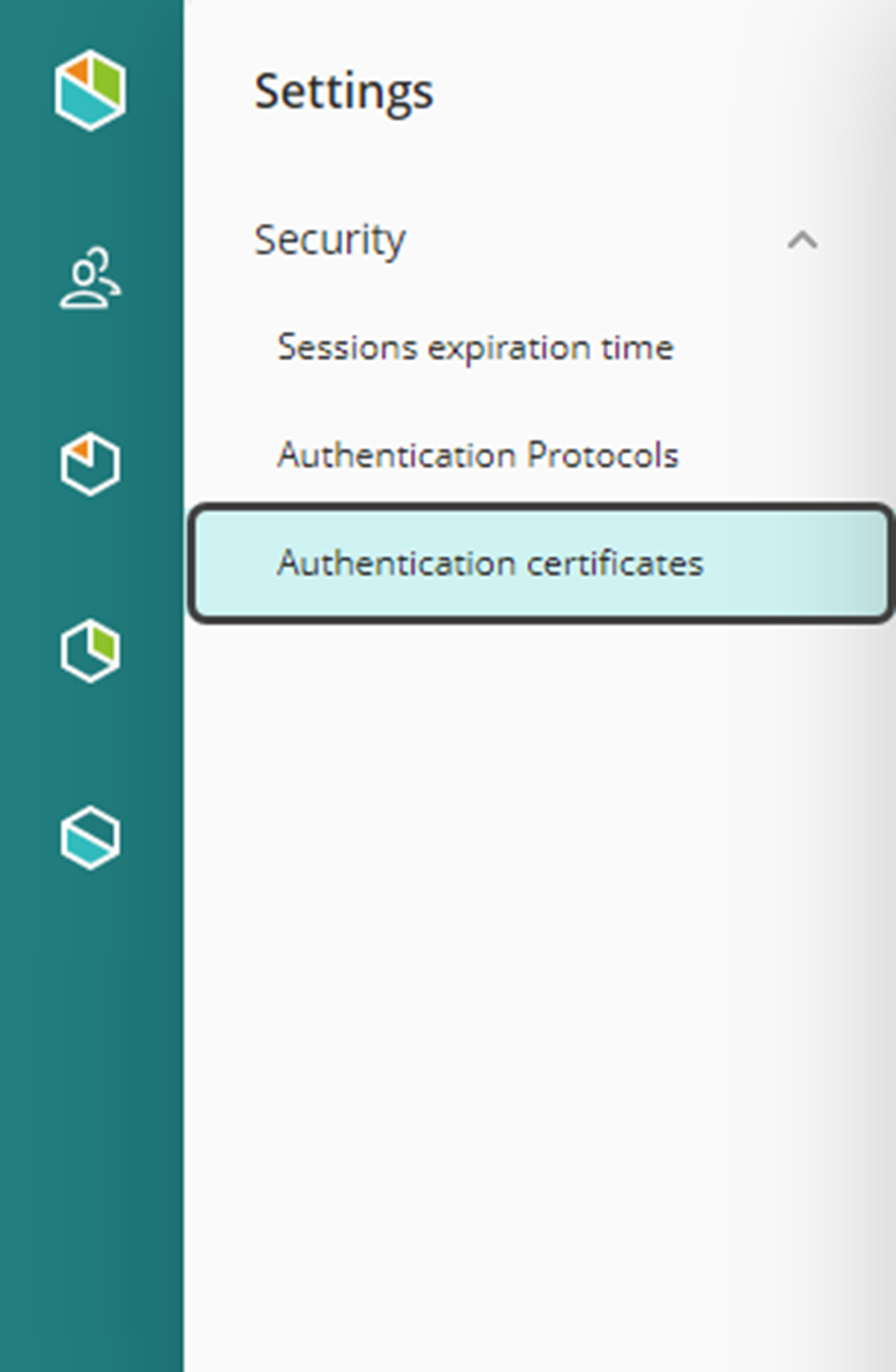

1.Seleccione el ícono de Configuracion ubicado en el menú del panel izquierdo.

![]()

2.Un panel se expande desde la izquierda con todos los temas relacionados con la seguridad. Seleccione la opción Certificados de autenticación.

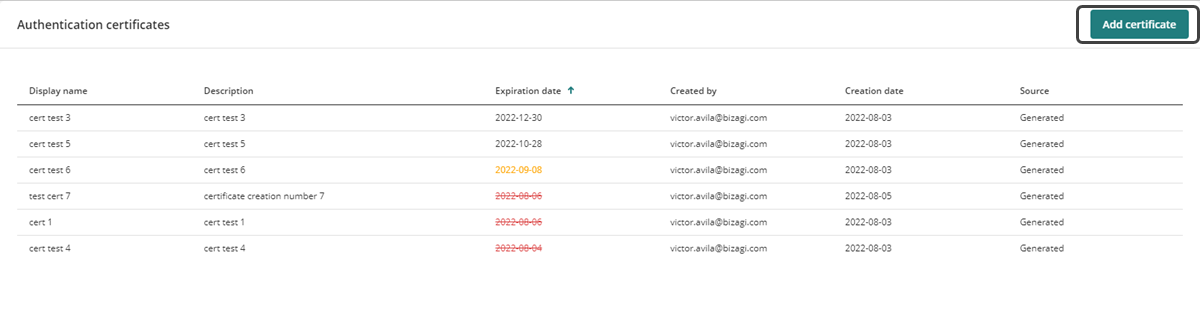

3.Dentro de esta sección, hay una lista de certificados con detalles como Nombre, Descripción, Fecha de vencimiento, Propietario y Fecha de creación y su fuente de creación. En la esquina superior derecha, seleccione el botón Agregar certificado.

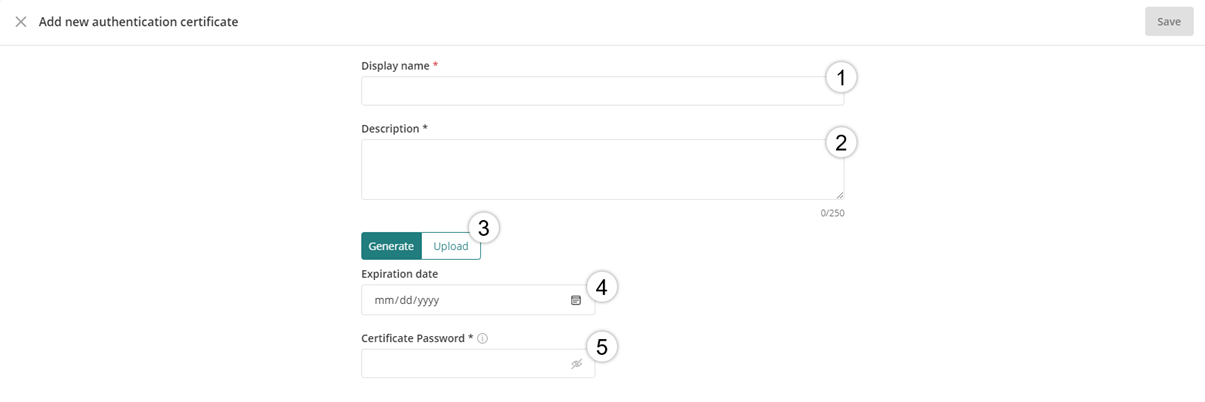

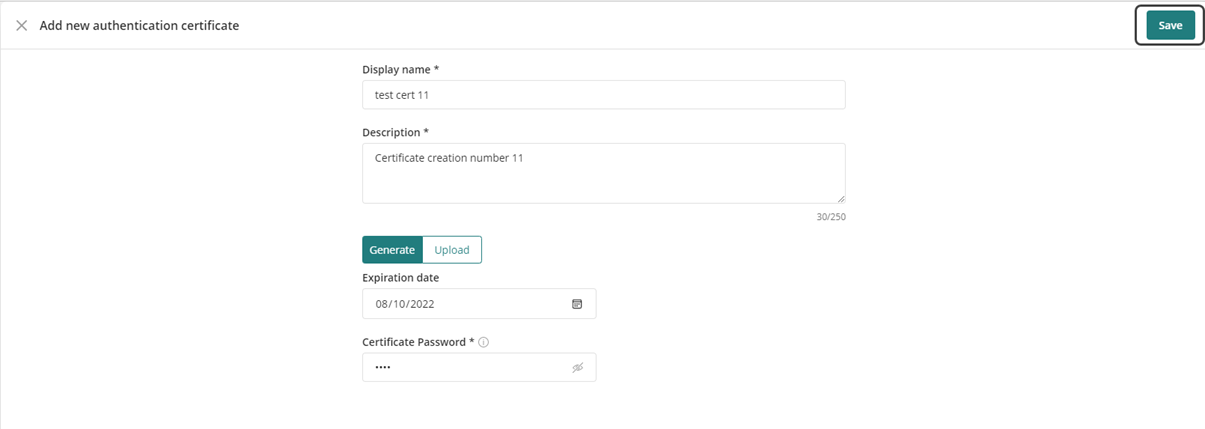

4.Se abre la ventana Adicionar un nuevo certificado de autenticación para crear el nuevo certificado de seguridad y debe completar los siguientes campos:

a.Nombre a Mostrar.

b.Descripción

c.Seleccione la opción Generate (para crear un nuevo certificado) o Upload (para cargar un certificado existente) para el botón de alternancia.

d.Fecha de vencimiento

e.Contraseña del certificado

Cuando seleccione la opción Generate, configure la Fecha de vencimiento y asigne una Contraseña del certificado. Si selecciona la opción Upload, debe subir los archivos de certificados digitales en formato PFX o P12 y luego seleccionar el tipo de algoritmo a implementar entre SHA256 y SHA1. Por último, ingrese la contraseña del certificado.

5.Una vez que se hayan ingresado todos los campos, haga clic en Guardar en la esquina superior derecha.

Después de crear el certificado, aparecerá un mensaje en la esquina inferior derecha que indica que se ha guardado exitosament.

Para administrar el certificado de seguridad generado en el Customer Portal, consulte la documentación Gestión de Certificados de Autenticación.

Debe ingresar a Bizagi Studio o la Management Console y registrar el Proveedor de Identidad. Siga los pasos en Configurar un IdP SAML 2.0 en el Portal del cliente.

3. Descargue el archivo de metadata de Bizagi

Después de configurar el proveedor de identidad debe generar el archivo de metadatos. Consulte Descargar el archivo de metadatos.

4. Configurar Bizagi como Proveedor de Servicios en Okta

Realice esto en las opciones de administrador que tiene Okta.

4.1. Entre con los derechos de administrador a su portal de Okta.

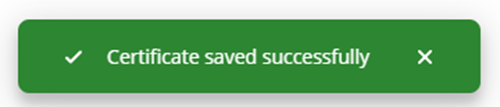

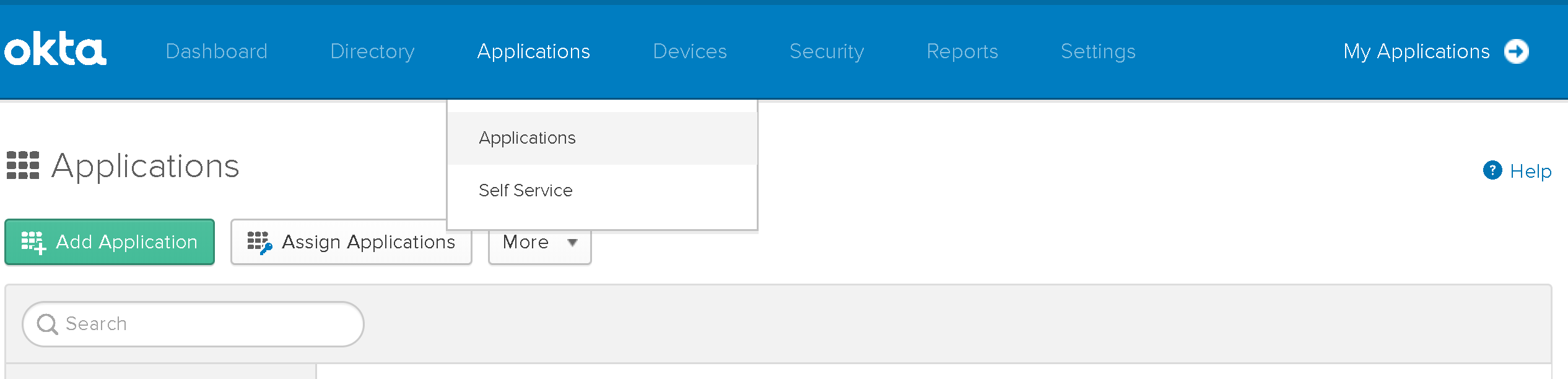

4.2. Localice el menú Aplicaciones y haga clic en él para seleccionar Aplicaciones.

Luego haga clic en Añadir aplicación:

4.3. Dé clic en Crear nueva app dado que es una no existente.

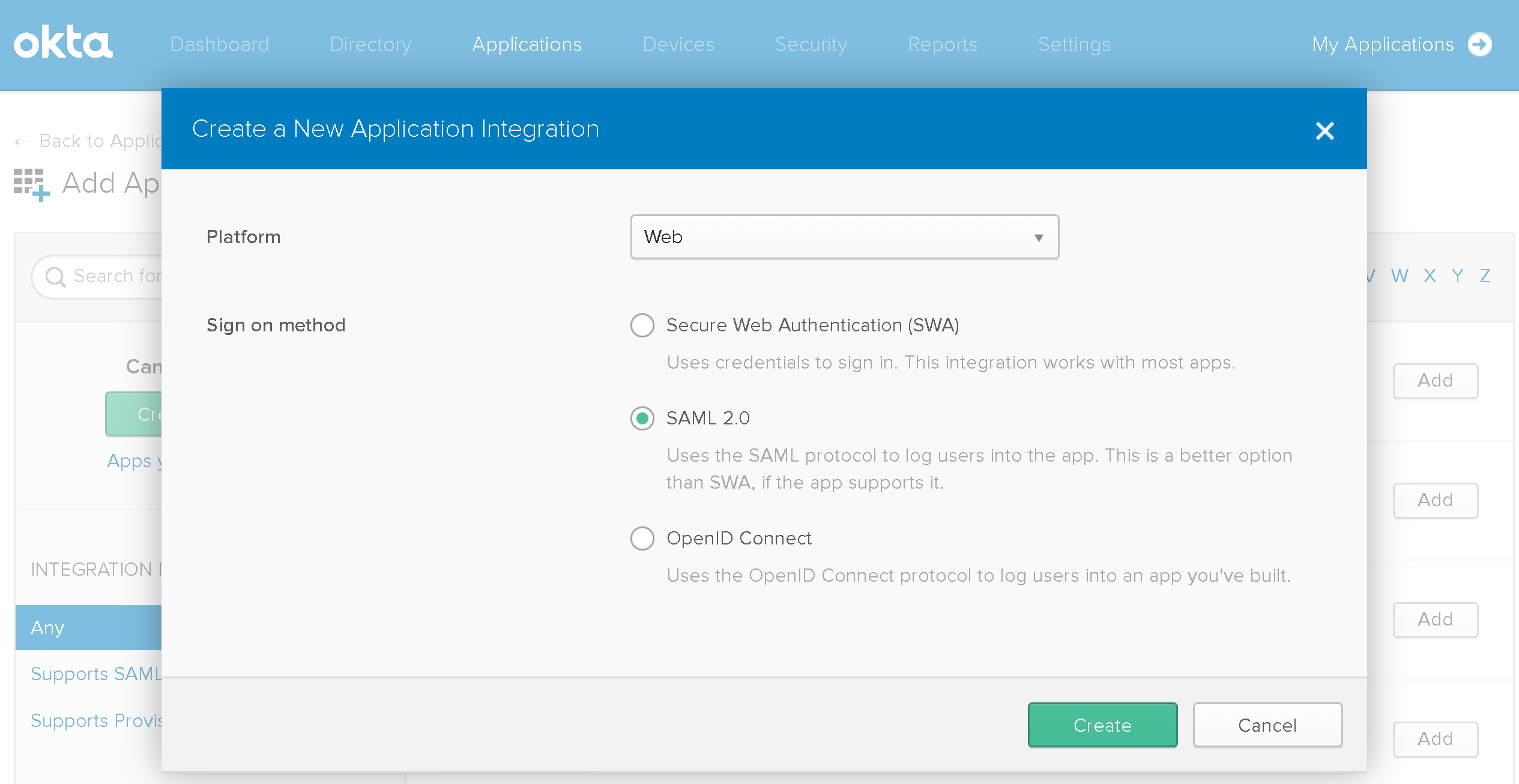

4.4. Llene los siguientes detalles:

•Platform: Seleccione Web.

•Sign on method: Dé clic en SAML 2.0.

•Platform: Seleccione Web.

Dé clic en Crear cuando haya terminado.

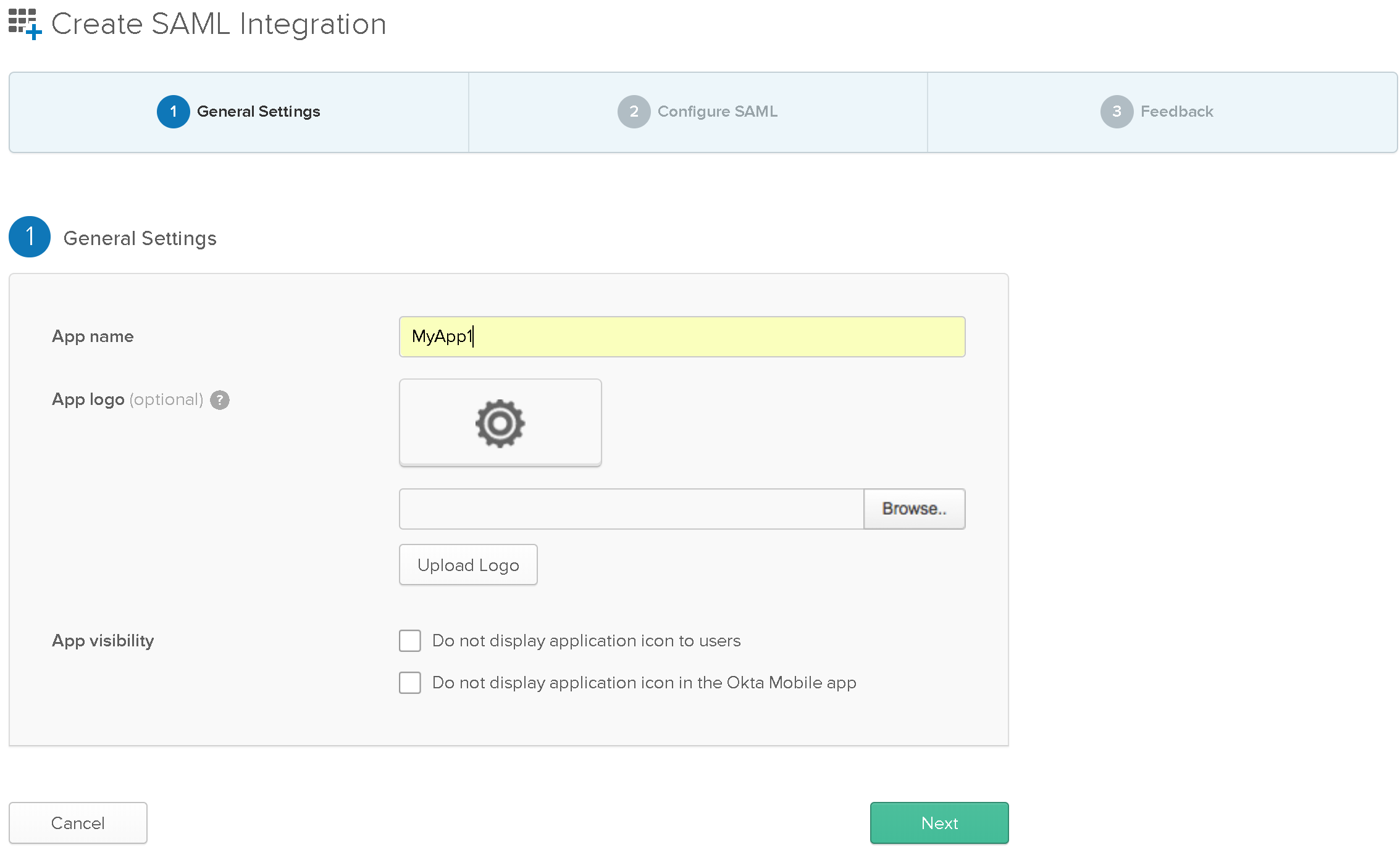

4.5. Vaya a Crear Integración SAML.

4.6. Llene las configuraciones generales.

•App name: Defina el un nombre único para darle a su aplicación-

•App logo: Seleccione un logo representativo de su elección.

Dé clic en Siguiente cuando termine..

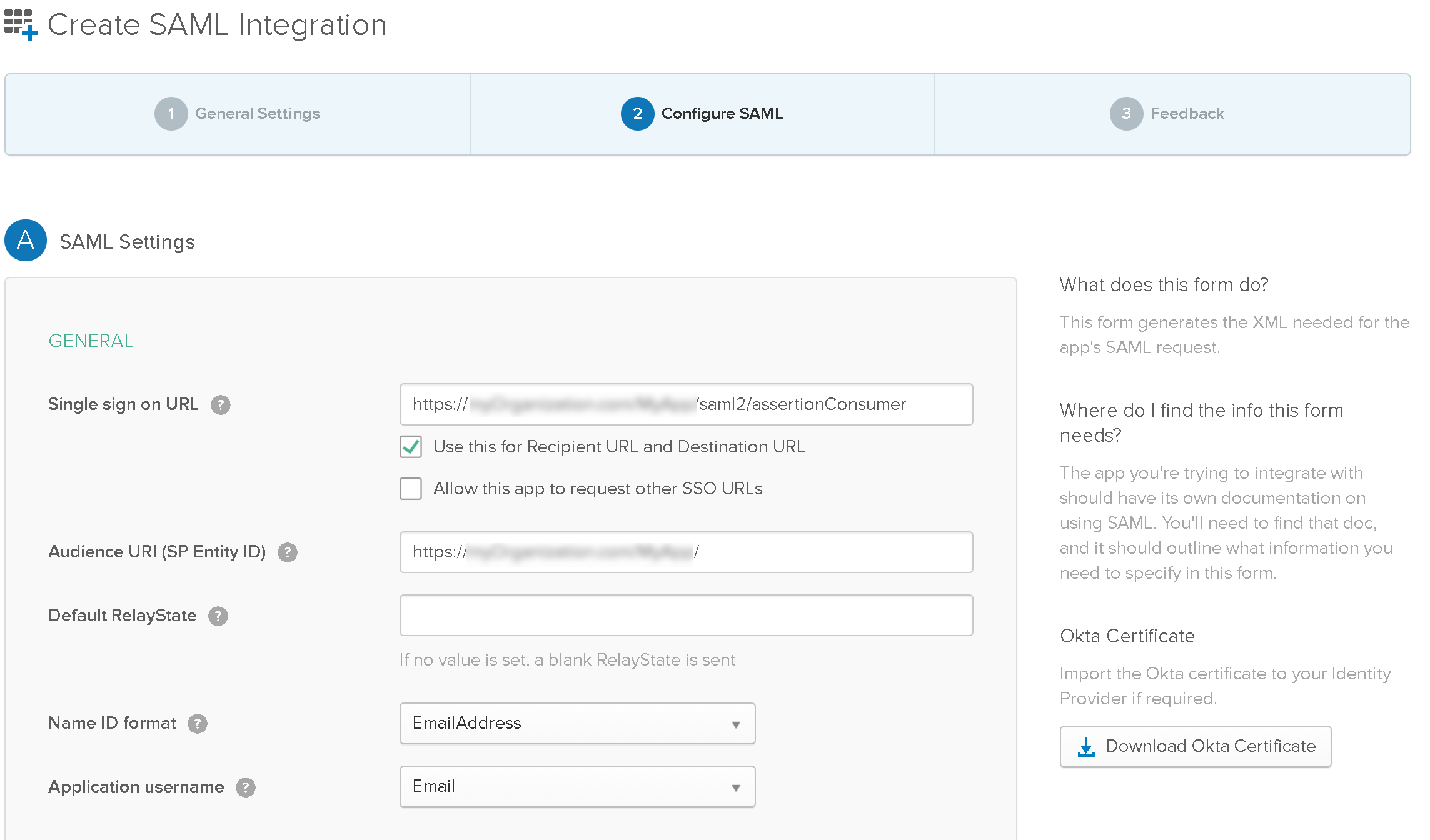

4.7. Llene las configuraciones de SAML:

•URL de SSO: entre la URL del Work Portal seguida por el sufijo /saml2/assertionConsumer.

Para Automation Service, dicha URL tiene el formato:

https://[environment]-[project]-[company].bizagi.com/saml2/assertionConsumer

•Use this for Recipient URL and Destination URL: Seleccione esta opción.

•Audience URI (SP Entity ID): Entre la URL del Work Portal como se configuró en Bizagi Studio (o el management console).

Para Automation Service, la URL tiene el formato:

https://[environment]-[project]-[company].bizagi.com

Para proyectos locales, dicha URL tiene el formato:

https://[server]/[project]

•Use this for Recipient URL and Destination URL: Seleccione esta opción.

•Default RelayState: Déjela vacía.

•Name ID format: Seleccione E-mailAddress.

•Application Surname: Seleccione E-mail.

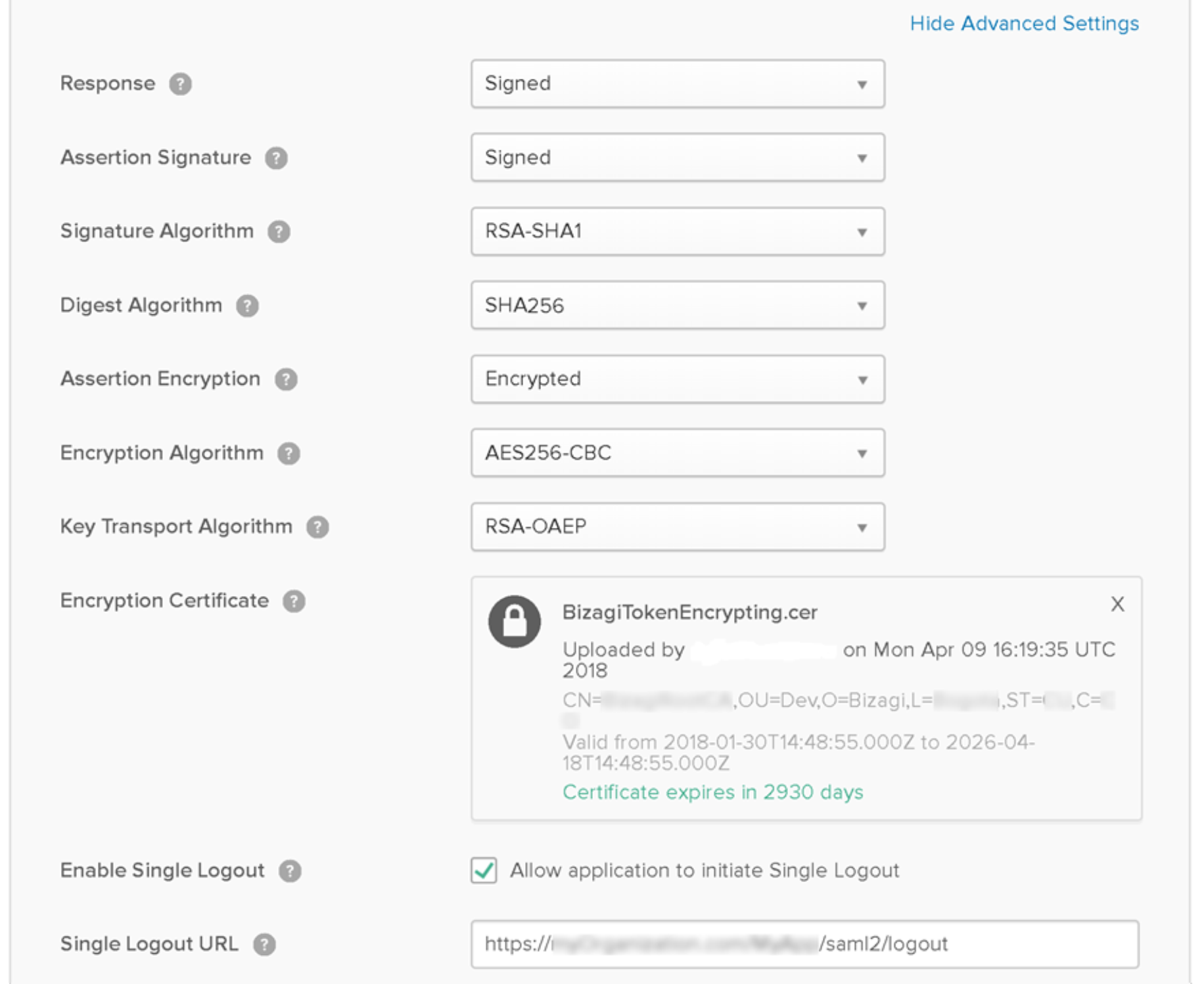

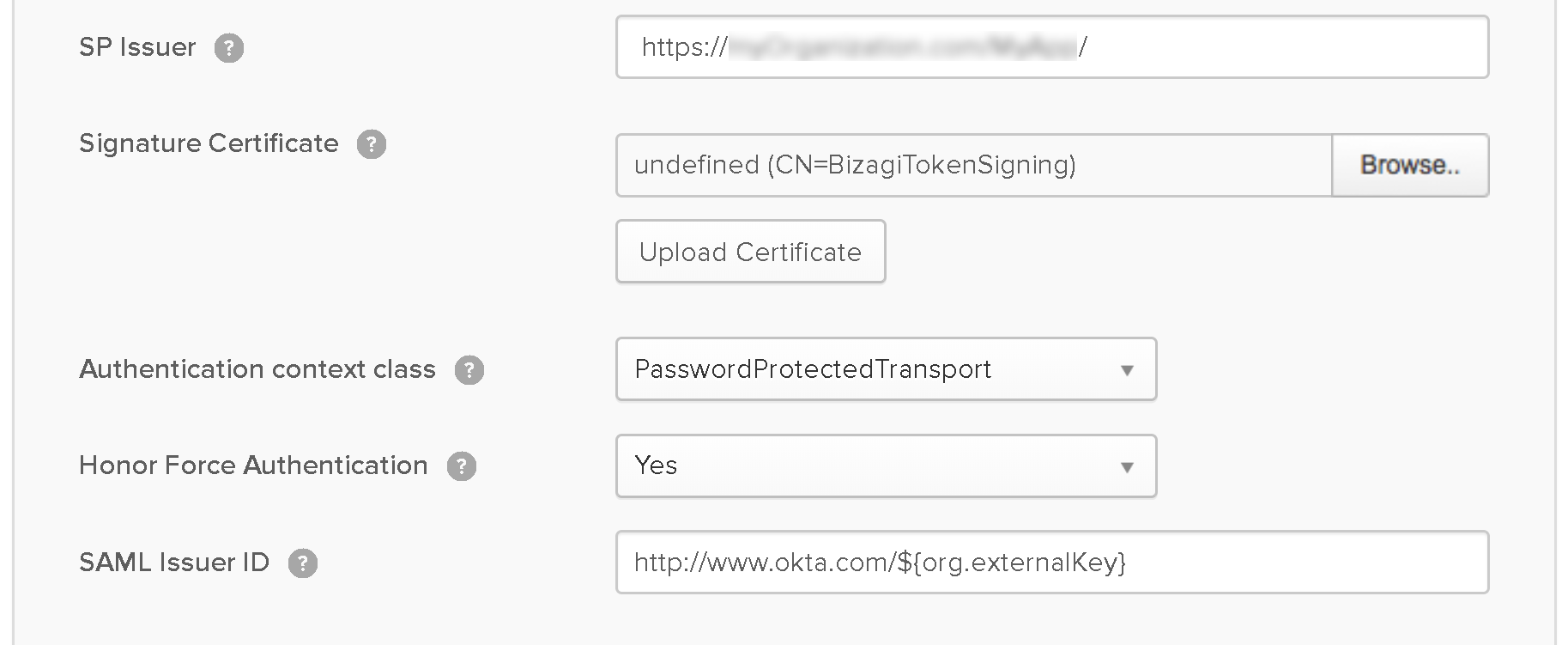

4.8. Llene las Opciones avanzadas:

•Response: Seleccione Signed.

•Assertion Signature: Seleccione Signed.

•Signature Algorithm: Seleccione RSA-SHA1 o RSA-SHA256, dependiendo del que haya configurado en Bizagi.

•Digest Algorithm: Seleccione SHA1 o SHA256. Recomendamos usar SHA256 ya que SHA1 es un algoritmo obsoleto.

•Assertion Encryption: Seleccione Encrypted.

•Encryption Algorithm: Seleccione AES256-CBC.

•Key Transport Algorithm: Seleccione RSA-1.5.

•Encryption Certificate: Busque el certificado público para encripción y súbalo.

•Enable Single Logout: Seleccione Allow application to initiate Single Logout.

•Single Logout URL: Entre la URL del Work Portal seguida del sufijo /saml2/logout.

Para Automation Service. la URL tiene el formato:

https://[environment]-[project]-[company].bizagi.com/saml2/logout

•SP Issuer: Entre la URL del Work Portal como se configuró en Bizagi Studio (o en el management console).

Para Automation Service, la URL tiene el formato:

https://[environment]-[project]-[company].bizagi.com

•Signature Certificate: Busque el certificado de seguridad para firmas y súbalo.

•Authentication context class: Seleccione PasswordProtectedTransport.

•Honor force authentication: Seleccione Yes.

•SAML Issuer ID: Deje el valor por defecto como Generado por Okta.

Dé clic cuando haya terminado.

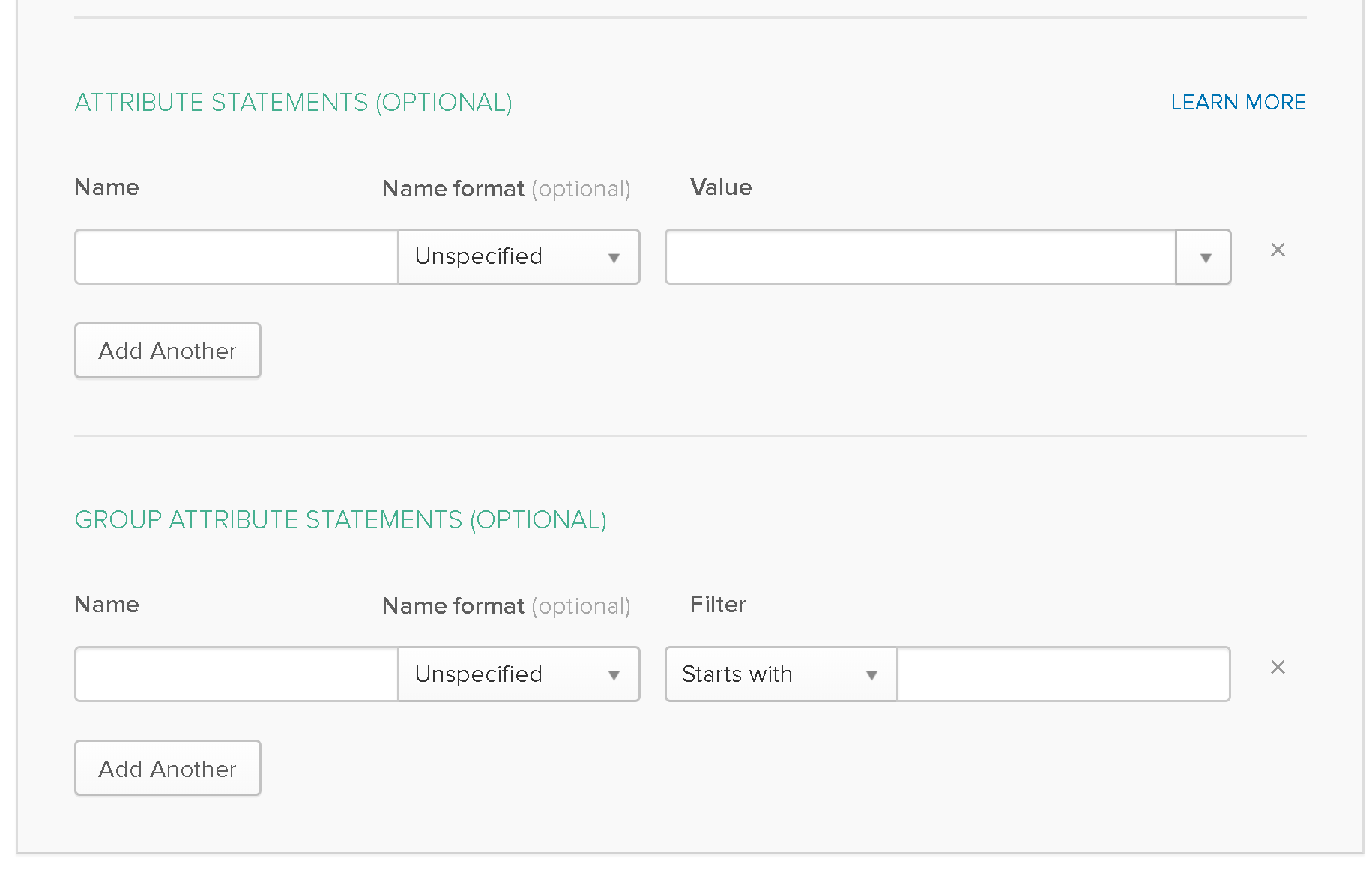

4.9. Deje los valores por defecto y en blanco para las demás opciones y haga clic en Siguiente.

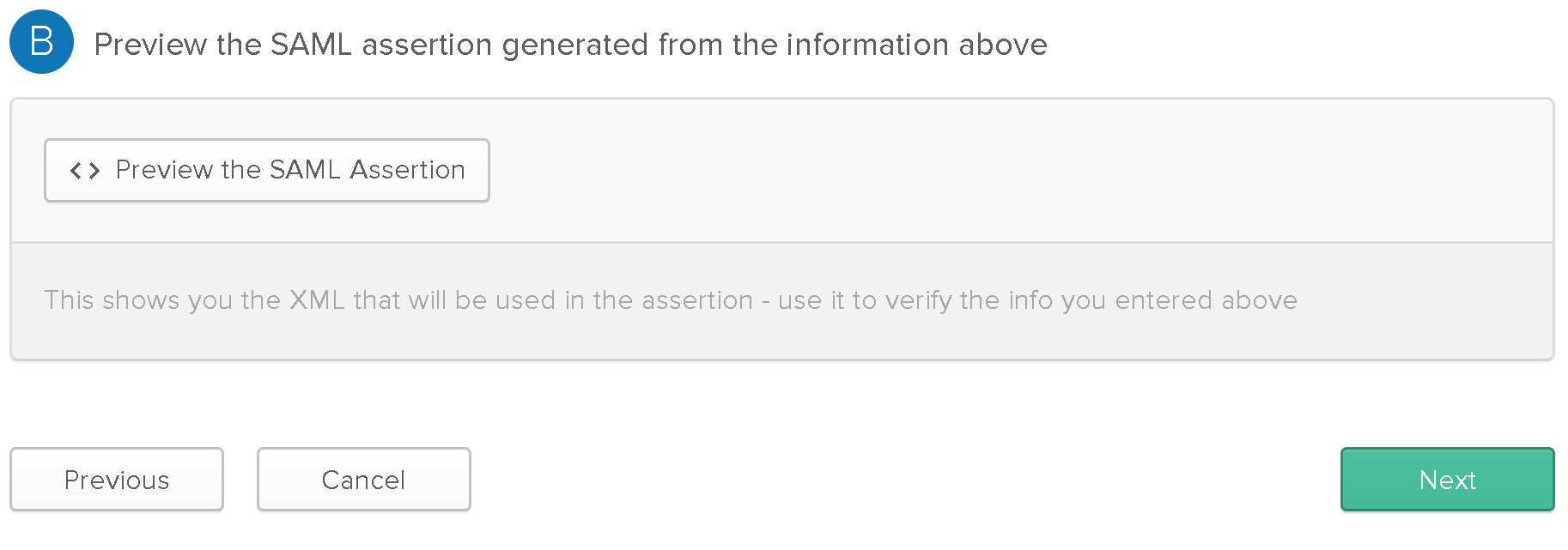

Note que puede dar una vista previa de cómo quedarán las aserciones en ejecución.

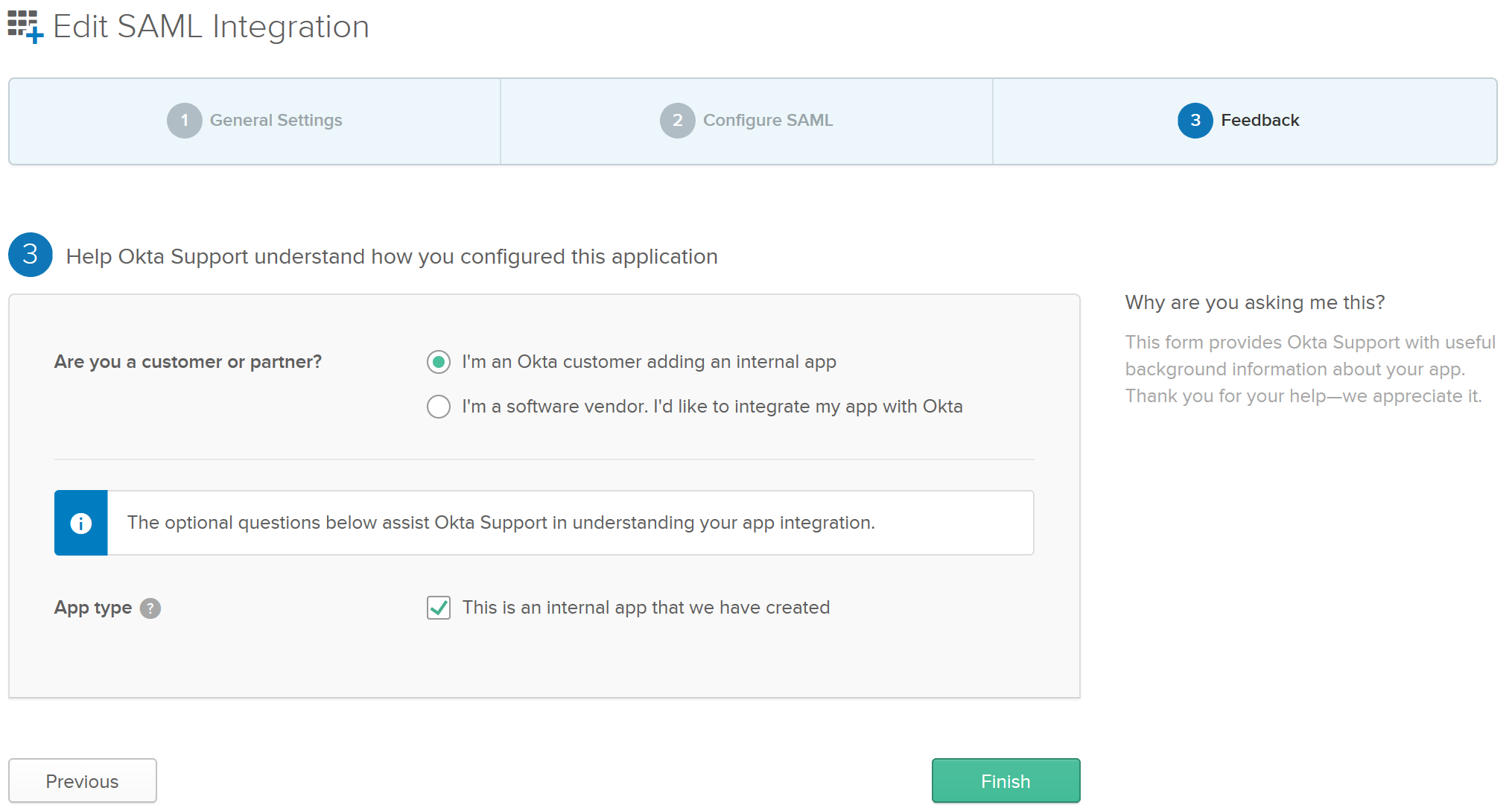

4.10. Note que en la pestaña Feedback, puede escoger establecer:

•Are you a customer or partner: Seleccione I'm an Okta customer adding an internal app.

•App type: Seleccione This is an internal app that we have created.

Dé clic en finalizar cuando haya terminado.

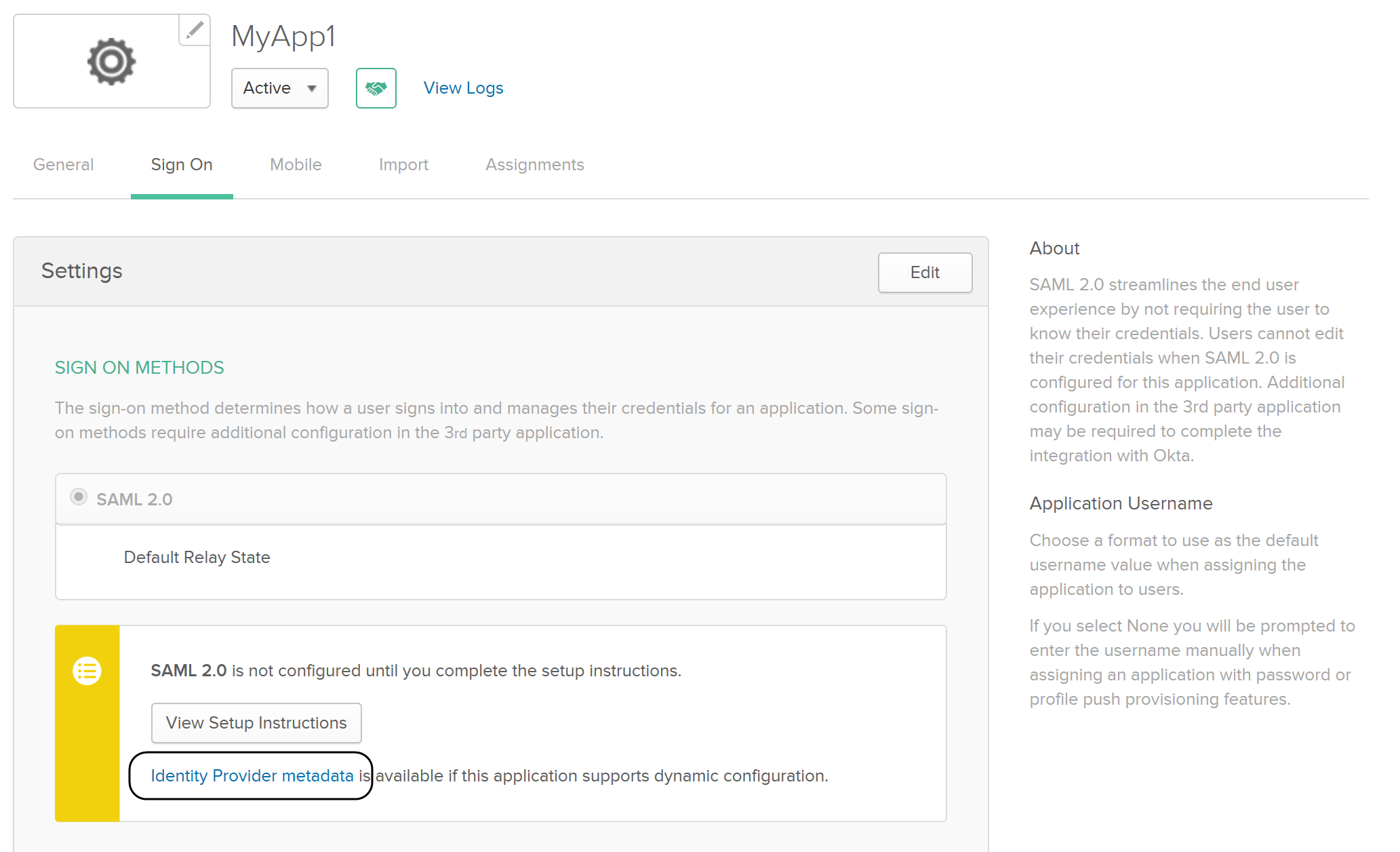

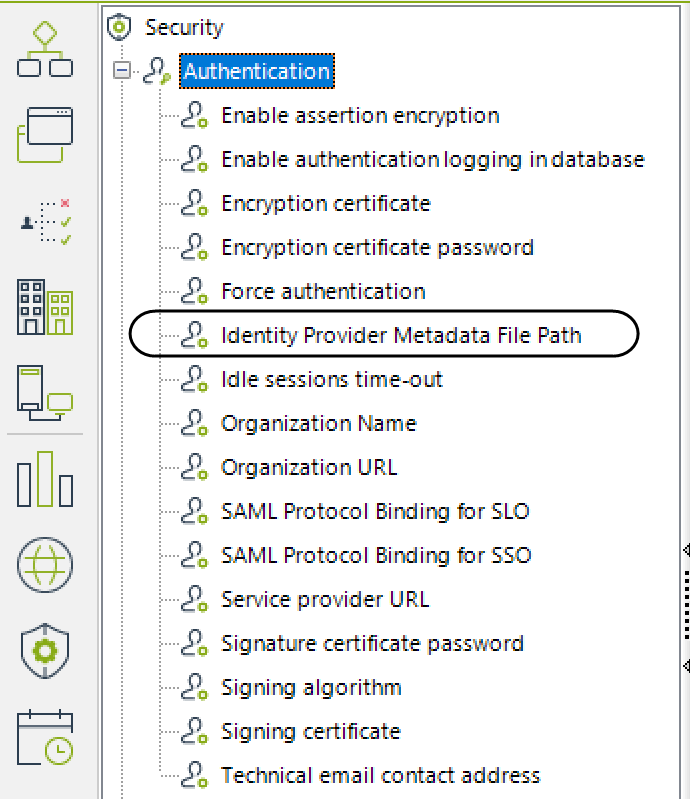

4.11. Finalmente y cuando se haya creado la app, navegue a sus detalles y a la pestaña Sign On.

4.12. Dé clic y seleccione el hipervínculo identificado como Metadata del Proveedor de identidad.

Recuerde que puede copiar la URL, para poderla configurar en Bizagi, haciendo que la ruta del archivo de metadata del IdP apunte a el.

Ahora, cuando ejecuta el Portal de Trabajo, Bizagi muestra la página de inicio de sesión de su proveedor de identidad y los usuarios pueden autenticarse con este.

|

Recuerde que debe hacer esta configuración en todos sus ambientes, o hacer un deployment de las configuraciones de seguridad en sus ambientes de destino, por ejemplo, test o producción. |

Last Updated 12/10/2024 1:03:16 PM