Introducción

Se requiere establecer una relación confiable entre Bizagi y su sistema proveedor de Identidad cuando se configura la autenticación Federada en Bizagi.

Este es el primer paso en ser llevado a cabo para hacer uso de las capacidades de Single Sign-On, como se describieron en Configurar el proveedor de Identidad para trabajar con Bizagi.

Antes de comenzar

Para llevar a cabo la configuración requerida en su ADFS, asegúrese previamente:

1. Que los certificados de sus servidores hayan sido ya configurados y dispuestos adecuadamente para que los otros proveedores de servicio los reconozcan (p.e, para aplicaciones como Bizagi).

2. Que usted cuente con un buen nivel de experiencia y conocimiento en relación a la configuración de un sistema ADFS y relacionada a aspectos SSO.

Ejemplo

En los siguientes pasos, vamos a ilustrar cómo configurar Servicios de federación de Active Directory (ADFS).

Se requiere una versión 3.0 o superior dado que versiones 2.x de ADFS no soportan ciertos aspectos como la página de login a través de HTML (con soporte a forms authentication), o el estándar OAuth entre otros.

Tenga en cuenta que su proveedor de Identidad necesita soportar el protocolo WS-Federation Passive Protocol.

Recuerde que en este punto, usted ya deberá tener configurado el uso de HTTPS para Bizagi y para su proveedor de identidad.

Para establecer una relación confiable directamente entre Bizagi (relying party) y su proveedor de Identidad ADFS, cree una relación de confianza en la configuración de ADFS como se presenta a continuación.

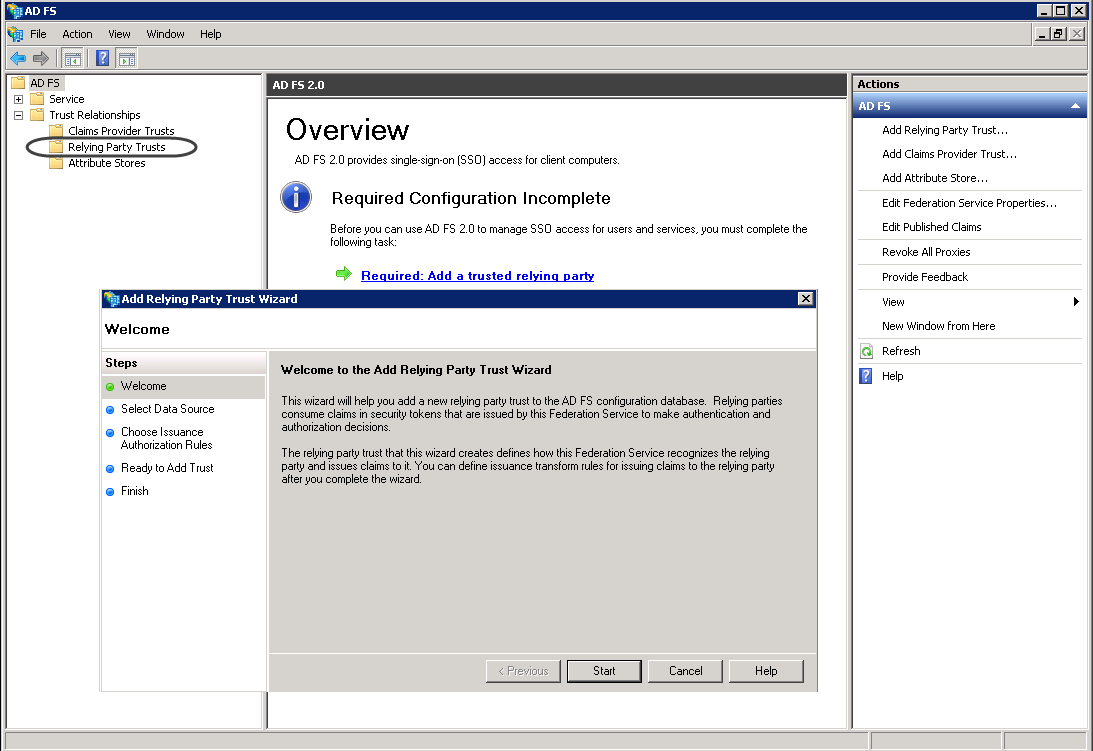

1. Lance la creación de una relación de confianza.

Puede hacerlo desde las opciones de Relación de confianza que le permiten usar su asistente de configuración:

Dé clic en Empezar.

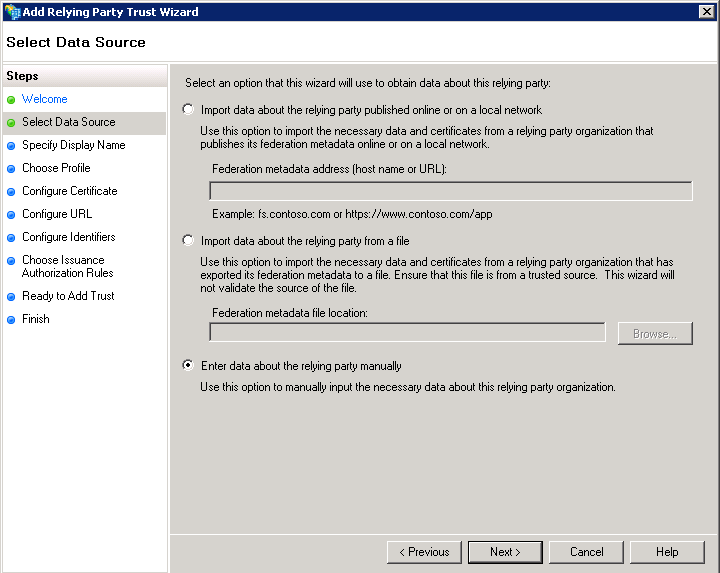

2. Seleccione la fuente de datos.

Para configurar la relación de confianza como se describe en esta guía, seleccione la opción Ingresar datos sobre la relación de confianza manualmente para especificar los detalles en los pasos siguientes.

Dé clic en Siguiente.

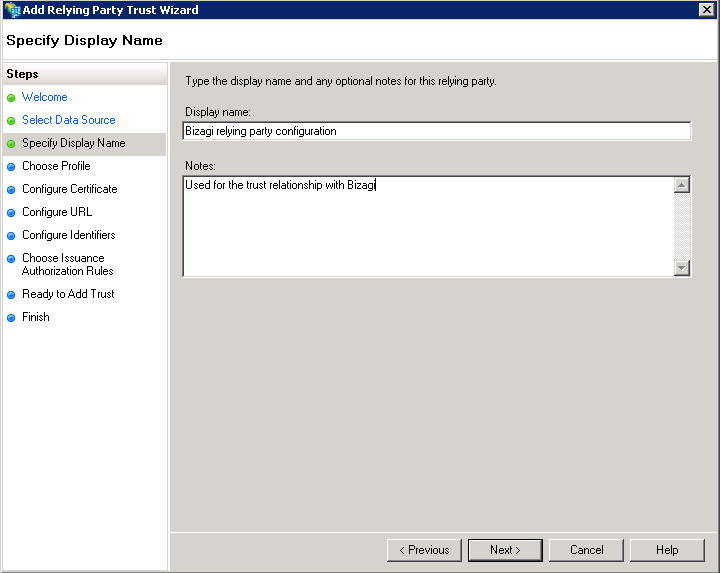

3. Especifique el nombre de mostrar.

Ingrese el nombre de mostrar de esta relación de confianza.

Ingrese una descripción significativa así.

Dé clic en Siguiente.

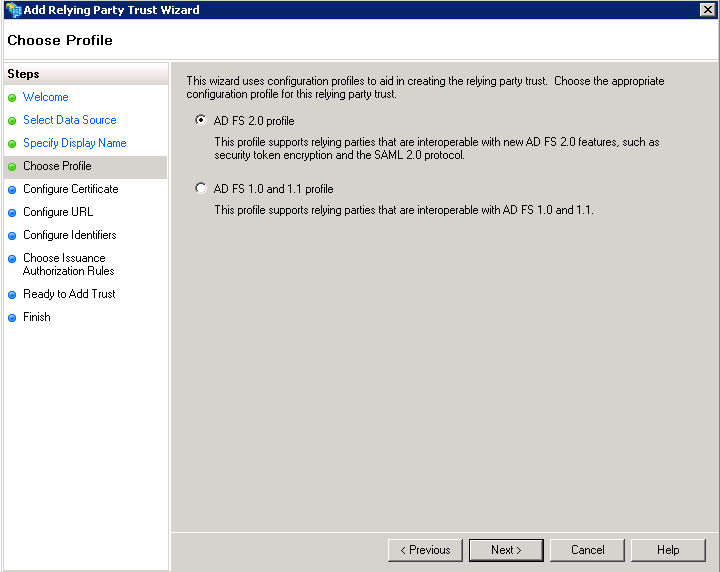

4. Escoja el perfil.

Asegúrese de seleccionar el perfil AD FS 2.0 que soporte SAML 2.0:

Dé clic en Siguiente.

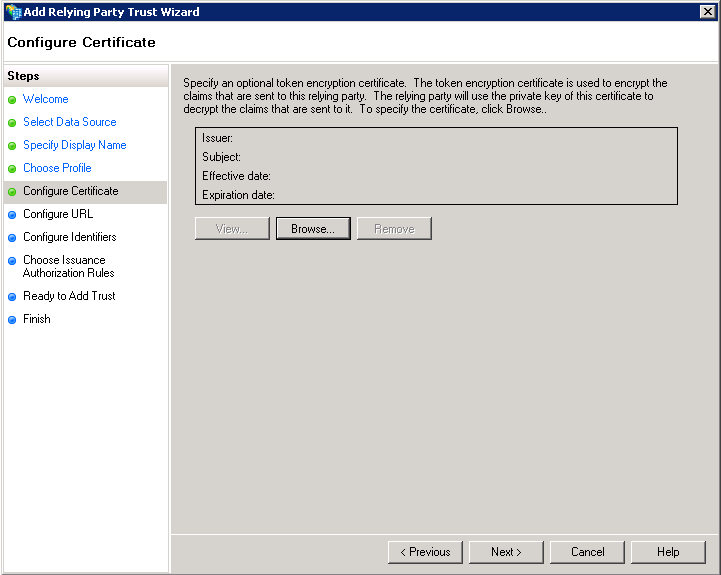

5. Configure el certificado.

Usted puede configurar un certificado para propósitos del token de cifrado como una medida de seguridad adicional (opcional).

En esta guía, omitimos este paso y damos clic en Siguiente.

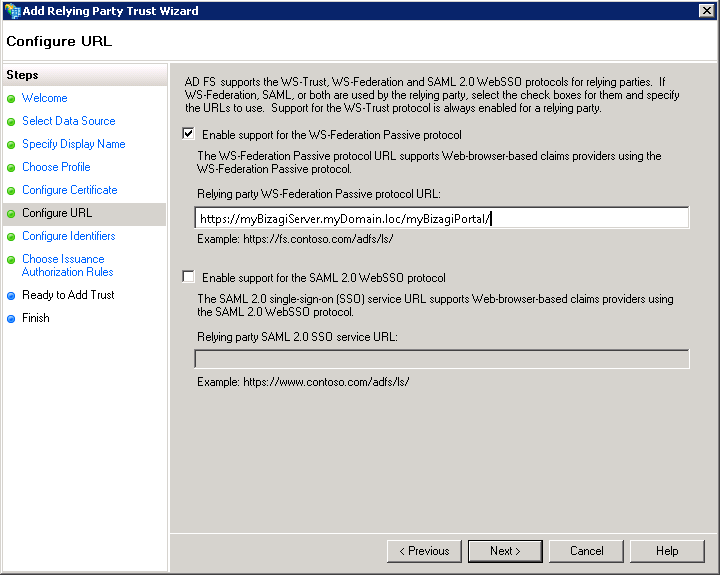

6. Configure la URL.

Seleccione Activar soporte para el protocolo WS-Federation para especificar la dirección URL de su Portal de Trabajo de Bizagi.

Cuando especifique la URL del Portal de Trabajo de Bizagi, es importante tener en cuenta:

•Para esta característica, necesita tener configurado su Portal de Trabajo para que soporte HTTPS (en vez de HTTP).

•El protocolo WS-Federation aplica para ambientes utilizando IIS.

•El nombre del servidor puede involucrar el dominio de la siguiente manera: https://[BizagiServer.domain.loc]/[BizagiWorkPortal]/.

Dé clic en Siguiente.

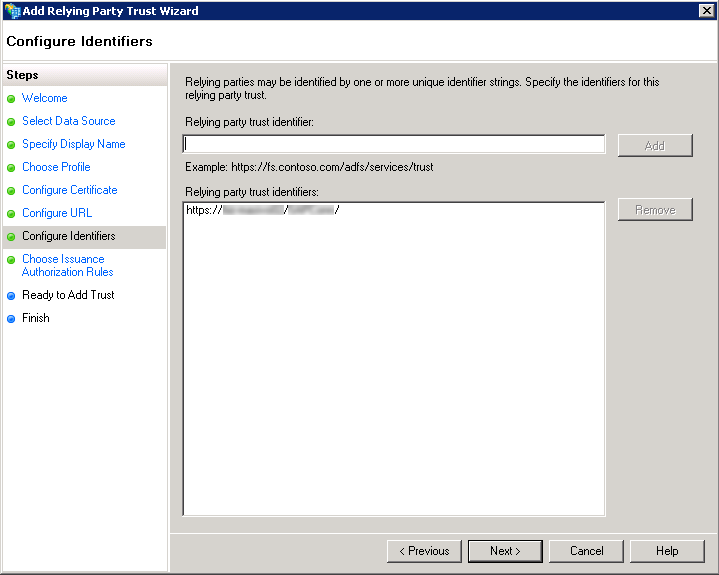

7. Configure las identidades.

En este paso, tenga en cuenta que la URL que especificó previamente, aparezca bajo las URLs válidas/identificadas.

Si necesita ingresar otra URL con identidad diferente, ingrésela y use el botón Agregar.

Dé clic en Siguiente.

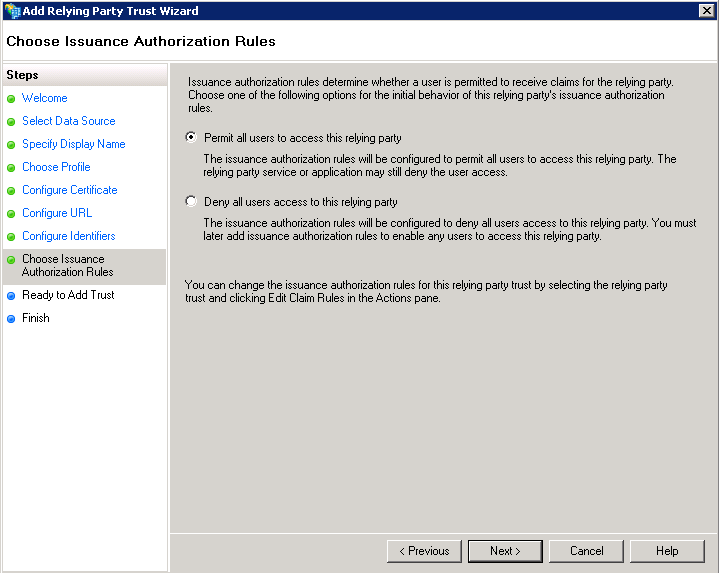

8. Configure las reglas de autorización de emisión.

Seleccione la opción Permitir que todos los usuarios puedan acceder a esta relación de confianza.

Dé clic en Siguiente.

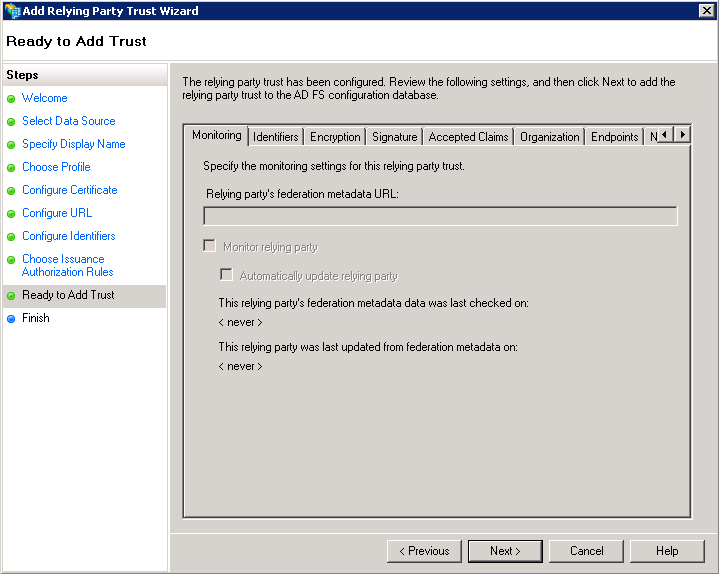

9. Revise la configuración.

Busque el resumen de toda la configuración llevada a cabo para esta relación de confianza.

Cuando termine y esté completamente seguro de que no necesita cambios, dé clic en Siguiente.

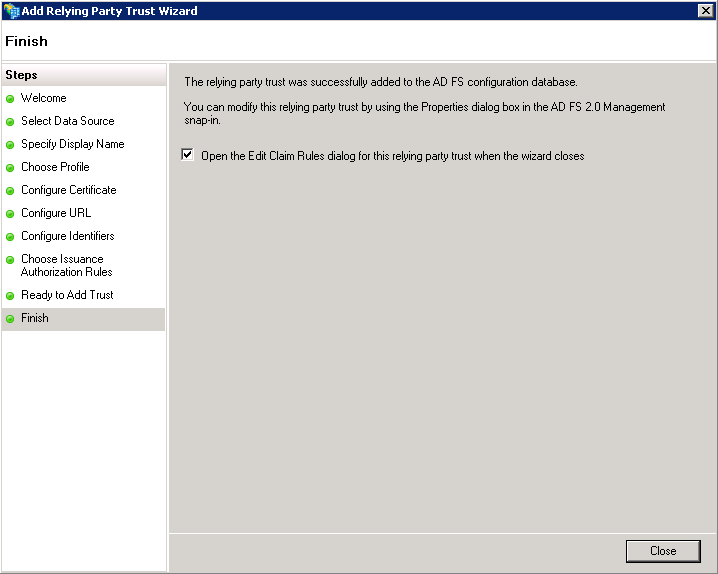

10. Cree las reglas de notificaciones.

Asegúrese de seleccionar Abrir la ventana de Editar las reglas de notificación... para crear inmediatamente una regla de notificaciones (claims) y terminar la configuración.

Dé clic en Cerrar.

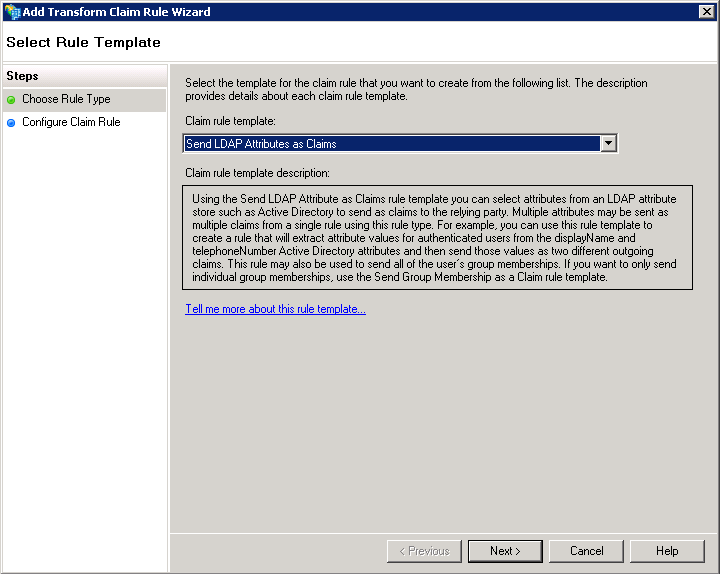

11. Cree una regla de notificación.

Use el botón Agregar Regla.. para crear una nueva regla de notificación y escoja la plantilla enviar atributo LDAP como notificaciones:

Dé clic en Siguiente.

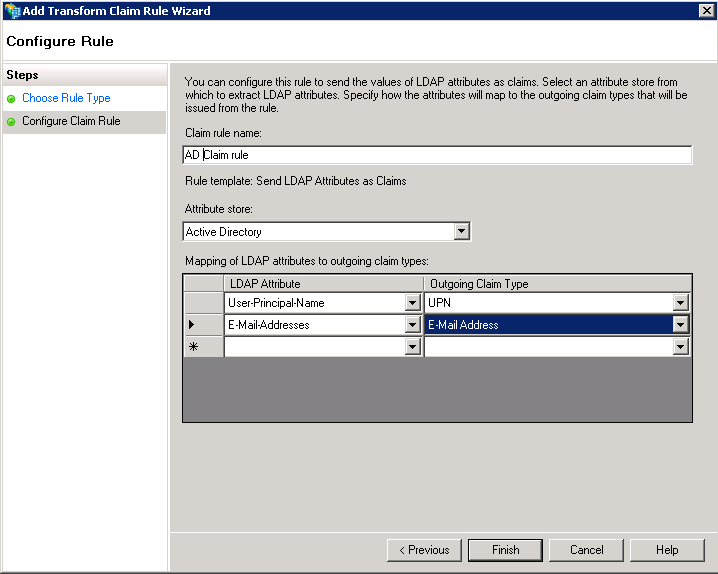

12. Configure la regla.

Dele un nombre a esta regla y asegúrese de configurar:

•Almacenamiento del atributo: Seleccione Directorio de Atributos.

•Mapeo de atributos LDAP: Incluya el mapeo de User-Principal-Name hacia el tipo de notificación UPN y mapee E-mail-Addresses al tipo de notificación Dirección de correo electrónico.

Para el la notificación que incluye el UPN asegúrese de que dicha especificación contenga tanto el nombre de usuario (username, que identifica de manera única a cada usuario), como la información del dominio (domain).

Esta notificación debe especificar lo anterior en cualquiera de estas 2 formas: dominio\username, o como username@dominio.com.

Dé clic en Finalizar.

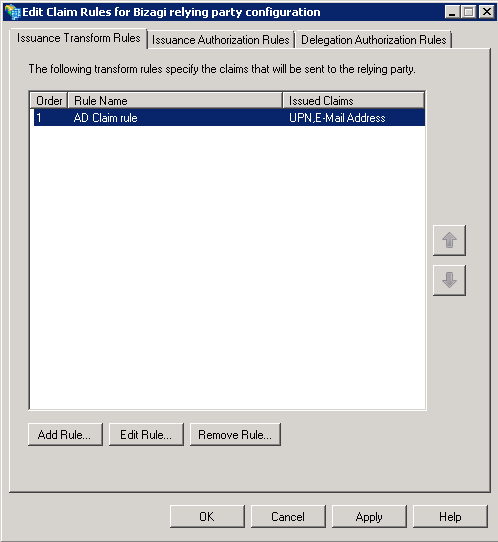

Usted debe haber registrado una regla de notificación para su configuración específica de la relación de confianza.

Una vez haya verificado que está correcto, dé clic en OK.

Importante

Para más configuraciones en Bizagi, necesitará usar la siguiente información:

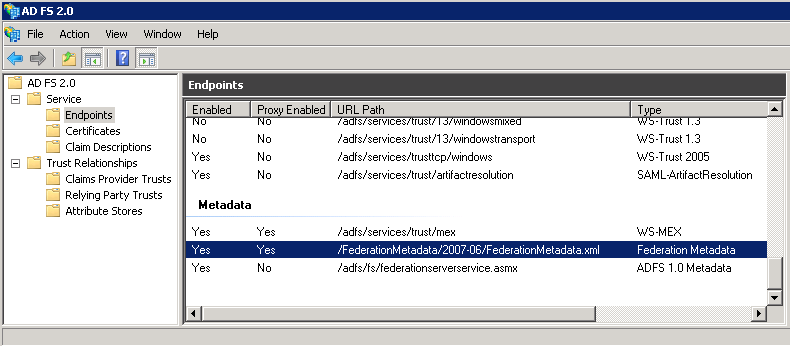

•La URL para acceder al archivo de metadata federado (XML):

|

El archivo de Metadata normalmente especifica los diferentes valores de las características estándar y relevantes configuradas en su proveedor de identidad, tales como: los enlaces involucrados (bindings), URLs o endpoints, los certificados y llaves, entre otros. |

•De igual manera, la URI de las definiciones seguras (nombre del Emisor seguro - Trusted issuer name).

•URI completa del Emisor -Trusted issuer URI (tenga en cuenta que sólo se muestra el sufijo de la URI):

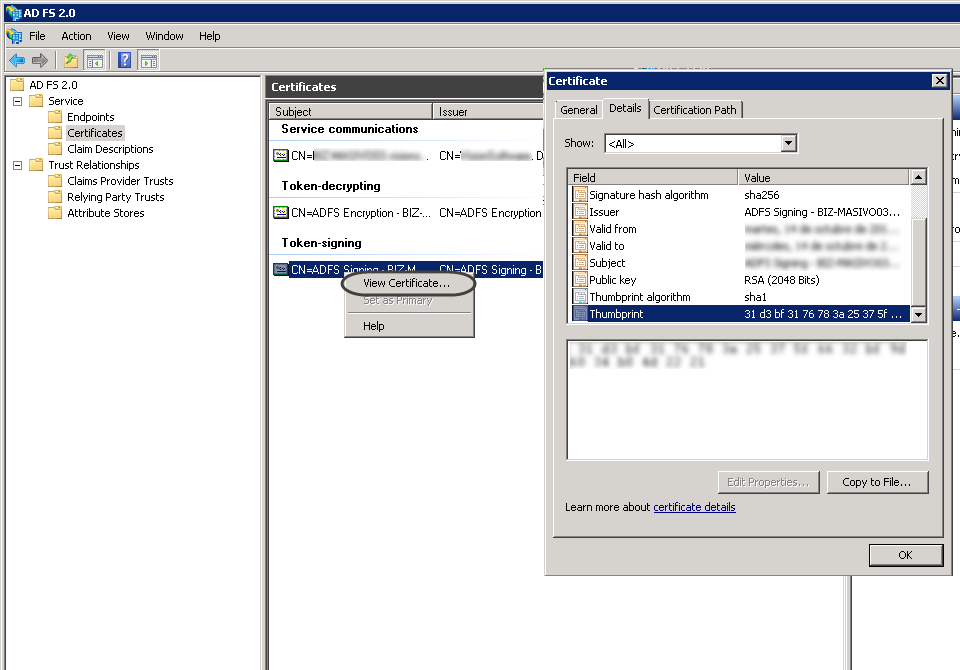

•La huella del certificado de firma.

Asegúrese de que el certificado de firma es válido y que tenga a la mano la cadena de la huella (thumbprint).

|

Es importante recalcar que el uso de estos certificados exige que usted lo administre periódicamente, lo cual significa que deberá asegurarse que estos certificados estén válidos a la fecha (deberá renovarlos cuando expiren; usualmente cada año). |

Considere qus usted no debe copiar y pegar la información de la cadena de la huella (thumbprint), sino que debe manualmente ingresar este detalle.

Esto con el fin de evitar que se ingresen caracteres especiales no inmediatamente visibles que puedan interferir con la configuración).

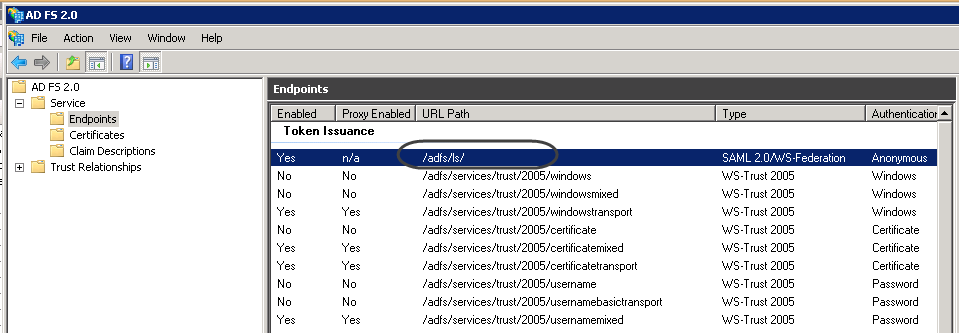

•Un enlace endpoint de WS-Federation.

Asegúrese de tener un endpoint explicito de WS-Federation, definido para la comunicación con Bizagi:

|

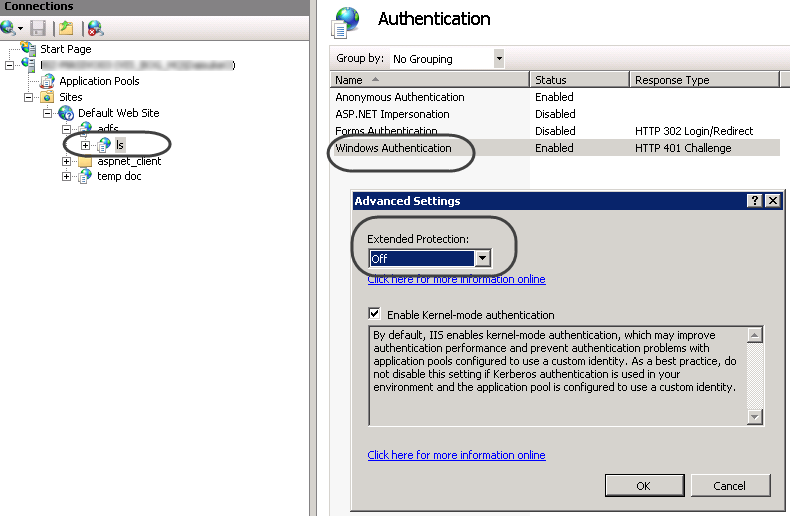

Si sus usuarios finales utilizan Chrome o Firefox como navegador, deberá asegurarse de tener el parámetro de configuración ExtendedProtection deshabilitado en la autenticación Windows que se configura en su sitio web ls dentro del ADFS. Para hacerlo configure desde el IIS este uso en OFF:

|

•

Last Updated 1/24/2025 4:50:18 PM