Introducción

Bizagi soporta la integración con un proveedor de Identidad con servicios federados.

De esta manera, Bizagi puede contar con capacidades Single Sing-On y encargar la autenticación a su proveedor de Identidad corporativo (e.g. Active Directory Federation Services, Ping Federate).

Beneficios

Al utilizar autenticación federada, los beneficios que resaltan más para su organización son:

1. La presentación de una única pantalla de login a sus usuarios finales, cuando acceden a cualquier aplicación del dominio corporativo (se evitan las múltiples pantallas de login de diferentes aplicaciones).

De manera similar, los usuarios finales tendrán que recordar una única cuenta y su contraseña correspondiente (se evita la necesidad de múltiples cuentas y múltiples contraseñas respectivas).

2. La centralización de sus usuarios y sistema de autenticación en un repositorio unificado.

Esto reduce de manera automática la carga administrativa que se puede producir empleando múltiples sistemas de autenticación por las tareas periódicas que se pueden necesitar (manejo de cuentas inactivas, resetear contraseñas, etc).

3. Reforzar las políticas de seguridad.

Al tener un sistema de autenticación y repositorio central, podrá mejorar sus medidas de seguridad involucradas al promover políticas estrictas (por ejemplo para contraseñas, perfiles y características de las cuentas, etc), y apoyarse en los protocoles seguros como HTTPS para la comunicación entre sus aplicaciones del dominio corporativo.

4. Proveer una mejorada experiencia de usuario a sus usuarios que acceden a las aplicaciones del dominio corporativo desde cualquier ubicación o cualquier dispositivo.

A través de la autenticación federada en Bizagi, los PCs, tabletas y dispositivos móviles utilizan protocoles estándar para el manejo de la experiencia Single Sign-On.

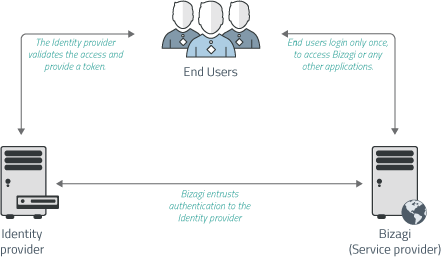

Arquitectura de la autenticación Federada

La siguiente imagen ilustra la secuencia de comunicación involucrada en la arquitectura del sistema cuando se usa autenticación Federada.

Observe en el esquema anterior:

•Que su proveedor de Identidad (o Proveedor de Aserción de Identidad) es responsable de proveer la autenticación a través de aserciones estándar y de tokens de seguridad.

•Bizagi está configurado como proveedor de Servicios, y como tal cual encarga la autenticación al proveedor de Identidad al tener una relación de confianza predefinida con él (Bizagi pasa a ser lo que se conoce como un relying party).

•Cuando use autenticación Federada Bizagi no almacenará las contraseñas y la arquitectura del sistema se basa en protocolos seguros HTTPS para el envío de aserciones.

•Para el uso de HTTPS necesita por lo menos de 2 certificados válidos (uno para su proveedor de identidad y otro para su proveedor de servicios).

Certificados válidos (p.e para su ambiente de producción), corresponden a certificados de servidor que sean reconocidos/emitidos por una Entidad Certificadora - Autoridad de Certificación (CA).

Los certificados empleados con este fin se conocen como certificados SSL de servidor (y así mismo se referenciarán desde este punto en adelante).

•Utilizará el mismo par de certificados mencionado anteriormente para firmar las aserciones bajo el protocolo SSL/TLS.

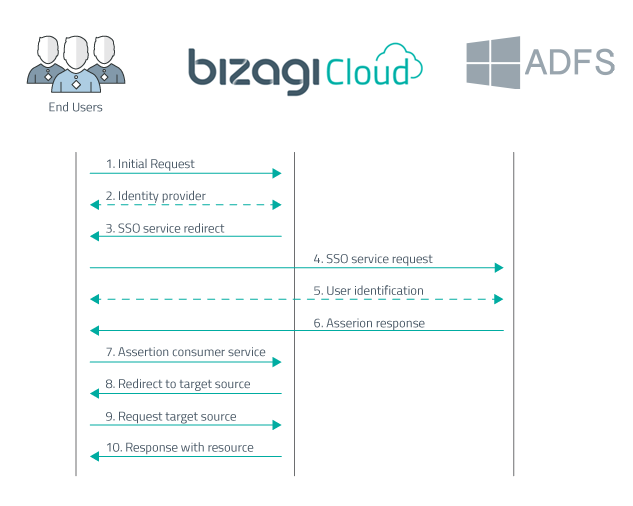

Diagrama de Secuencia

La forma en que funciona la autenticación federada en detalle, se explica a continuación:

1. El usuario final accede a Bizagi a través de cualquier dispositivo dado.

2. Se lleva a cabo el descubrimiento del proveedor de Identidad y su servicio.

3. Bizagi redirige la autenticación contra el proveedor de Identidad.

4. El usuario final ve una página de Login y se autentica ante el proveedor de Identidad seguro (cuando no se ha autenticado).

5. Se lleva a cabo la identificación apropiada de ese usuario en un dominio registrado.

6. El proveedor de Identidad responde con una forma XHTML (enviando una aserción con token).

7. La solicitud del usuario final procederá a regresarlo a Bizagi, esta vez, con un token que certifica su autenticación.

8. Bizagi redirige al recurso/pagina solicitado inicialmente.

9-10. El usuario accede al recurso.

Prerrequisitos

Antes de continuar, asegúrese de que:

1. Haya configurado el proveedor de Identidad que soporte el estándar WS-Federation Passive Protocol

Mediante el uso del protocolo WS-Federation se emplea también una definición de token compatible a SAML 1.1.

2. Tanto para el proveedor de Identidad como para el Portal de Trabajo de Bizagi, se haga la configuración usando el protocolo HTTPS.

Necesitará contar con los correspondientes certificado SSL de servidor válidos (vigentes a la fecha, y emitidos por una autoridad de certificación CA).

Para firmar el certificado que se envia a Bizagi, se soporta el uso del algoritmo SHA-256.

|

La versión certificada y recomendada para usar con la Autenticación Federada en Bizagi es ADFS versión 3.0 para proyectos ejecutándose sobre la plataforma. |

¿Qué necesita hacer?

Para configurar la autenticación Federada para su proyecto de Bizagi, siga estos pasos:

1. Configure el proveedor de Identidad para trabajar con Bizagi.

Para más información sobre este paso, consulte Configurar el proveedor de Identidad para trabajar con Bizagi.

2. Configure los parámetros de autenticación en Bizagi.

Para más información sobre este paso, consulte Configurar los parámetros de autenticación en Bizagi.

Importante

Para cualquier tipo de autenticación, necesitará asegurar que los usuario están creados en el Portal de Trabajo de Bizagi.

Sin importar el tipo de autenticación seleccionado para el inicio de sesión del Portal de Trabajo, usted puede escoger crear estos usuarios manualmente o configurar una programación en Bizagi para importar y sincronizar los usuario de su servidor LDAP.

Para obtener más información sobre esta opción, consulte Importación de usuarios de LDAP.

Last Updated 8/29/2022 4:09:49 PM