Resumen

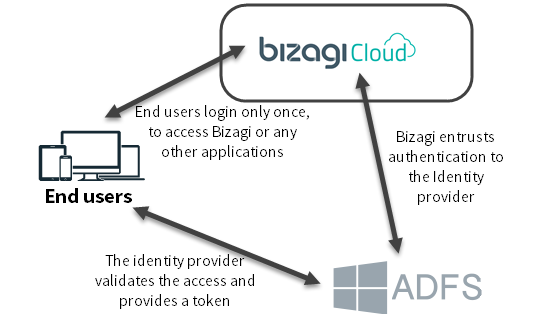

Bizagi soporta la integración con un proveedor de Identidad para proveer autenticación Federada y capacidades de Single Sign-On.

Para más información sobre este tipo de autenticación en Bizagi y sus prerrequisitos, consulte autenticación Federada.

Una vez haya configurado el proveedor de Identidad, puede configurar los parámetros de autenticación en Bizagi.

Configuración de Parámetros en Bizagi

Para que Bizagi sea un proveedor de servicios en su configuración de autenticación Federada, necesita asegurarse de configurar en su proyecto, los parámetros de autenticación necesarios.

Cuando use la autenticación Federada, usted puede usar tanto WS-Federation Passive Protocol (soportado por los proveedores de Identidad como Servicios de Federación de Active Directory v2.0) o el estándar SAML 2.0 (soportado por proveedores de Identidad como Ping Identity).

Usando WS-Federation

Cuando se configura el uso de WS-Federation en Bizagi, las aserciones se basan en el estándar WS-Federation Passive Protocol.

Para configurar los parámetros de autenticación en Bizagi en este escenario, lleve a cabo los siguientes pasos:

|

Antes de continuar, asegúrese de haber configurado su proveedor de Identidad para trabajar con Bizagi como se presentó en Ejemplo de configuración de ADFS. |

1. Configure la autenticación Federada.

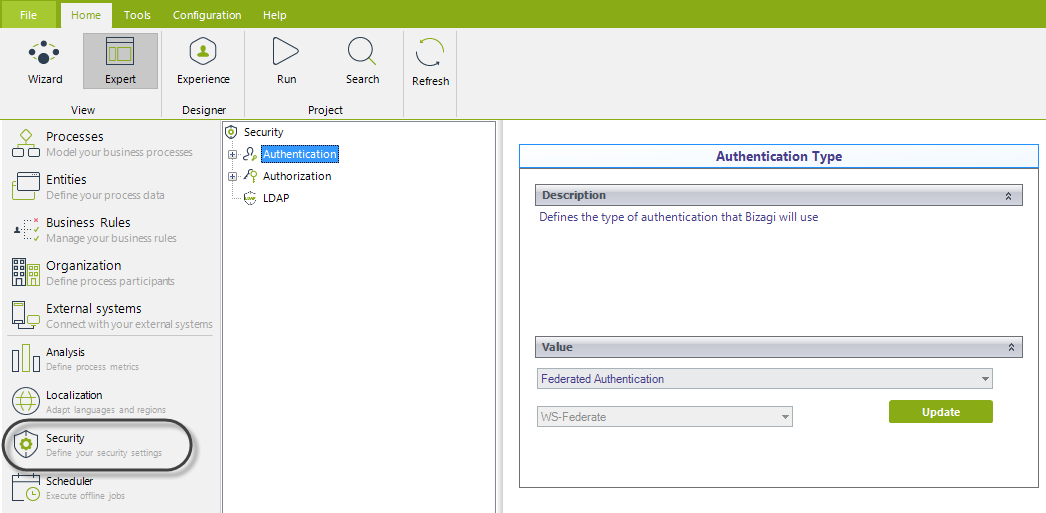

Para hacer esto en Bizagi Studio, vaya a la vista de Experto y localice el módulo Seguridad.

Dé clic en la opción Autenticación bajo el ítem Seguridad y seleccione Autenticación Federada en la lista desplegable en el panel de la derecha:

Nótese que verá la indicación del protocolo a utilizar que es WS-Federate.

Dé clic en Actualizar.

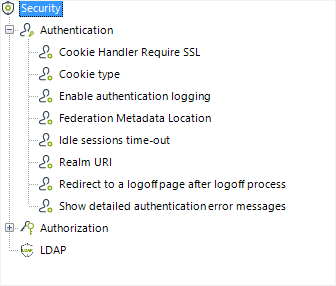

Recibirá un mensaje de confirmación y tenga en cuenta que aparecerán parámetros adicionales bajo el ítem Autenticación.

2. Configure los parámetros adicionales.

Proceda a configurar los parámetros adicionales como se describe a continuación, asegurándose de dar clic en Actualizar por cada uno que sea modificado.

PARÁMETRO DE AUTENTICACIÓN FEDERADA |

DESCRIPCIÓN |

Recomendaciones y campos obligatorios |

|---|---|---|

Cookie Handler requires SSL |

Habilite o deshabilite este parámetro para contar con SSL cuando se manejen cookies. |

Este campo NO es obligatorio. |

Cookie Type |

Seleccione si la cookie generada por Bizagi es Persistente o basada en Sesión.

Las cookies persistentes permanecen en el disco duro hasta que cierra la sesión o caducan. Por otro lado, las cookies de sesión son temporales y se borran cuando cierra su navegador |

Este parámetro es obligatorio y fundamental |

Enable Authentication Logging |

Habilita registros para cada evento de autenticación. Por ejemplo, cada inicio de sesión o cierre de sesión. Estos registros se pueden ver desde el Portal de Trabajo, en el registro de autenticación del menú de administración |

Este campo no es obligatorio |

Federation Metadata Location |

Especifica la URL del documento XML de la metadata de Federación que cumple con WS-Federation 1.2. La URL debe usar el protocolo HTTPS. Ejemplo: https://[su_servidor_ADFS].[su_dominio].loc/FederationMetadata/2007-06/FederationMetadata.xml |

Este campo es obligatorio y fundamental. Asegúrese de que el servidor de Bizagi tenga acceso al archivo de metadatos como se especifica. |

Idle sessions time-out |

Determina la cantidad de minutos que caduca una sesión. |

Este campo es obligatorio y fundamental. Definido según sus políticas de autenticación. |

Realm URI |

Especifica la URI del parámetro wtrealm, establézcala como el valor de entrada para el Portal de Trabajo de Bizagi (cuando se haga la redirección). La URI debe usar el protocolo HTTPS. Ejemplo: https://[su_servidor_ADFS].[su_dominio].loc/[your_Bizagi_Portal]/ |

Este campo es obligatorio y fundamental. Asegúrese de utilizar la misma URL exacta (distingue entre mayúsculas y minúsculas y con el mismo formato y caracteres de barra) que se define en ADFS; de lo contrario, no se producirá una relación de confianza si existen diferencias. |

Redirect to a logoff page after logoff process |

Por defecto, Bizagi redirige a la página de inicio de sesión. Si activa esta propiedad, los usuarios son redirigidos a la página de cierre de sesión configurada en su WS-Federation. |

Este campo no es obligatorio |

Show detailed authentication error messages |

Si activa esta propiedad, Bizagi mostrará el mensaje error detallado en la página de inicio de sesión. |

No active esto en ambientes de producción. Esta opción debe estar activa solo para solucionar problemas de autenticación. |

Punto de chequeo

Una vez configure tanto el proveedor de Identidad como los parámetros de la autenticación Federada en Bizagi y cuando ejecute el Portal de Trabajo de Bizagi en una plataforma .NET, usted deberá asegurarse de no contar con la conectividad adecuada para acceder al servidor ADFS y su metadata (p.e, poder acceder a https://[your_ADFS_server].[your_domain].loc/FederationMetadata/2007-06/FederationMetadata.xml desde un navegador y ver resultados).

|

Aunque para una configuración exitosa y para la relación de confianza entre Bizagi y el sistema ADFS deba existir una conectividad permitida entre ambos, en tiempo de ejecución será suficiente si los dispositivos del usuario final cuentan con conectividad a ambos sistemas. |

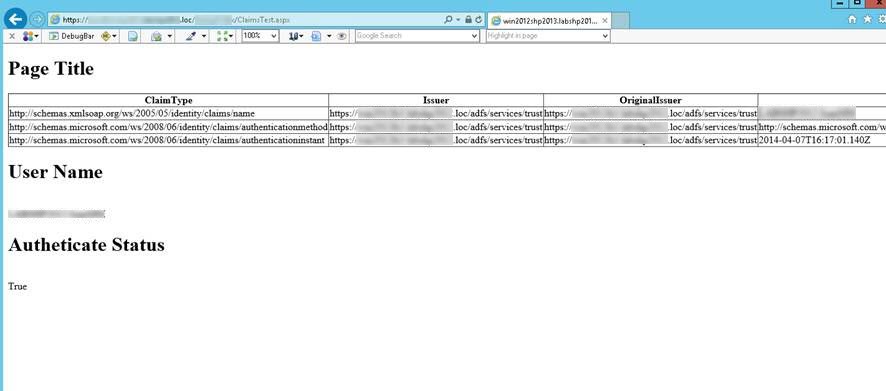

De manera similar, usted también puede usar la siguiente página de prueba como punto de control:

https://[su_servidor_ADFS].[su_dominio].loc/[your_Bizagi_Portal]/ClaimsTest.aspx

Si esta página carga la notificación y un estado exitoso de la autenticación (como se muestra a continuación), se verificará que su configuración es correcta.

Last Updated 1/31/2023 11:35:35 AM