Introducción

Bizagi admite ADFS4 como proveedor de identidad utilizando el protocolo OAuth 2.0. Esta sección explica paso a paso cómo configurar un servidor ADFS como un servidor de Identity Manager con Bizagi.

Configuración del ADFS4

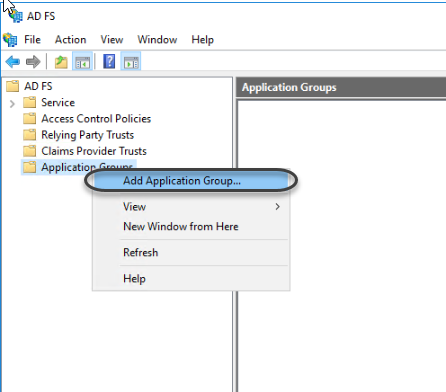

1.1 Abra el Asistente de administración de ADFS. Haga clic con el botón derecho en Grupos de aplicaciones y haga clic en Agregar grupo de aplicaciones.

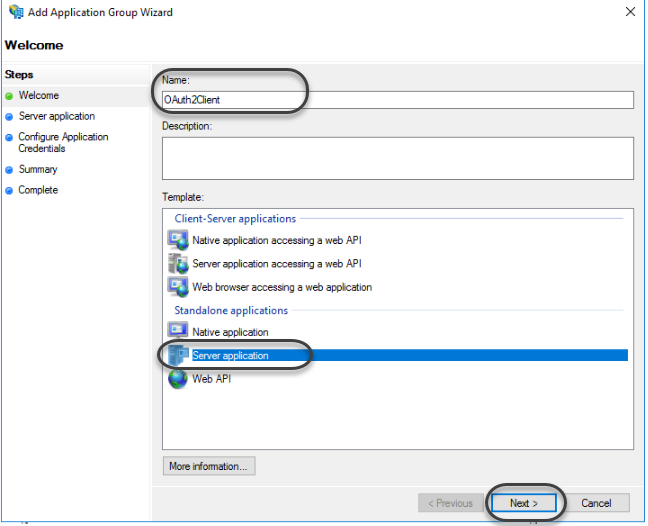

1.2 Registre el nombre de la aplicación y seleccione Aplicación del servidor en la sección Standalone. Luego haga clic en siguiente.

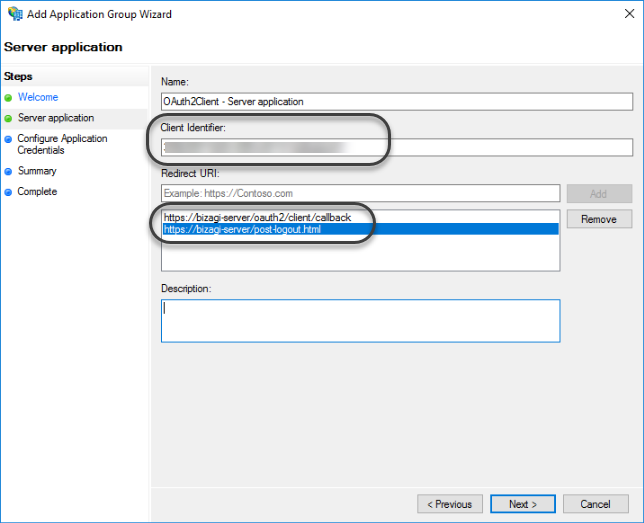

1.3 Guarde el Identificador de cliente donde el administrador pueda acceder a él de forma segura. Además, agregue Redirect y Post-logout con el siguiente formato:

Redirect: https://[environment]-[project]-[company].bizagi.com/oauth2/client/callback

Post logout: https://[environment]-[project]-[company].bizagi.com/post-logout.html

Luego haga clic en siguiente.

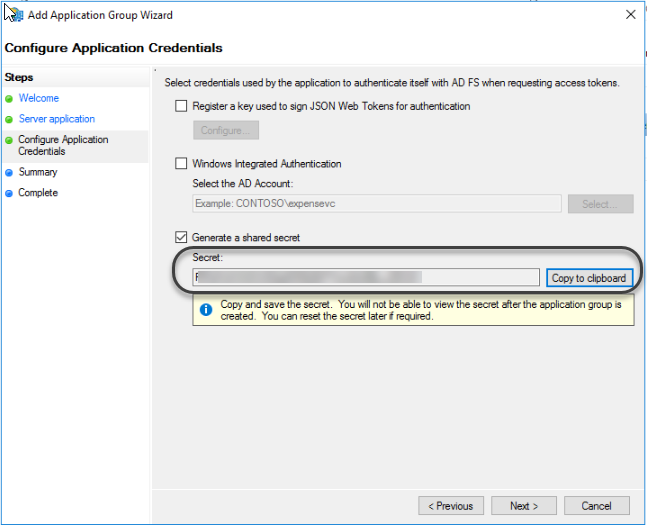

1.4 Seleccione Generar un secreto compartido y copie al portapapeles el secreto generado. Guárdelo en un lugar donde el administrador pueda obtenerlo de forma segura.

Luego haga clic en siguiente dos veces y cierre el asistente de configuración.

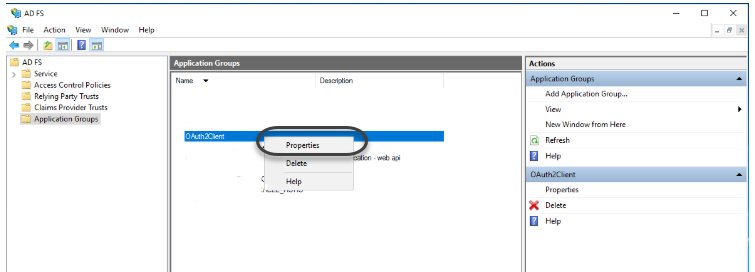

1.5 En el asistente de administración de ADFS, haga clic con el botón derecho en el grupo de aplicaciones creado y abra sus propiedades.

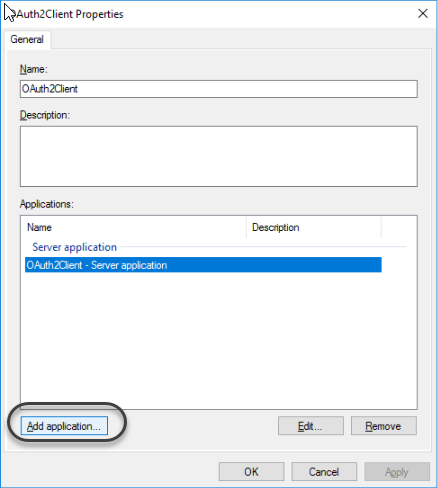

1.6 Agregue una aplicación.

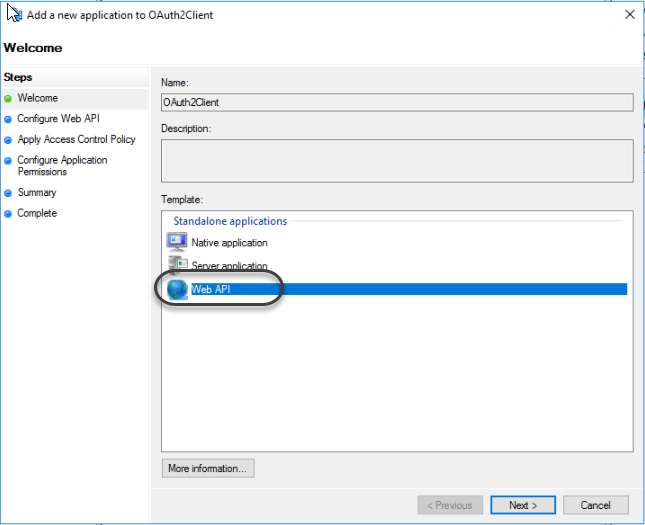

1.7 Seleccione la plantilla Web API:

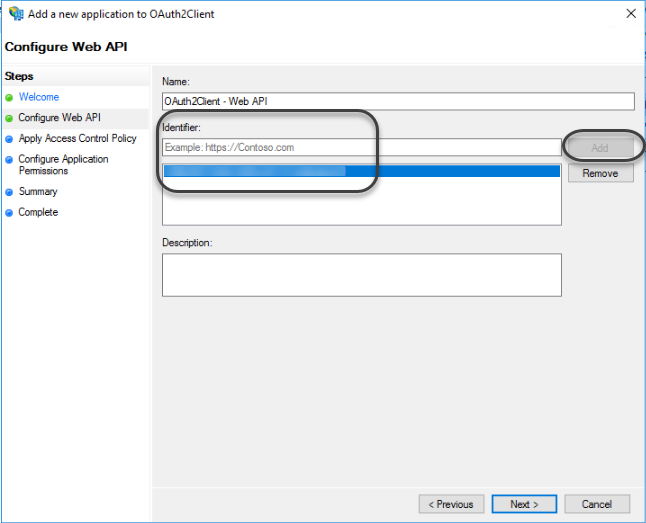

1.7 En el campo de identificador pegue el identificador del cliente salvado en el punto 1.3 de esta sección.

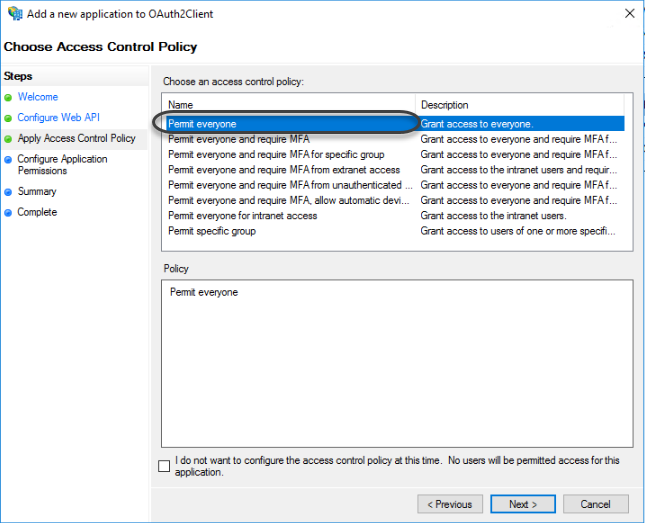

1.8 Seleccione la política de control de acceso Permitir Todos.

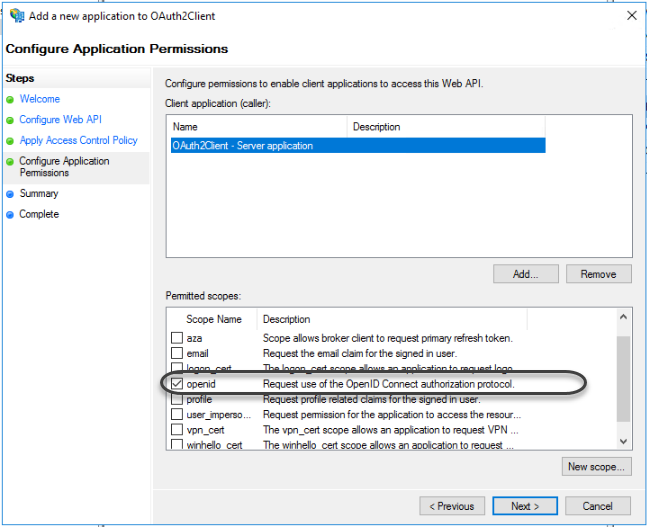

1.9 Permita el scope OpenId

Finalmente, haga clic en siguiente dos veces después de cerrar el asistente de configuración de la aplicación.

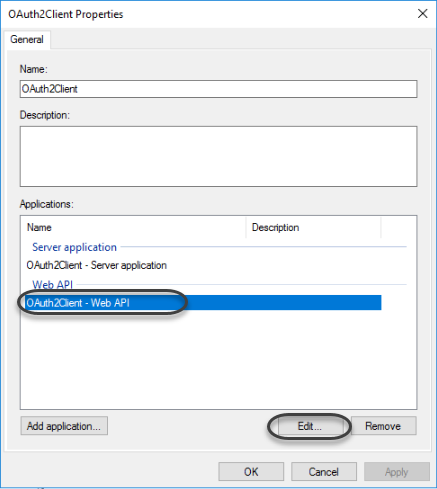

1.10 En las propiedades de la aplicación, edite la API web.

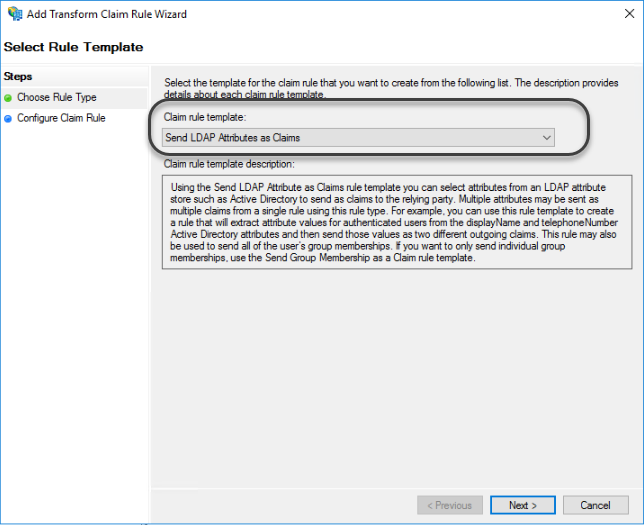

1.11 Agregue una nueva norma de transformación de emisión:

1.12 Seleccione Enviar atributos LDAP como reclamos en la lista desplegable de la plantilla de regla de reclamo.

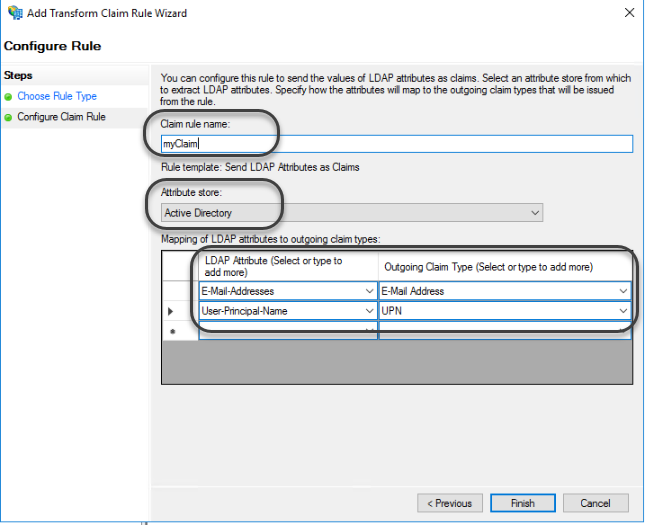

1.13 Ahora debe asignar los atributos del Active Directory considerados como claves cuando Bizagi valida las credenciales de los usuarios con respecto al proveedor de identidad. Primero, registre un nombre de regla, seleccione Active Directory en la lista desplegable de atributos.

Mapee los siguientes atributos LDAP:

Atributo LDAP |

Tipo de reclamo |

E-Mail Addresses |

E-Mail Address |

User-Principal-name |

UPN |

Configure ADFS4 en Bizagi Studio

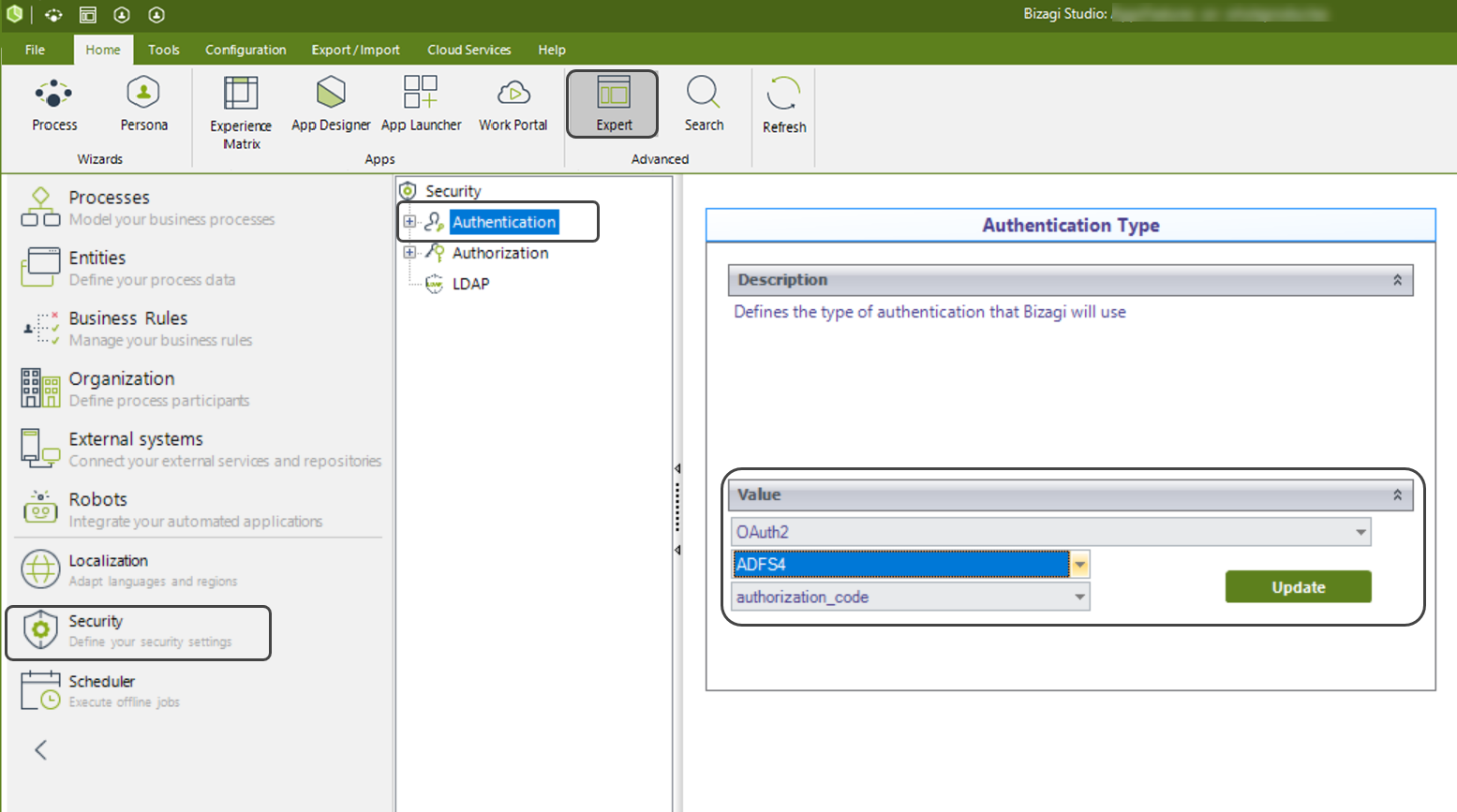

En la vista de experto, abra el módulo de seguridad y seleccione el guiño de autenticación. En la primera lista desplegable, seleccione OAuth 2.0. En la segunda lista desplegable, seleccione ADFS4. Finalmente, seleccione autorización_código en la última lista desplegable.

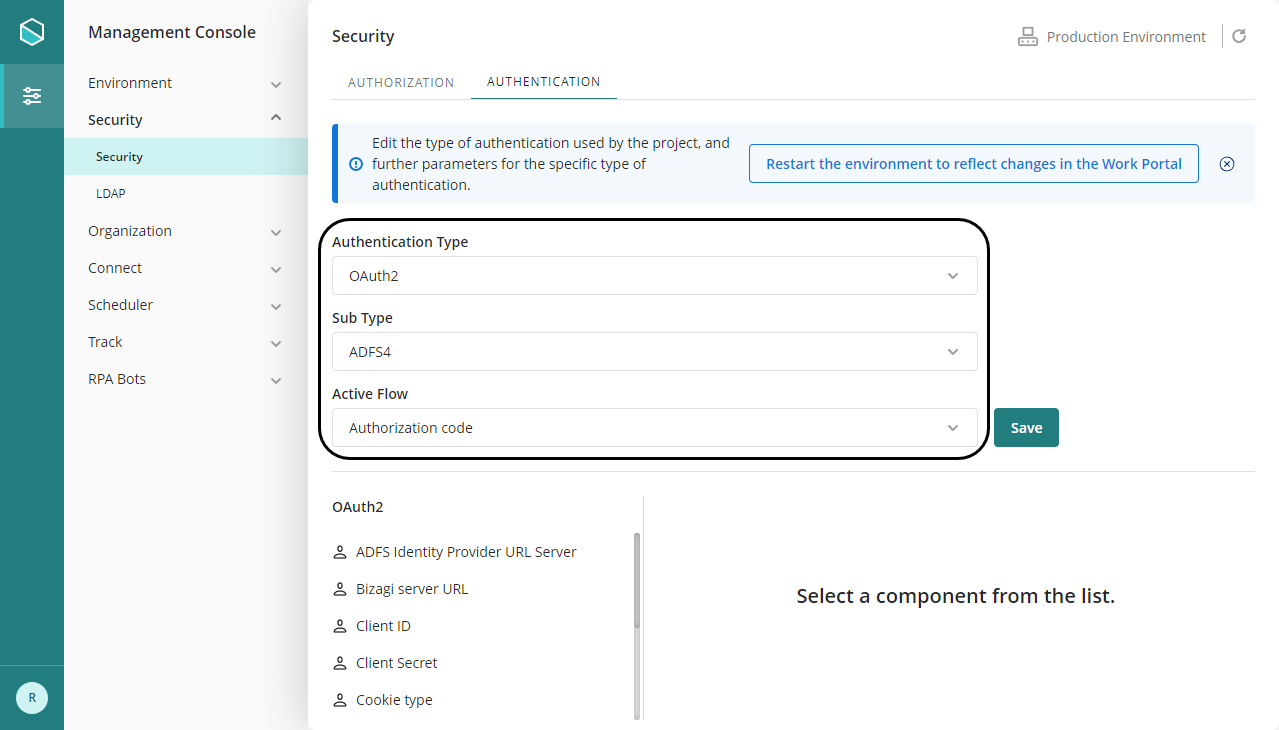

Usted también puede configurar o cambiar estos parámetros desde el Management Console.

|

En el Management console, antes de modificar las configuraciones de autenticación, es necesario cambiar el estado del ambiente a Mantenimiento desde la ventana de mantenimiento. Después de realizar las modificaciones deseadas, recuerde reiniciar el entorno para reflejar los cambios. |

Luego configure los siguientes atributos:

Parámetro |

Descripción |

|---|---|

ADFS Identity Provider URL Server |

Define la URL del servidor Bizagi, para ese servidor que autentica a los usuarios. Este valor se establece como https://[adfs4].com |

Bizagi Server URL |

Agregue la URL del Portal de Trabajo |

Client ID |

Mantiene el client secret como se generó en el paso 1.3 |

Client Secret |

Mantiene el client secret como se generó en el paso 1.4 |

Cookie type |

Cookie persistente: estas cookies permanecen en su computadora hasta que se eliminan (cierran sesión) o caducan. El tiempo restante de una cookie depende de cuánto tiempo haya establecido en el tiempo de espera para las sesiones inactivas.

Cookie de sesión: estas cookies son temporales y se eliminan cuando cierra su navegador |

Idle sessions time-out |

Define el tiempo (en minutos) después de que caduca una sesión |

Redirect to a logoff after logoff process |

Por defecto, al cerrar sesión, Bizagi redirige a la página de inicio de sesión. Cambie este valor si desea cambiar este comportamiento. |

Redirect URI |

Define el URI de devolución de llamada después de una autenticación exitosa. |

Show detailed authentication error messages |

Por razones de seguridad, el error de autenticación no aparece en el portal de trabajo. SI lo activa se muestran los mensajes de error. Vea en Solucionando problemas de autenticación. |

Last Updated 3/10/2023 3:05:43 PM