Introducción

Openid es un protocolo de autenticación, construido sobre OAuth2.0 para extender la especificación de autorización. Se puede utilizar para iniciar sesión de forma segura en las aplicaciones web de los usuarios (en este caso, el Portal de Trabajo).

Al usar esta función, puede externalizar el inicio de sesión, el inicio de sesión y otras experiencias de administración de identidad en sus aplicaciones web a Entra ID. Esto le permite tener capacidades de inicio de sesión único a nivel del navegador.

Este mecanismo de autenticación introduce el concepto de un id_token, que es un token de seguridad que permite la debida verificación de la identidad del usuario al obtener parte de su información de perfil básica.

Debido a que OpenId extiende OAuth 2.0, también permite que las aplicaciones adquieran access_tokens de forma segura. Access_tokens le permite acceder a recursos que están protegidos por un servidor de autorización.

|

Los estándares actualmente admitidos en este mecanismo son: OpenId v1.0, confiando en el flujo de autorización de OAuth 2.0.

Aunque OAuth2.0 considera aspectos de autorización, estas definiciones se aplican a los recursos. Esto significa que, para las definiciones de permisos de acceso en el Portal de Trabajo de Bizagi (es decir, qué perfiles pueden ver, trabajar o usar ciertas opciones de Bizagi), aún deberá ingresar definiciones de autorización en Bizagi. |

Qué necesita hacer

Para configurar Bizagi para autenticar usuarios a través de Entra ID, por favor siga los siguientes pasos:

1. Registre el Portal de Trabajo de Bizagi como una aplicación autorizada en su Entra ID.

2. Configure el tipo de autenticación en la Management Console.

3. Sincronice usuarios en Bizagi.

|

Los pasos orientados hacia la configuración de la integración con Entra ID requerirán detalles técnicos específicos (por ejemplo, puntos finales, credenciales autorizadas) que generalmente administra un administrador de TI. Por lo tanto, estos pasos requerirán un perfil que tenga experiencia en este asunto y que tenga acceso a la información mencionada anteriormente. |

1. Registre su Portal de Trabajo como una aplicación autorizada en su Entra ID.

El primer paso es definir la configuración necesaria para registrar el Portal de Trabajo de Bizagi (su URL) en Entra ID.

Esto incluye ingresar puntos de conexión de Bizagi para obtener llaves de acceso adecuadas para una conexión autorizada.

1.1 Ingrese a su servicio de Entra ID

Ingrese a su suscripción AzureAD. Para eso ingrese a https://portal.azure.com.

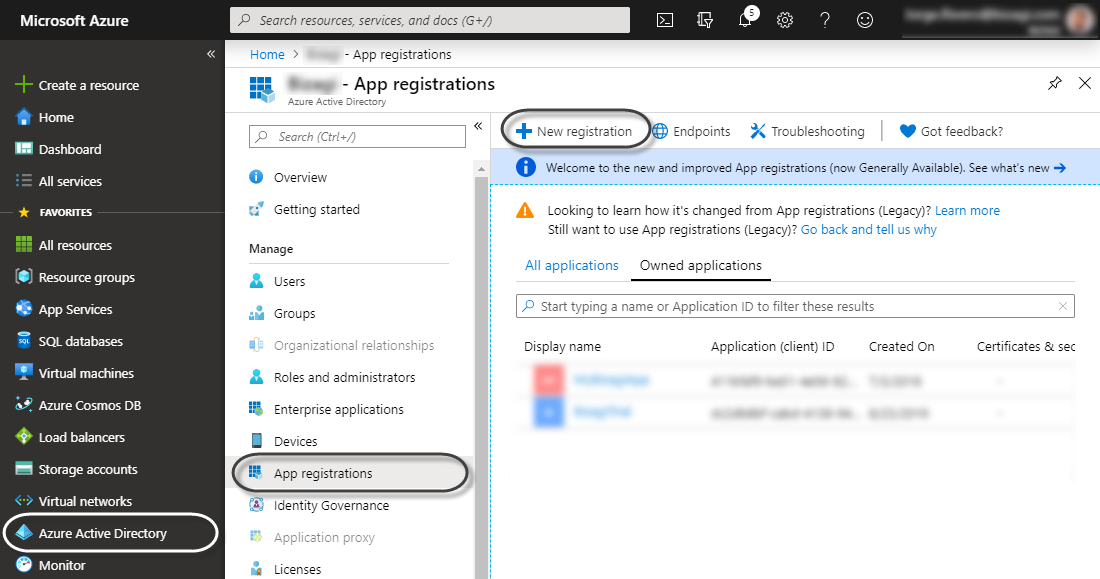

1.2 Vaya a las opciones de Directorio Activo

Haga clic en la opción Azure Active Directory en el panel izquierdo y haga clic en en Registros de la aplicación para luego agregarle una nueva aplicación (haciendo clic en Nuevo registro de aplicación).

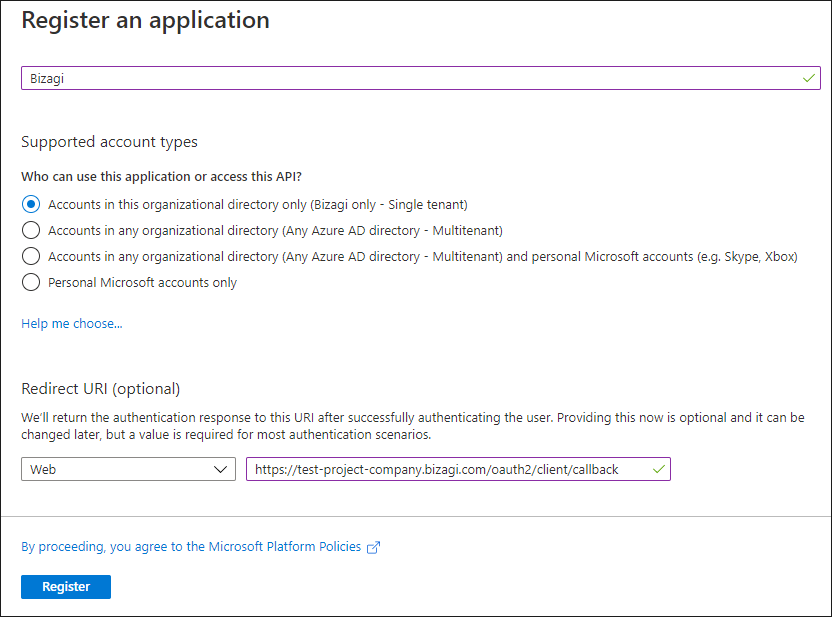

1.3 Registre las propiedades

Dé un nombre a la aplicación y seleccione Web App / API para este tipo.

Para su URL de inicio de sesión, tenga en cuenta que debe ingresar la URL base donde sus usuarios finales acceden al Portal de Trabajo de Bizagi.

Considere:

•Para Automation Services (proyectos en la nube), esta URL se especifica como:

https://[entorno_proyecto]-[su_proyecto]-[su_empresa].bizagi.com/oauth2/client/callback

Reemplazar [su_empresa] y [su_proyecto] por los valores de su suscripción.

Del mismo modo, reemplace [project_environment] con prueba para un ambiente de prueba, o con nada para un ambiente de producción.

Haga clic en Crear cuando haya completado el registro.

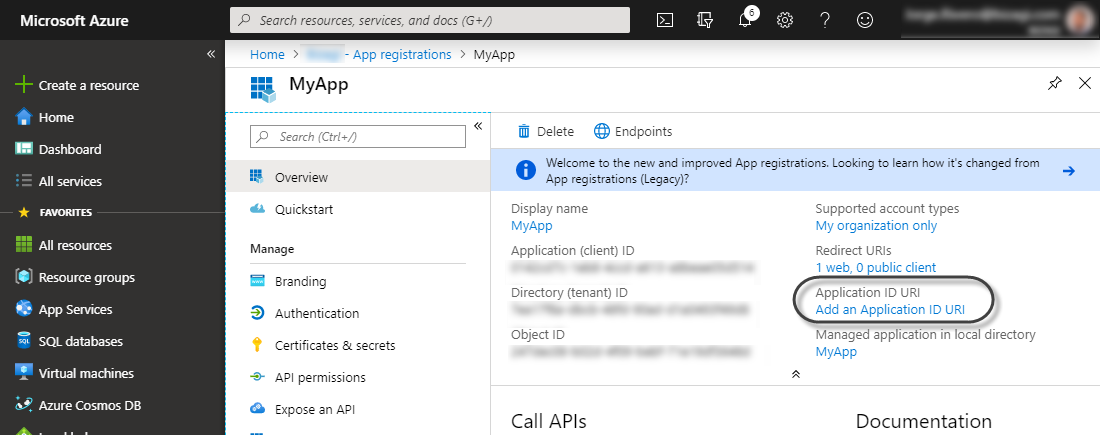

1.4 Crear un nuevo ID de la aplicación

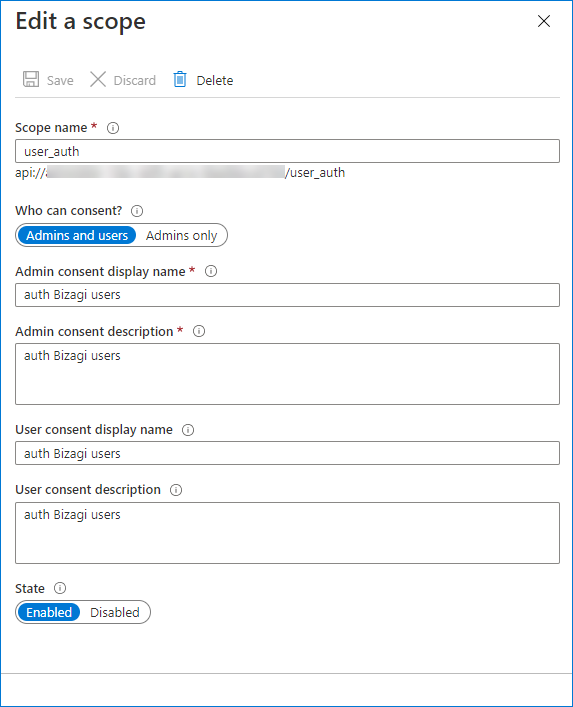

Una vez la aplicación está creada, necesita crear un ID de la aplicación y un Ambito relacionado con este

Edite el Ambito y seleccione y seleccione la opción Adminitradores & Usuarios en el campo Quién puede dar su consentimiento?

|

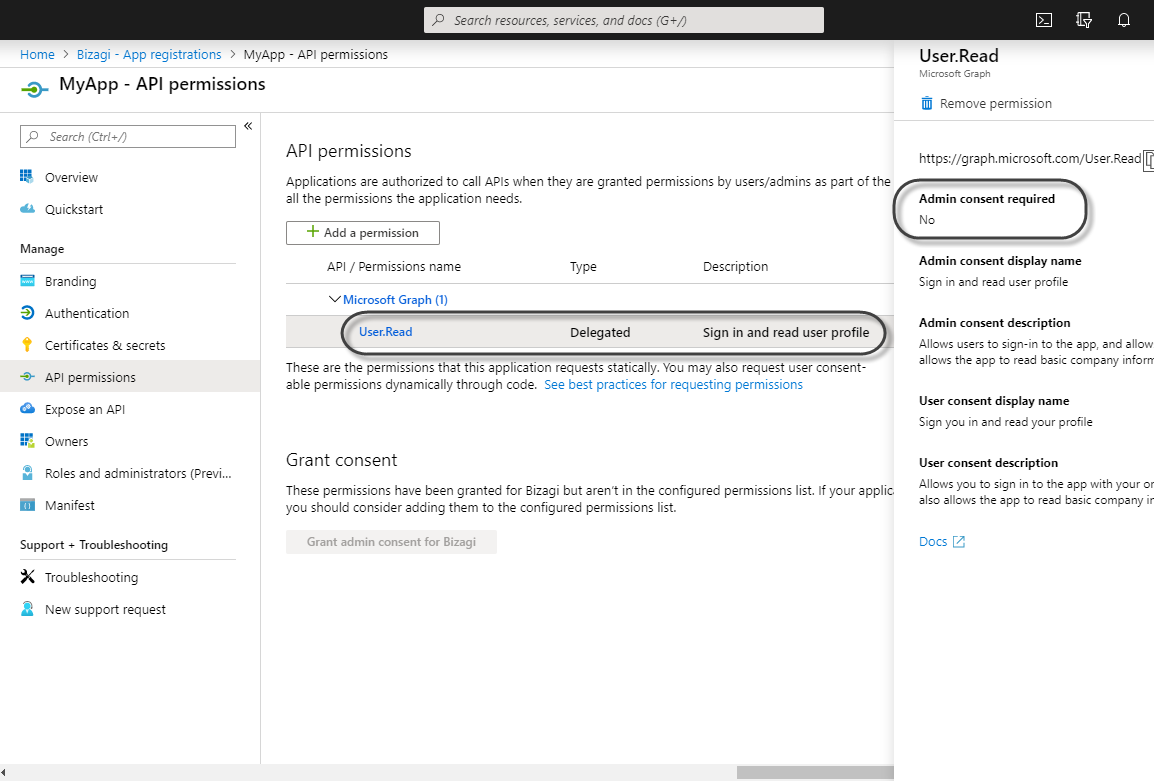

Por lo general, las configuraciones de autorización adecuadas se configuran correctamente, lo que significa que no debería necesitar configurarlas. Por defecto, las nuevas aplicaciones y sus claves se otorgan con Iniciar sesión y leer el perfil de usuario, que es lo que requiere Bizagi. Tenga en cuenta que está bien que esta configuración NO requiera Admin:

|

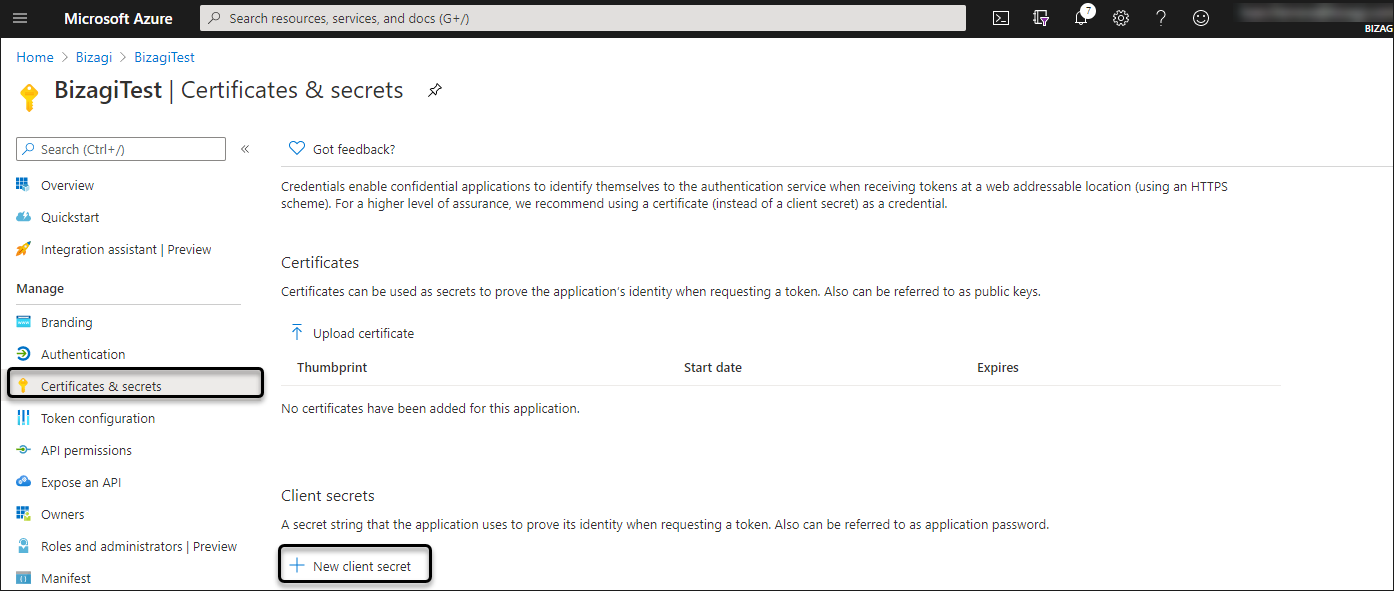

1.5 Crear una llave de acceso válida para la aplicación

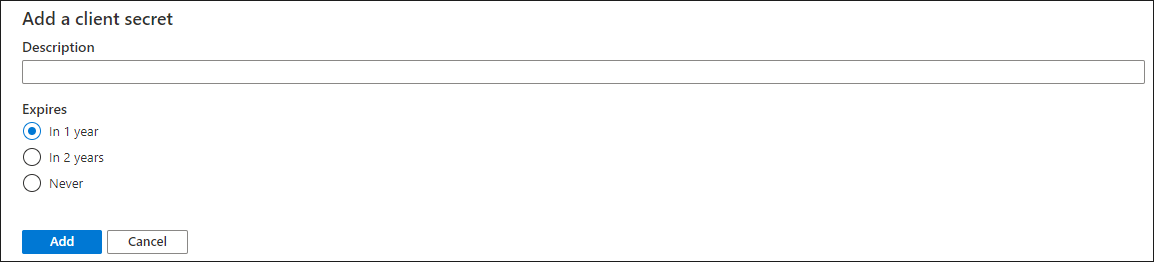

Vaya a Certificados & Secretos y haga clic en Nuevo secreto de cliente.

En la siguiente pantalla, asegúrese de agregar una descripción larga para la creación de su llave de acceso. Ingrese dicho número en el campo de Descripción. Asegúrese de establecer la caducidad de dicha clave y luego haga clic en Agregar para que la llave se genere y se le muestre.

|

Tenga en cuenta que las claves de acceso anteriores deben tener una fecha de vencimiento y, por lo tanto, usted es responsable de administrar y velar por su validez. |

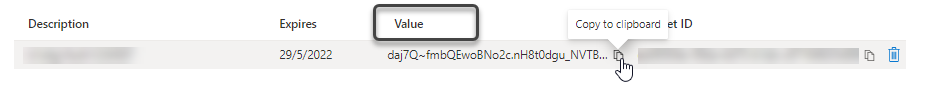

En este punto, debe copiar el valor de la llave.

Asegúrese de pegarlo en un lugar que controle teniendo las medidas adecuadas para su custodia y reconozca que este valor será su llave.

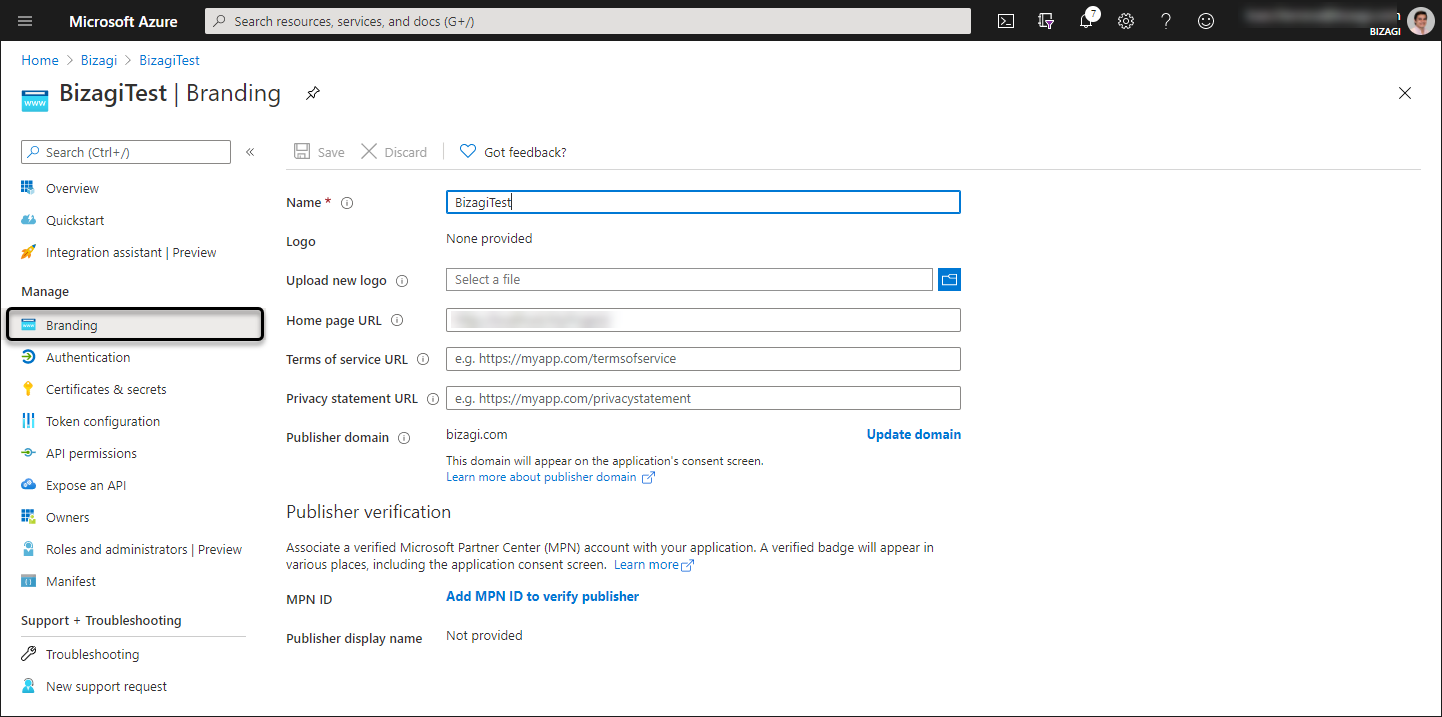

1.6 Complete detalles adicionales de URL

Puede registrar detalles adicionales en el módulo de Personalizacipon de Marca como el nombre o la URL de la página de inicio. En la URL de la página de inicio puede configurar la URL de los Portales de Trabajo de Bizagi.

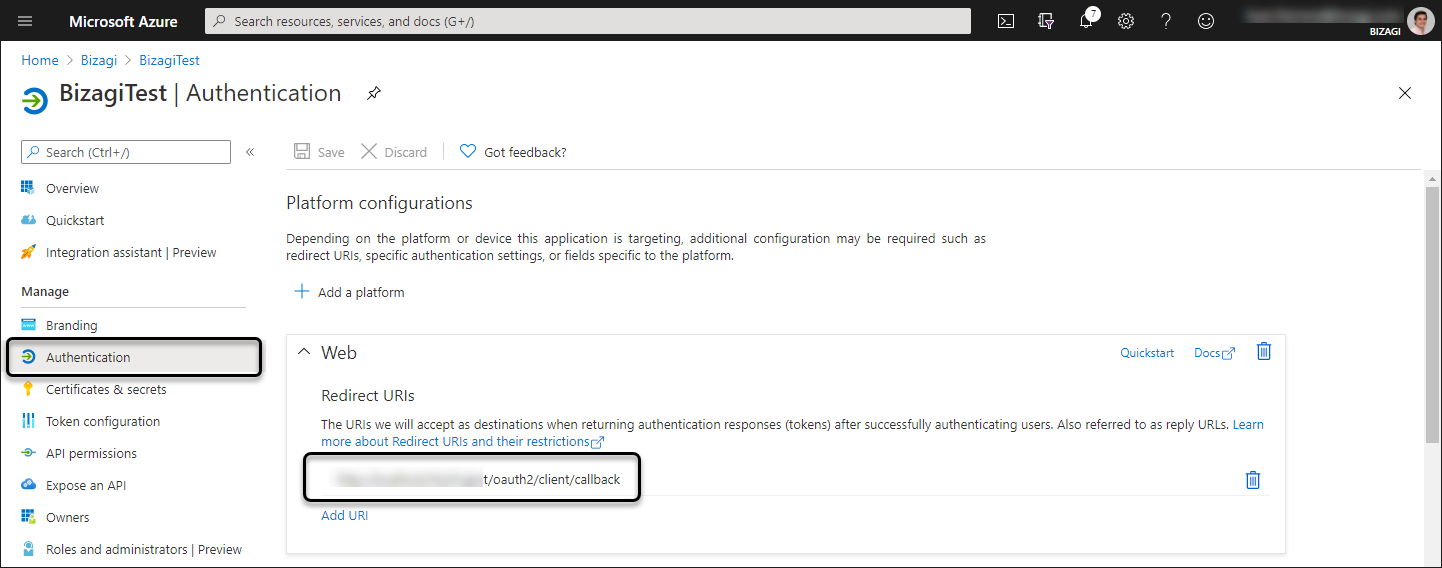

1.7 Configurar puntos de conexión de Bizagi en Entra ID

Abra el módulo de Autenticación y asegúrese de que la URL de inicio de sesión del URI de redireccionamiento (también denominada URL de respuesta) tenga al final el siguiente sufijo:

/oauth2/client/callback

Luego haga clic en Guardar.

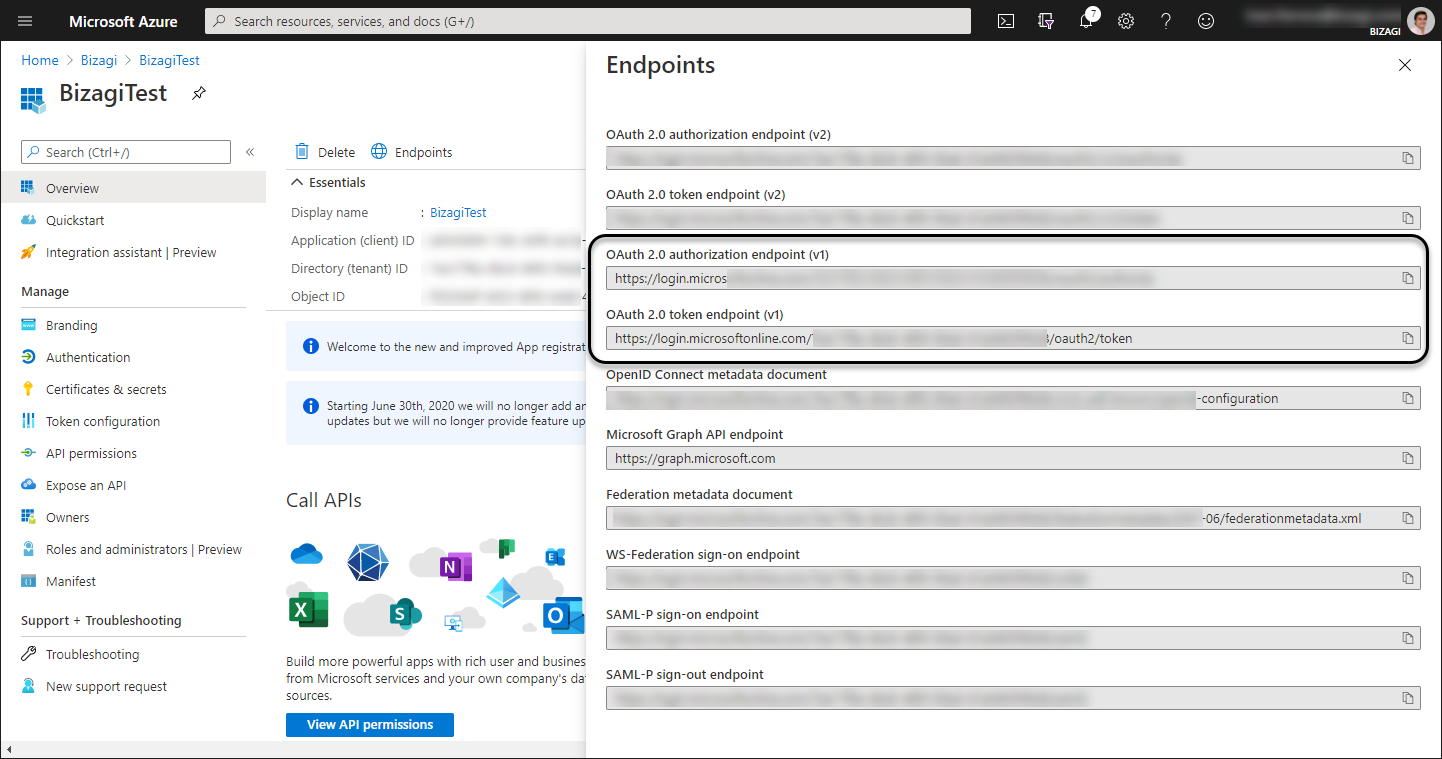

1.8 Busque sus puntos de conexión AD

Vuelva al módulo de Resumen y busque los Puntos de conexión para obtener las siguientes URL que deberá configurar más adelante en Bizagi.

Asegúrese de copiar los siguientes puntos de conexión:

•OAuth 2.0 Token Endpoint

•OAuth 2.0 Authorization Endpoint

|

Los puntos de conexión de OAuth 2 V2 no son soportados. |

En este punto, se configura directamente en Entra ID y ahora puede ir a Bizagi para completar el procedimiento.

2. Configure el tipo de autenticación en Bizagi con la Management Console.

En este punto, después de haber verificado que el acceso en Entra ID es adecuado, ahora deberá ingresar los detalles de Entra ID en Bizagi.

Para ello, use la Management Console de Bizagi apuntando al ambiente que desea aplicar esta configuración (por ejemplo, ambiente de desarrollo, ambiente de prueba, y ambiente de producción).

2.1 Abra su proyecto con la Management Console.

Acceda a la Management Console de Bizagi ingresando al siguiente URL: https://manage-[CompanyName]-[EnvironmentName].bizagi.com

Para mas información, acceda a la documentación Cómo administrar su ambiente con el Management Console.

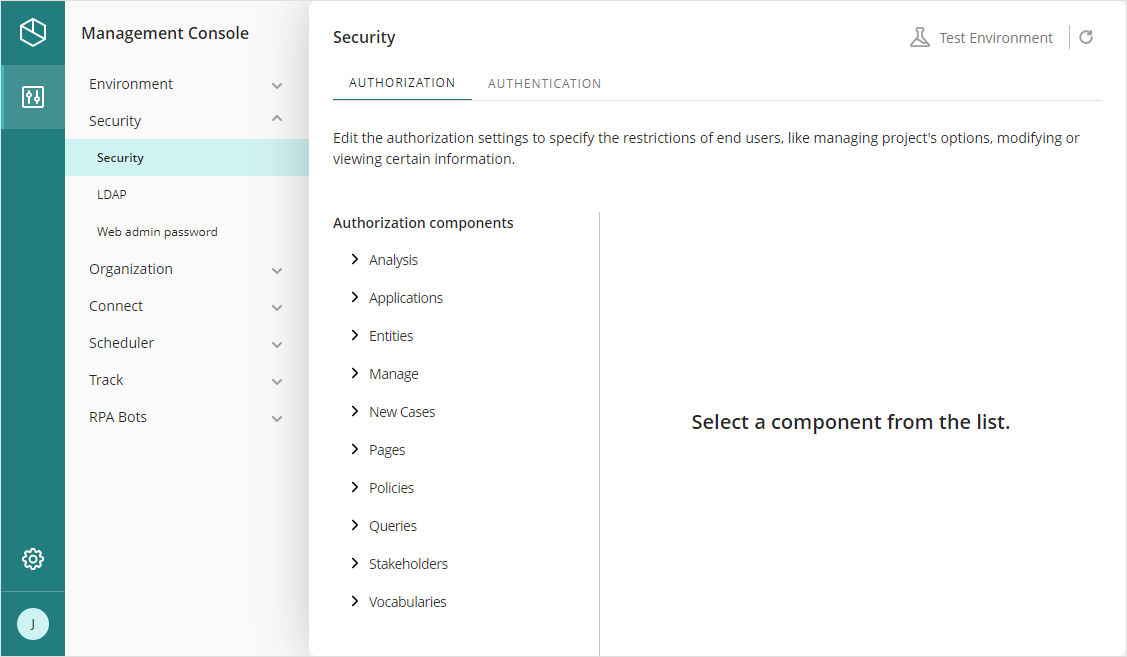

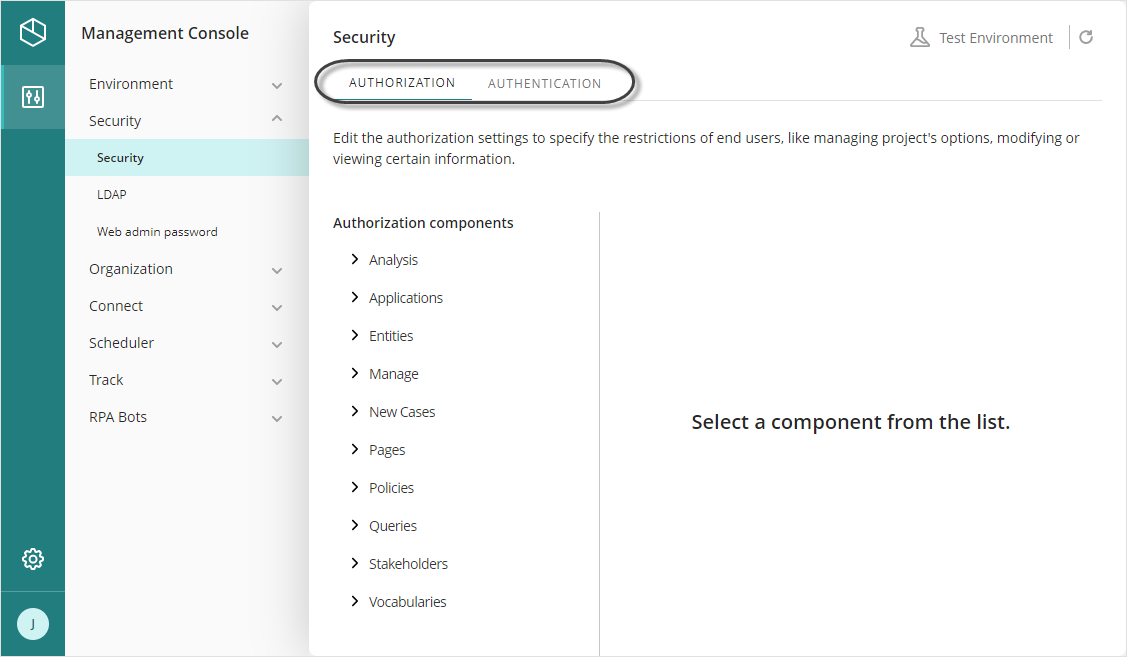

2.2 Vaya a las configuraciones de seguridad

Abra el módulo de Seguridad.

2.3 Seleccione la autenticación de Azure.

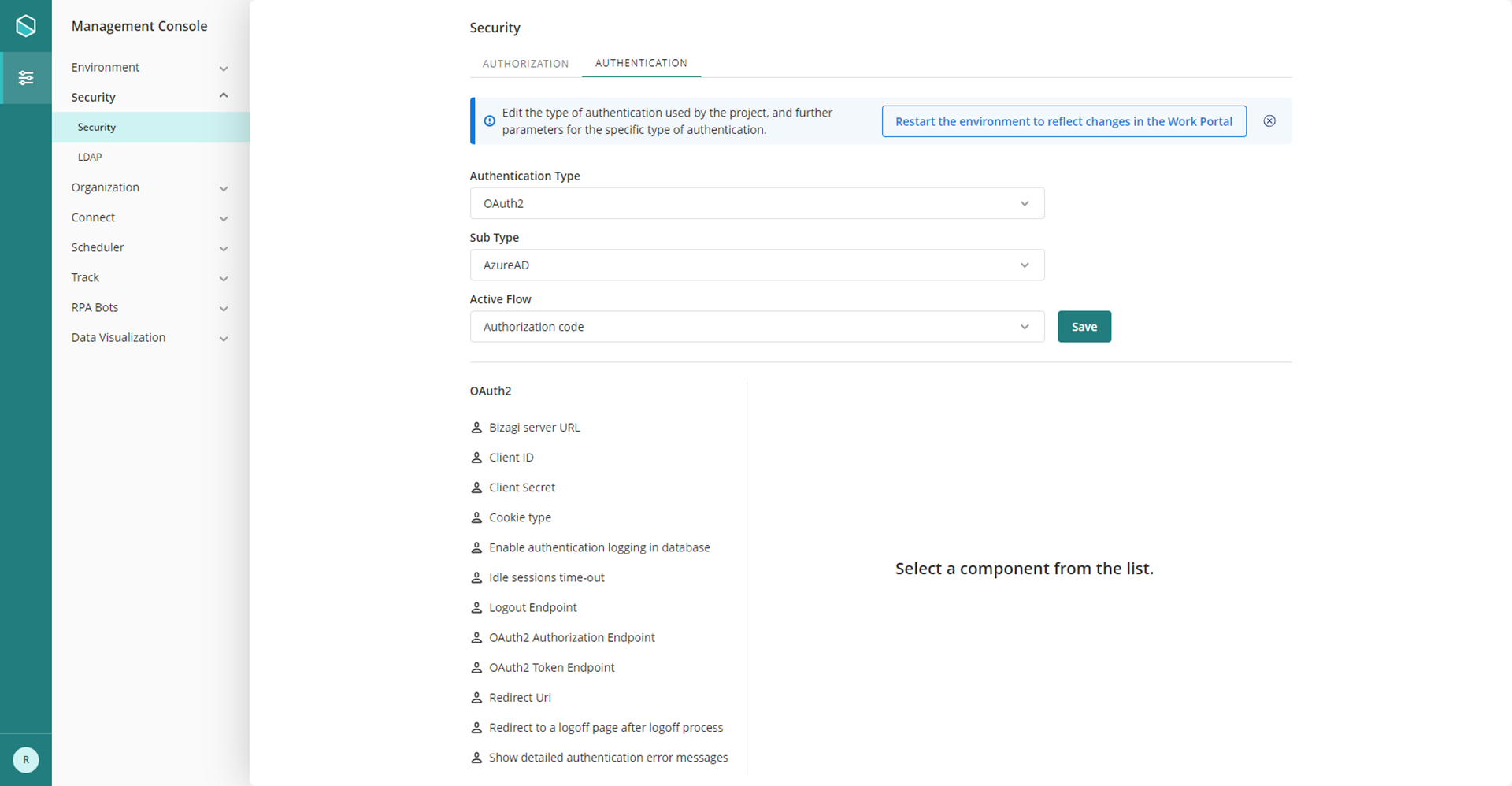

Para hacer esto, haga clic en Autenticación en el panel central y luego inicie el mantenimiento del ambiente. Use la siguiente configuración para los parámetros en el panel de la derecha:

•Tipo de Autenticación: OAuth2.

•Sub Type: Entra ID.

•Active Flow: Authorization Code.

Haz clic en Guardar.

Una vez que se eligen OAuth2 y AzureAD, notará que se muestran nuevos parámetros para dicha autenticación.

2.4 Configure los parámetros y puntos de coñexión

Para hacerlo considere los siguientes detalles:

PROPIEDAD |

VALOR |

|---|---|

Client ID |

Debería coincidir con el Id. De aplicación registrado en Entra ID. |

Valor del Client Secret |

Debe coincidir con el valor de la clave generada para esa aplicación establecida en Entra ID. |

Redirect Uri |

Debe coincidir con el URI de respuesta registrado en Entra ID, que debe corresponder a la URL de respuesta (que termina en /oauth2/client/callback ). |

OAuth2 Authorization Endpoint |

Debe coincidir con el punto de conexión de autorización de OAuth 2.0 según su Entra ID. Use la siguiente URL: https://login.microsoftonline.com/[tenant]/oauth2/authorize

Considere: •[tenant]: Debe especificar su ID de tenant (según la suscripción de su Azure). |

OAuth2 Token Endpoint |

Debe coincidir con el punto de conexión del token de OAuth 2.0 según su Entra ID. Use la siguiente URL: https://login.microsoftonline.com/[tenant]/oauth2/token

Considere: •[tenant]: Debe especificar su ID de tenant (según la suscripción de su Azure). |

Logout Endpoint |

Debe hacer referencia a un punto de conexión de logout de sesión como lo maneja Entra ID, que generalmente tiene la siguiente URL: https://login.microsoftonline.com/[tenant]/oauth2/logout?post_logout_redirect_uri=[homeRedirect]

Considere: •[tenant]: Debe especificar su ID de tenant (según la suscripción de su Azure). •[homeRedirect]: Debe especificar la URL utilizada para dirigir después de un cierre de sesión. por lo general, utiliza la misma URL de inicio de sesión, que es la que dirige al Portal de Trabajo de Bizagi. |

Bizagi Server URL |

Introduzca la URL completa con la publicó y accedió al servidor Bizagi. |

Cookie type |

•Cookies persistentes: Permanecen en su disco duro hasta que usted las borra (cierra la sesión) o caducan. El tiempo que una cookie permanece en su navegador depende de cuánto tiempo se haya programado el tiempo de inactividad de la sesión. •Cookies de sesión: Estas son temporales y se borran cuando usted cierra su navegador al final de su sesión. La próxima vez que visite el Portal de Trabajo no se guardará su sesión anterior y será como si ingresara por primera vez. |

Enable authentication logging in database |

Define si la aplicación web debe registrar cada evento de autenticación en la base de datos. |

Idle sessions time-out |

Determina la cantidad de minutos para una sesión antes de expirar. Valor por defecto: 20 |

Redirect to a logoff page after logoff process |

Por defecto, cuando se cierra la sesión, Bizagi redirige automáticamente a la página de inicio de sesión. Si desea cambiar este comportamiento y redirigir a una página estática de cierre de sesión, habilite esta opción. |

Show detailed authentication error messages |

Por razones de seguridad, las causas de error de autenticación no se muestran en el Portal de Trabajo, en cambio, se muestra un mensaje genérico sin detalles de la causa del error. Si desea mostrar las causas de los errores de autenticación, habilite esta opción. |

|

Si aplicó este cambio en un ambiente distinto del desarrollo, debe asegurarse de que los mismos cambios se apliquen en su ambiente de Desarrollo. Para hacer esto, siga el mismo procedimiento mencionado anteriormente mientras usa Bizagi Studio. |

3. Sincronice los usuarios de su Entra ID con Bizagi.

En este punto, la configuración está completa.

Sin embargo, antes de usar o probar la autenticación integrada en tiempo de ejecución, deberá importar explícitamente a los usuarios a Bizagi (ya que está a cargo de administrar los usuarios). Vea cómo sincronizar usuarios.

|

Si aún no va a sincronizar a los usuarios, entonces puede probar que la autenticación funciona como se esperaba simplemente creando un usuario manualmente en el Portal de Trabajo de Bizagi para fines de validación. Para crear dicho usuario, considere: 1. Es posible que deba volver a usar temporalmente la autenticación de Bizagi para poder iniciar sesión. 2. Asegúrese de que su usuario creado esté configurado con la combinación exacta de dominio/nombre de usuario que coincida con sus usuarios en Entra ID. |

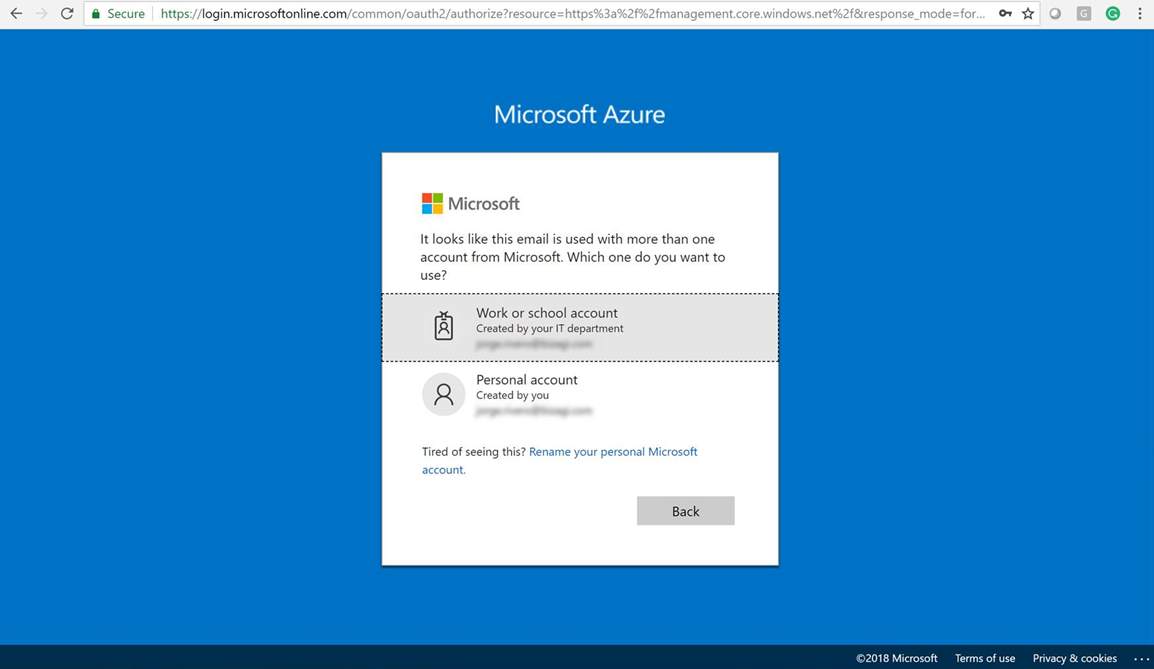

Autenticación en tiempo de ejecución

Una vez que se llevan a cabo estos pasos, se establecerá la autenticación para sus usuarios finales en tiempo de ejecución.

Los usuarios finales podrán iniciar sesión, y usted puede verificarlos utilizando un navegador para acceder al Portal de Trabajo de Bizagi.

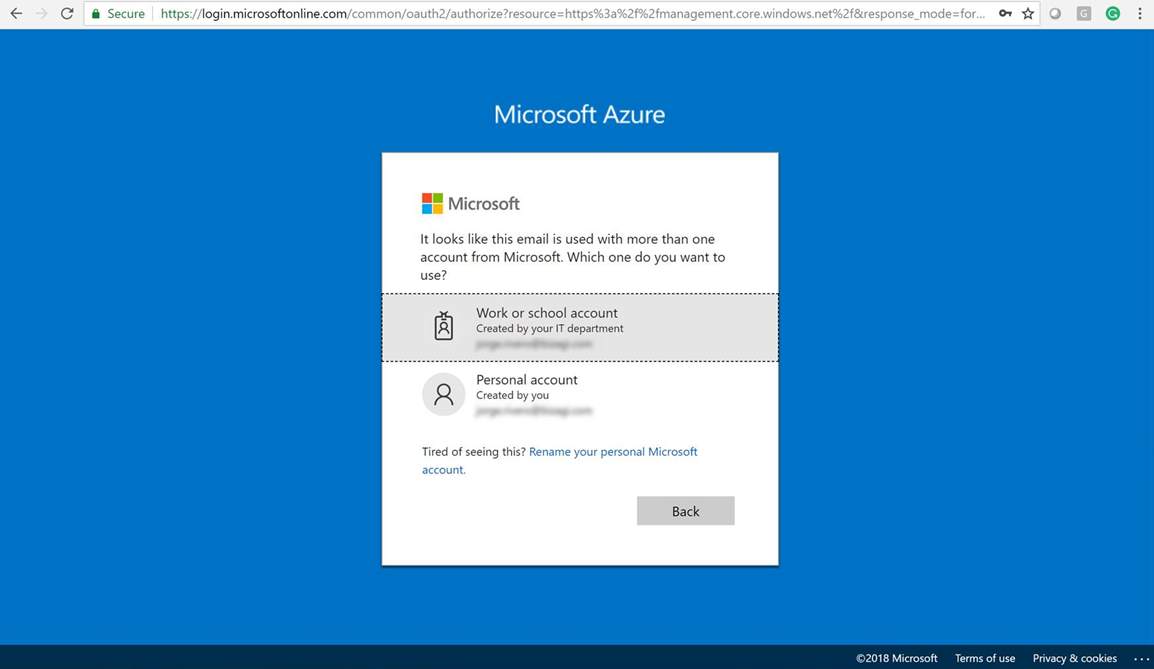

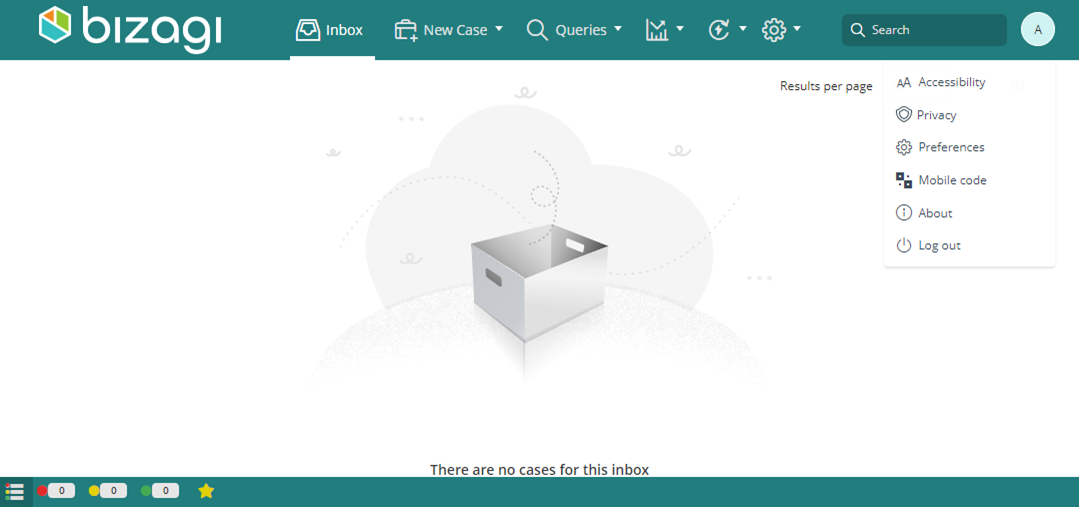

La siguiente imagen ejemplifica el acceso al Portal de Trabajo del ambiente de prueba para el servicio de automatización (utilizando https://[project_environment]-[your_project]-[your_company].bizagi.com)

![]()

Cuando cargue el Portal de Trabajo, se redireccionará a la página de inicio de sesión de Entra ID.

Después de iniciar sesión correctamente en Entra ID, se lo redirige de nuevo al Portal de Trabajo de Bizagi con una sesión válida:

|

Si ya inició sesión con una sesión válida, no necesitará ingresar credenciales. Las capacidades de SSO se mantienen al nivel del navegador mientras se tiene una sesión válida autenticada. Otras propiedades como la sesión inactiva, dependen la configuración en Bizagi, y no son heredadas del IdP |

Last Updated 12/10/2024 12:52:52 PM