Introducción

Siempre que necesite que una aplicación externa invoque Bizagi utilizando las funciones de diferentes servicios (OData, Azure Active Directory, System for Cross-domain Identity Management, etc.), primero debe registrar las llaves OAuth (clientSecret y clientID) utilizadas para su autenticación en la opción Aplicaciones OAuth2 del menú Admin del Portal de Trabajo.

Dado que estos servicios en Bizagi están protegidos y dependen del mecanismo de autenticación estándar OAuth 2.0, las solicitudes realizadas a estos servicios deben recibir derechos de acceso a los recursos utilizando las llaves OAuth generadas previamente.

Con la especificación OAuth 2.0, Bizagi soporta varios flujos OAuth, que son los más comúnmente utilizados:

•Código de Autorización: Permite que las aplicaciones cliente autentiquen usuarios con credenciales ingresadas en tiempo de ejecución (a través de una página de inicio de sesión). Este flujo está diseñado para la interacción humana, donde las solicitudes usan la suplantación de usuarios finales. Para obtener más información sobre esta especificación, consulte RFC 6749, sección 1.3.1.

•Certificado de cliente: Permite que las aplicaciones se autentiquen utilizando un certificado digital en lugar de tokens tradicionales. Esto mejora la seguridad al consumir servicios OData, ya que la aplicación envía un JSON Web Token (JWT) firmado y validado contra el certificado cargado en Bizagi.

•Credenciales del cliente: Permite la integración entre servidores sin requerir credenciales de usuarios finales. Para obtener más información sobre esta especificación, consulte RFC 6749, sección 1.3.4.

•Portador del token: Permite que las aplicaciones cliente se autentiquen utilizando un token. Para obtener más información sobre esta especificación, consulte RFC 6750.

Opciones de Registro de Aplicaciones

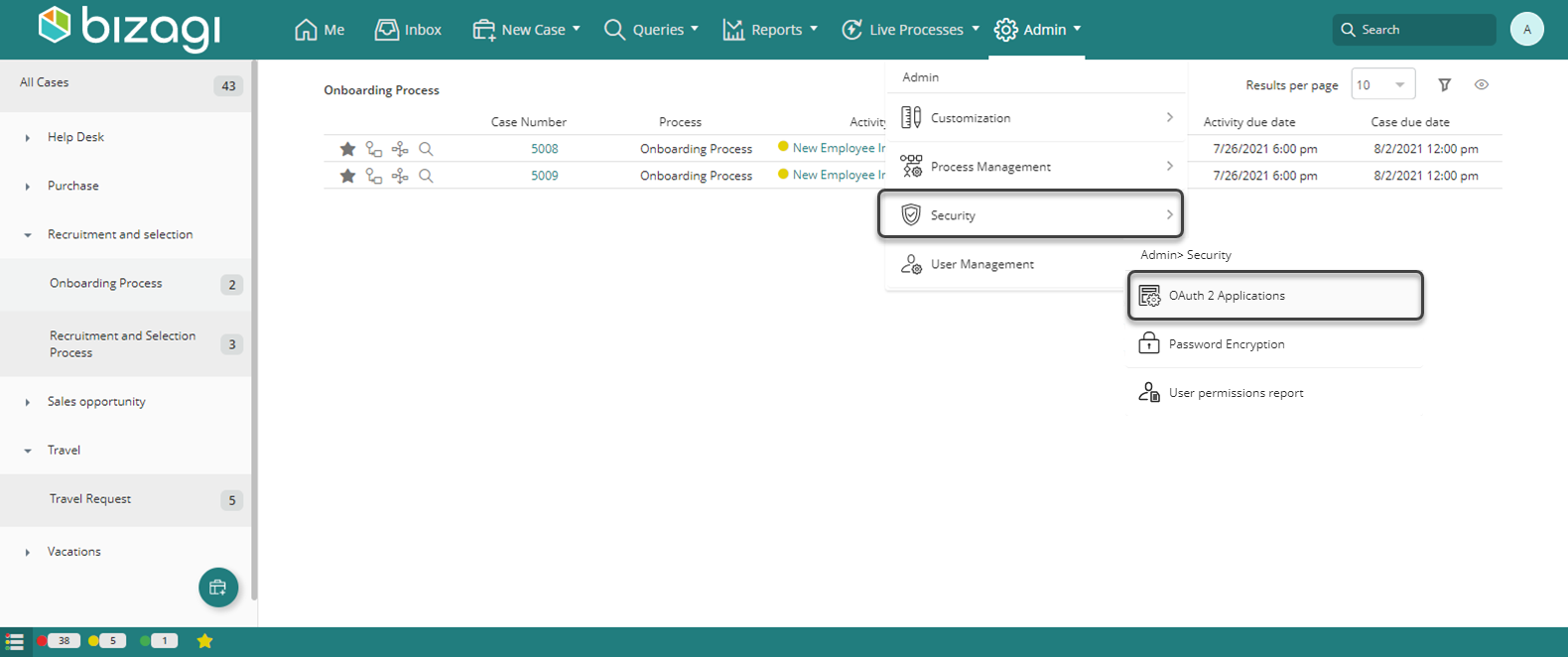

Para registrar una aplicación externa, primero debe ir al Portal de Trabajo y, en la sección Seguridad del menú Admin, seleccionar la opción Aplicaciones OAuth2.

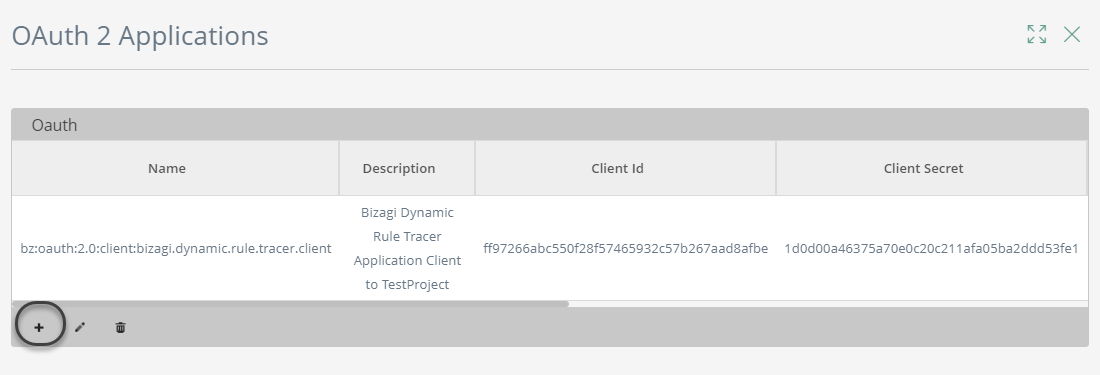

Esta opción lista los servicios a los que acceden los dispositivos Bizagi y le permite incluir aplicaciones adicionales que representen accesos concedidos a estos servicios, proporcionando las llaves de acceso correspondientes.

Haga clic en la opción de Agregar para crear un nuevo registro en esta tabla:

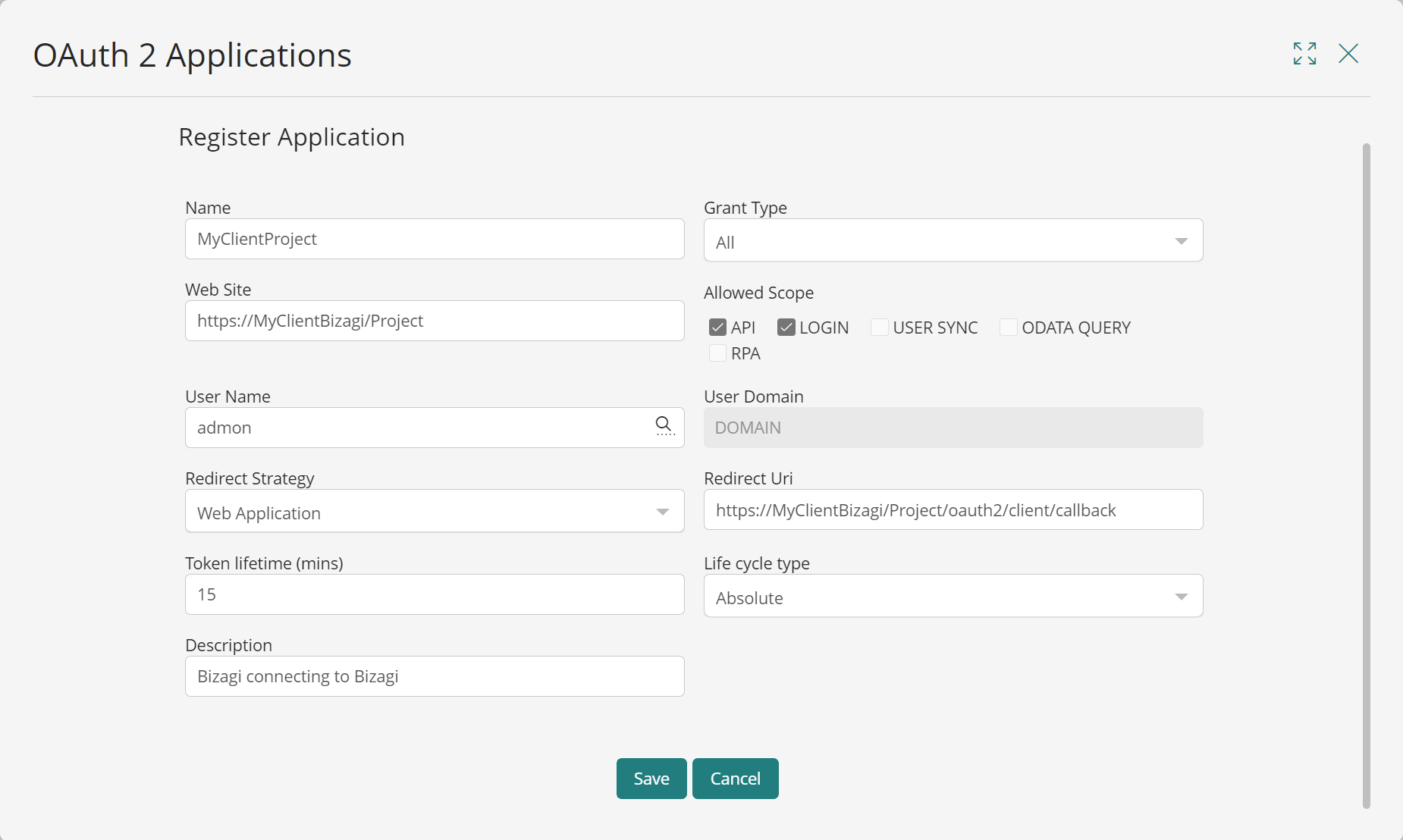

Esto abre la ventana Registrar Aplicación, donde tiene las siguientes opciones:

Opción |

Descripción |

|

|---|---|---|

Nombre |

Nombre único y representativo que identifica la aplicación que se está registrando. |

|

Tipo de concesión |

Código de autorización |

Se utiliza para integrar aplicaciones web o móviles en las que la aplicación recibe un código de autorización a través de la URL de redirección. Antes de obtener el token, el código de autorización se envía al servidor de autorización para reducir la posibilidad de que los atacantes obtengan el token directamente. |

Certificado de cliente |

Permite la autenticación mediante un certificado. Cuando se selecciona esta opción, el campo Scope permitido se configura automáticamente en ODATA QUERY, que es el único scope disponible para este tipo de concesión. Este método mejora la seguridad al consumir servicios OData, ya que la aplicación envía un JWT firmado y validado contra el certificado cargado en Bizagi. |

|

Credenciales del cliente |

Se utiliza para obtener un token de acceso en el contexto de un usuario (por ejemplo, para obtener un token de acceso como administrador). Esta opción se usa comúnmente cuando necesita utilizar una función de Bizagi sin considerar a todos los usuarios de la aplicación (por ejemplo, al usar la capa OData como el usuario admon). Con este tipo de concesión no es necesario enviar un código de autorización, ya que las llaves OAuth se validan directamente para obtener el token de acceso. |

|

Todos |

Se utiliza para obtener un token mediante un Código de autorización, Credenciales de cliente o un Portador del token. |

|

Portador del token |

Se utiliza como un esquema de autenticación HTTP, lo que permite que una aplicación externa que usa el par de llaves OAuth obtenga un token de acceso directamente enviando dichas llaves en el encabezado de autorización de la solicitud HTTP (por ejemplo, al sincronizar usuarios mediante SCIM). Este tipo de concesión se recomienda cuando se utiliza una conexión segura HTTPS. |

|

Página Web |

URL del sitio web asociado. |

|

Scope permitido |

API |

Cuando está seleccionado, el token permite el uso completo de los servicios OData. |

LOGIN |

Cuando está seleccionado, el token permite que el proyecto de Bizagi actúe como un IdP (autenticador) para acceder a otros proyectos de Bizagi. Este scope se recomienda especialmente cuando se utiliza Código de autorización como tipo de concesión. |

|

USER SYNC |

Cuando está seleccionado, Bizagi utiliza el estándar SCIM para recuperar información de usuario desde un sistema externo. Debe seleccionar este scope al sincronizar usuarios mediante SCIM. |

|

ODATA QUERY |

Cuando está seleccionado, el token otorga permiso específico para ejecutar consultas del Portal de Trabajo utilizando el endpoint Query de los servicios OData. Este es el único scope disponible para aplicaciones que utilizan Certificado de cliente como tipo de concesión. |

|

RPA |

Cuando está seleccionado, el token otorga permiso para responder a callbacks de Automation Anywhere. |

|

Nombre de usuario |

Aplica cuando se utiliza Credenciales de cliente, Certificado de cliente o Todos como tipo de concesión.

Especifique el nombre de un usuario existente de Bizagi (asegúrese de seleccionarlo de la lista de usuarios sugeridos).

Recomendación de seguridad: Al seleccionar el nombre de usuario asociado a la aplicación OAuth 2.0, evite utilizar la cuenta de administrador predeterminada. Asigne un usuario con los privilegios mínimos necesarios para realizar las tareas de integración previstas. Otorgar roles elevados (como administradores) aumenta el riesgo de exposición de datos a través de la API OData si las credenciales del cliente (clientID y clientSecret) se ven comprometidas.

Bizagi no aplica restricciones de rol predeterminadas, por lo que es su responsabilidad definir y asignar los roles adecuados. También recomendamos rotar periódicamente el clientSecret para reducir el riesgo de uso indebido de credenciales. |

|

Dominio del usuario |

Dominio al que pertenece el usuario seleccionado previamente. |

|

Estrategia de redirección |

Aplicación Web |

Redirige al usuario a un URI web utilizando el código obtenido del servidor de autorización. |

Navegador Móvil de Barras de Título |

Se utiliza cuando la aplicación redirige al usuario a una app en un dispositivo móvil. Dado que los dispositivos móviles no tienen un punto de conexión, la solicitud se redirige enviando el código de autorización en la etiqueta HTML de título, de modo que el dispositivo móvil pueda extraerlo desde allí. |

|

Puerto Local Móvil |

Bizagi envía un código a https://localhost:port/, donde un dispositivo móvil puede recuperar el código enviado por el servidor de autorización. |

|

URI de redirección |

Aplica cuando se utiliza Código de autorización o Todos como tipo de concesión.

URL a la que se redirige al usuario en la devolución de llamada después de proporcionar sus credenciales. La URL siempre debe definirse utilizando HTTPS. |

|

Tiempo de vida del token (mins) |

Número de minutos durante los cuales un token permanece válido y puede reutilizarse para otra invocación. Este límite mejora la seguridad y evita ataques de repetición. Si no se especifica un valor, Bizagi considera que el token nunca expira (vida útil infinita). |

|

Tipo de ciclo de vida |

Absoluto |

Tipo de ciclo de vida del token en el que la sesión de autenticación expira una vez que finaliza la vida útil del token, independientemente de si el sistema externo fue utilizado o no. Cuando ocurre un tiempo de espera, se debe negociar un nuevo token. |

Corredizo |

Tipo de ciclo de vida del token en el que la sesión de autenticación expira una vez que finaliza la vida útil del token, pero a diferencia del tipo absoluto, el tiempo de sesión se restablece cada vez que se utiliza el sistema externo. |

|

Descripción |

Breve descripción del registro. |

|

Llave pública (.cer) |

Aplica solo al tipo de concesión Certificado de cliente.

Cargue el archivo del certificado público proporcionado por su equipo de TI o administrador del sistema. |

|

Una vez haya terminado de seleccionar y completar las opciones necesarias, haga clic en el botón Guardar.

Las llaves OAuth (clientID y clientSecret) se generan para la autenticación del sistema externo que acaba de registrar. Guarde estas llaves en un lugar seguro y utilícelas para otorgar acceso a la aplicación externa.

Last Updated 11/18/2025 11:57:41 PM