Introducción

Bizagi ofrece una variedad de posibilidades de configuración con respecto al acceso de los usuarios a la información y hay muchos niveles en los que puede configurar esos permisos. Este documento ofrece un resumen de alto nivel de esas alternativas.

Tenga en cuenta que todas estas funciones están disponibles y aplican para usuarios que han sido autenticados. Los usuarios no autenticados no pueden acceder al Portal de Trabajo y por lo tanto no tienen acceso a ninguna información.

Desde un punto de vista general, ordenado de mayor a menor nivel de configuración, puede personalizar su control de acceso a la información de la siguiente manera:

2.Configuración de derechos de acceso a menús y procesos.

3.Configuración de la seguridad del caso.

4.Configurar propiedades de control en formularios usando expresiones.

5.Widgets de construcción personalizados que cumplen con sus estándares de seguridad.

6.Configuración de Business Keys para sus entidades.

7.Integrando el método de Autenticación de su elección.

Configurar el control de acceso a la información

Como se mencionó en la sección anterior del artículo, hay muchos niveles en los que puede configurar la información a la que tienen acceso sus usuarios. En el desarrollo de esta sección, puede encontrar información y recursos adicionales sobre cada una de las alternativas de seguridad que Bizagi tiene para ofrecer.

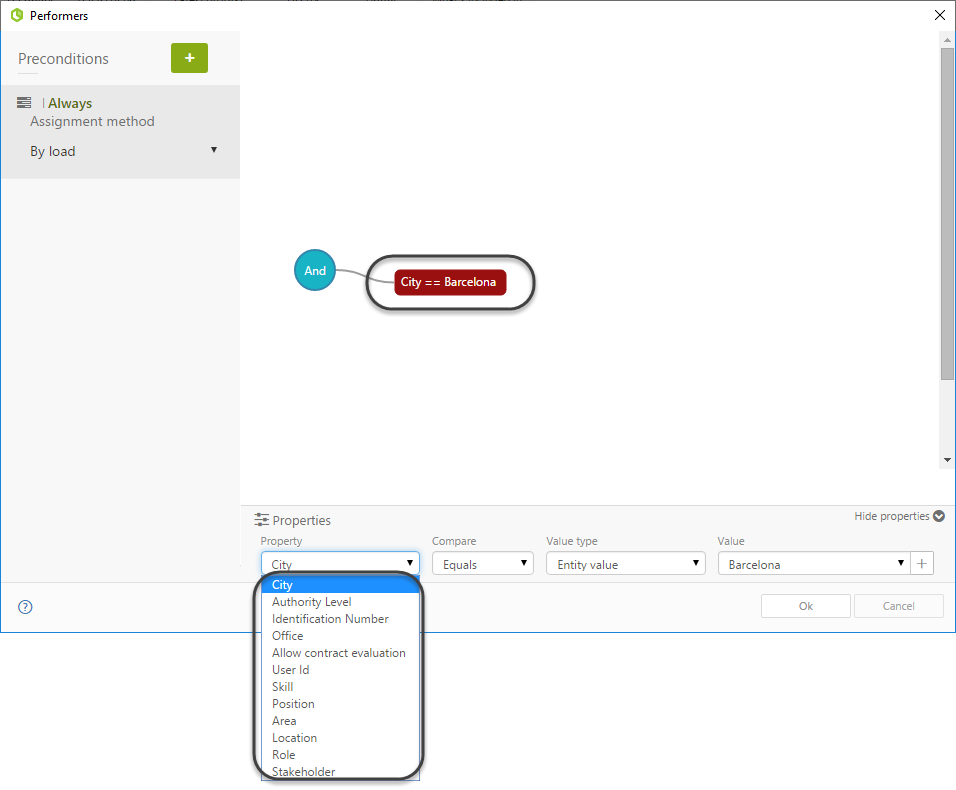

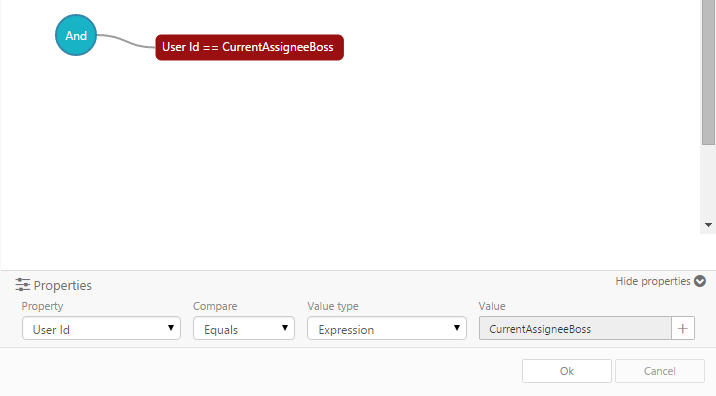

Dentro del ambiente de autoría (en Bizagi Studio) En el quinto paso del Asistente de Procesos, Bizagi le permite definir los ejecutores de cada una de las tareas de un proceso. Al confiar en esta función, puede definir cuáles son las cualidades que un usuario debe igualar para que se le asigne una tarea. De esta forma, solo aquellos usuarios que cumplan con los criterios de asignación tendrán una tarea específica disponible para tomar acción. Para los usuarios que no cumplan con los requisitos, esto actuará como un modo de solo lectura, ya que podrán encontrar y revisar el caso sin estar asignados a él, dejándolos deshabilitados para tomar medidas.

Al definir condiciones previas, métodos de asignación y reglas de asignación, puede personalizar la forma en que Bizagi asigna tareas a diferentes usuarios. Puede utilizar los roles de usuario (o cualquier otro atributo) para especificar que una tarea solo puede ser realizada por un usuario de una determinada posición, o incluso definir su propia expresión para asignar una tarea.

Para obtener más detalles sobre cómo configurar ejecutantes y todas las posibilidades relacionadas con la asignación, consulte Participantes.

2. Configurar derechos de acceso a menús y procesos

Esta posibilidad le permite configurar qué perfiles o roles de los usuarios finales pueden ver qué procesos u opciones de menú en la Aplicación Web de Bizagi (referido como "Portal de Trabajo de Bizagi").

Hay muchas opciones individuales para configurar y todas están disponibles para adaptarse a sus necesidades en el nodo Autorización del Management Console. Esto le permite editar y controlar la autorización en cualquier momento sin necesidad de implementar. Para más informaciónDiríjase a Opción de seguridad.

Las opciones de autorización le permiten modificar los permisos de acceso del usuario a muchas categorías diferentes de su aplicación. Por ejemplo, si desea restringir el acceso de la administración de Entidades Parámetros gestionadas en producción a sus usuarios, puede hacerlo en la categoría Entidades. O si desea controlar los usuarios que pueden iniciar nuevos casos de un conjunto específico de procesos, puede hacerlo en la categoría Nuevos casos.

Estas opciones también pueden configurarse desde Bizagi Studio e implementarse en todos sus entornos.

Para obtener información adicional sobre lo que le permite configurar cada una de las categorías y qué posibilidades de permisos tienen para ofrecer, consulte Otorgar derechos de acceso.

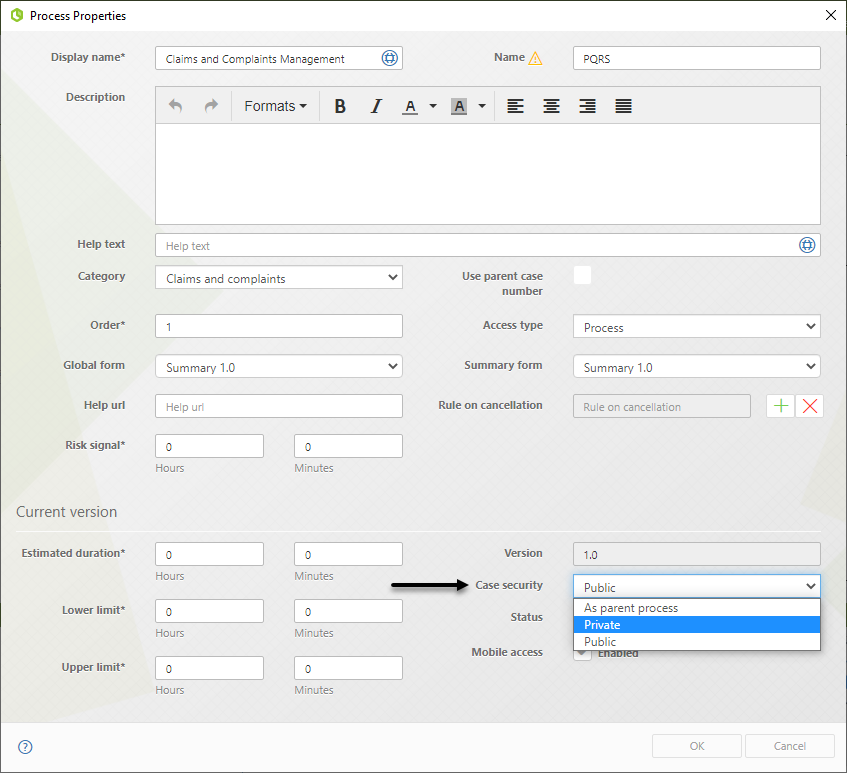

3. Configuración de la seguridad del caso

Esta alternativa de configuración le permite definir si los usuarios que no están involucrados con una instancia de Proceso (un caso) pueden encontrar el caso, revisarlo y acceder a toda su información relacionada, incluso cuando un caso ya está cerrado. Restringir este acceso se conoce como configurar La Seguridad del Caso como Privada.

Esto es útil para aquellos casos en los que la gestión de la información es un tema muy sensible y requiere un control especial para limitar la exposición de los datos. Si configura la Seguridad del caso como privada para un proceso específico, solo los usuarios con privilegios pueden ver toda la información del caso.

Los usuarios que coinciden con al menos uno de los siguientes criterios se consideran privilegiados:

•Usuarios que han trabajado en el caso.

•El creador del caso.

•Usuarios que han sido asignados al caso.

•Usuarios que se han agregado mediante una expresión.

Cualquier otro usuario no encontrará el caso y, por lo tanto, no podrá acceder a su información o detalles.

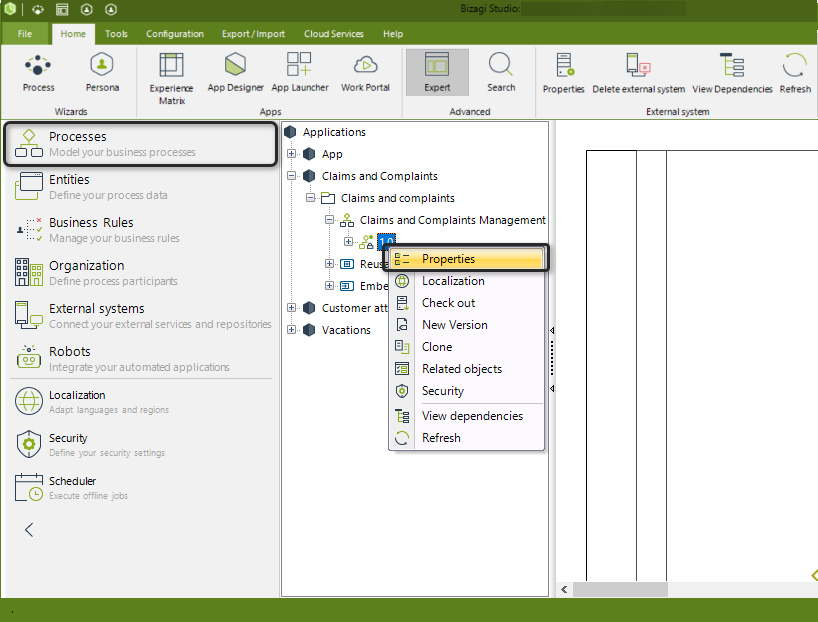

Esto se configura individualmente para cada proceso dentro del entorno de creación (en Bizagi Studio) navegando a sus propiedades en la vista de Experto.

Para obtener información adicional sobre cómo configurar Case Security, consulte Seguridad del Caso.

4. Configurar propiedades de control en formas usando expresiones

Si prefiere definir qué información está disponible para sus usuarios según el punto de ejecución de un caso o el rol del usuario que revisa el caso, en lugar de ocultar o mostrar el caso por completo a un conjunto específico de usuarios, puede hacer así que personalizando las interfaces de usuario.

El generador de formularios le permite establecer si un control es visible, editable o requerido dinámicamente mediante el uso de expresiones. Esto significa que puede escribir una expresión en la que, si se cumple una condición, el control cambia su comportamiento; permitiéndole ocultar la información a un rol específico, o hacer que un campo sea obligatorio si un usuario específico está trabajando en esa tarea del caso.

Esta es una configuración menos estricta que evitar que un usuario encuentre un caso, pero también le brinda un control más granular sobre lo que un usuario puede hacer y revisar.

Para obtener una guía práctica y detallada sobre cómo configurar dichas expresiones, consulte Visible, Editable o Requerido.

5. Widgets de construcción personalizados que cumplan con sus estándares de seguridad

Si bien las posibilidades anteriores permiten a la mayoría de nuestros usuarios configurar su control de acceso a la información de acuerdo a sus necesidades, Bizagi ofrece otra posibilidad en caso de que existan otros escenarios que no sean considerados de forma nativa.

Si desea ofrecer una experiencia de usuario diferente a la que ofrece Bizagi con su generador de formularios y también configurar una forma diferente de mostrar u ocultar información sensible, puede confiar en la construcción de sus propios Widgets. Con ellos, puede definir y construir sus propios elementos y controles para abordar escenarios más sofisticados. Con esta opción, incluso puede integrar un letrero o incluso implementar un control de IU que enmascara la información según el tipo de usuario.

Para obtener información adicional sobre cómo crear widgets personalizados y cómo esto puede ayudarlo a cumplir con sus estándares de control de acceso a la información, consulte Widgets.

6. Configuración de llaves de negocio para sus entidades

Al configurar llaves de negocio para sus entidades, está configurando efectivamente una estructura basada en códigos para que la información almacenada en tablas se base en códigos únicos (conocidos como "llaves de negocio"). Esto es útil para cumplir con los estándares, por ejemplo en el sector salud, y también permite las mejores prácticas en términos de integración con otros sistemas y manejo de la información en general, ya que evita valores duplicados y otras situaciones inconvenientes a la hora de almacenar datos.

Para obtener información adicional sobre los beneficios de usar Business Keys y cómo configurarlas en Bizagi, consulte Llaves de Negocio.

7. Integración del método de autenticación de su elección

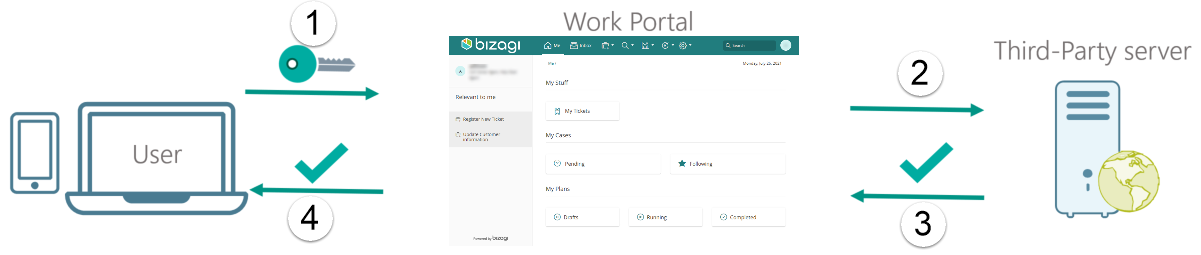

Cualquier sesión de trabajo que utilice el Portal de Trabajo comienza con el usuario que inicia sesión en la aplicación. Solo los usuarios autenticados pueden ingresar de manera efectiva al Portal de Trabajo para comenzar a revisar la información y tomar medidas en los casos. Por eso es muy importante configurar un método de autenticación que cumpla con sus estándares. El siguiente diagrama muestra cómo funciona la autenticación desde un punto de vista general.

Bizagi ofrece una variedad de alternativas para configurar la autenticación en sus aplicaciones. Por defecto, Bizagi manejará la Autenticación por sí mismo, almacenando los nombres de usuario y contraseñas en la misma Base de Datos en la que están almacenados sus registros, aunque toda esta información está adecuadamente encriptada, es una buena práctica almacenar la información de Autenticación independientemente de la información relacionada con el Negocio. Bizagi ofrece muchas alternativas de integración con respecto a la Autenticación para que pueda utilizar un método que satisfaga sus necesidades.

|

Tenga en cuenta que Bizagi ofrece estas configuraciones que deben ser aprovechadas por el cliente. El control de acceso a la información y la seguridad está asegurado por el cliente al implementar sus procesos, asegurándose que los derechos de acceso adecuados estén configurados a las opciones del menú en el Portal de Trabajo, los ejecutantes estén correctamente configurados de acuerdo a sus necesidades, utilizando Seguridad del Caso, definiendo roles para los participantes , modelando interfaces de usuario que solo muestran la información apropiada, configurando claves comerciales y cifrado de atributos, e integrando la alternativa de autenticación de su elección. Bizagi no es responsable por el acceso no deseado a la información o las brechas de seguridad, ya que todo depende de las configuraciones realizadas por el cliente antes de poner la aplicación a disposición de los usuarios finales. |

Last Updated 8/16/2023 9:13:43 AM