Introducción

Los requisitos de cumplimiento y privacidad hacen que la protección de los datos sea más crítica que nunca.

Plataforma de Bizagi en la nube implementa el cifrado de los datos tanto en reposo como en tránsito para proporcionar un entorno seguro que cumpla con los estrictos requisitos de gobernabilidad y seguridad en relación con la privacidad de los datos.

Este artículo detalla cómo Plataforma de Bizagi en la nube trata en particular el cifrado de datos en reposo.

Tecnología TDE

Para los datos en reposo, Bizagi se basa en la tecnología TDE.

TDE son las siglas de Cifrado transparente de datos (Transparent Data Encryption). Es una tecnología que mejora la seguridad en el servicio de base de datos subyacente.

Esta medida implementada impide la lectura de datos de los medios físicos por parte de posibles atacantes (por ejemplo, si los archivos físicos que se están robando son robados por usuarios no autorizados, no se pueden adjuntar o restaurar los archivos de la base de datos en otro servidor).

Datos rápidos sobre el uso de TDE en Plataforma de Bizagi en la nube:

•Con TDE, se lleva a cabo el cifrado y descifrado de E/S en tiempo real a nivel de página. Las páginas se cifran antes de escribirlas en el disco y se descifran de nuevo cuando se leen los datos en la memoria.

•Todos los archivos físicos (archivos de datos .mdf, archivos de registro .ldf o archivos de copia de seguridad .bak) se cifran de esta manera.

•Se emplea el uso de algoritmos de alta seguridad (AES que significa Estándar de Encriptación Avanzada) junto con una clave simétrica de 256 bits.

•No hay ninguna penalización significativa en el rendimiento (es mínima y se estima en un 3%).

•No hay ajustes adicionales, consideraciones de diseño de consulta o permisos.

|

Hay medidas de seguridad y controles adicionales en todoPlataforma de Bizagi en la nube. Se han establecido medidas y controles de seguridad adicionales en todoPlataforma de Bizagi en la nube junto con su asociado IaaS (Microsoft Azure), se adhiere a la protección de la información en cuanto a la aplicación de salvaguardias físicas, tecnológicas y administrativas de alta seguridad que no se detallan en este documento. Este documento se refiere específicamente a las características de seguridad relacionadas con el cifrado de datos que son relevantes asumiendo que un intruso pase los protocolos de seguridad del perímetro y de la red. |

TDE a través imágenes

Las siguientes imágenes ilustran cómo se cifran los datos con TDE.

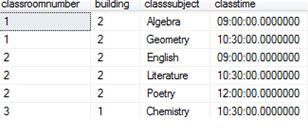

Suponiendo que estas filas se den en una tabla:

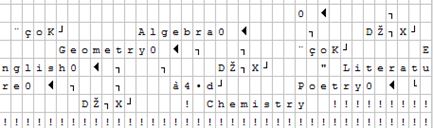

La forma en que se almacenan los datos a nivel de página sin el TDE en su lugar, sería algo así (una representación ASCII, vista mientras se usa un hex-editor):

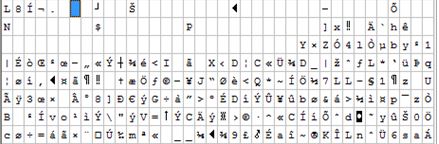

Implementar el TDE da como resultado una representación como esta:

Implementación en detalle

En una base de datos protegida con TDE, se almacena una Clave de Cifrado de Base de Datos (DEK) simétrica en el registro de arranque de la base de datos.

Para asegurar la DEK, se emplea un mecanismo que utiliza tanto un certificado en la base de datos maestra como la clave maestra.

Este enfoque crea una jerarquía de claves que evita que se acceda a los archivos de la base de datos en una instancia diferente de la base de datos que no contiene el certificado.

El proceso de utilizar TDE para cifrar una base de datos sigue estos pasos desde la perspectiva de una base de datos SQL Server:

1.Se crea una clave maestra.

2.Se configura el certificado.

3.Se crea la DEK. Esta DEK se protege con el certificado.

4.TDE se habilita en la base de datos.

La clave maestra de servicio existe al nivel de instancia. Tras su configuración, protege otras claves utilizadas en esta jerarquía.

Procedimientos y políticas de copia de respaldo

Además, y para los procedimientos de contingencia como los relacionados con la recuperación de desastres, se utilizan diferentes claves para los distintos centros de datos y se han establecido procedimientos para asegurar que se dispone de la clave y los certificados adecuados para que la base de datos sea operativa.

Last Updated 8/2/2023 10:08:50 AM