Introducción

Al integrar Bizagi con sistemas externos, puede utilizar dos tipos de conectores (como se describe en Crear conectores): Asistidos REST y Personalizados. La opción preferida y recomendada a la hora de crear conectores es Asistidos REST, pero una de las variables que debe tener en cuenta antes de decidir utilizar este tipo de conector son los métodos de autenticación soportados.

Métodos de autenticación soportados

Los conectores Asistidos REST utilizan estándares de autenticación predefinidos para el inicio de sesión de su conector en el sistema externo al que desea conectarse. Estos estándares se pueden seleccionar al crear el conector desde el Connector Editor. Por otro lado, para los conectores Personalizados, el mecanismo de autenticación debe ser codificado por el autor que crea el conector (y puede usar cualquier tipo de autenticación más allá de los soportados por los Asistidos REST).

Los métodos de autenticación soportados por el conector Asistido REST son:

•Basic

El tipo de autenticación básica típicamente referida como HTTP basic authentication, donde se utiliza un nombre de usuario (username) y una contraseña (https://tools.ietf.org/html/rfc2617).

•Digest

Puede ser visto como una extensión similar a la autenticación básica, pero que adiciona algunas funcionalidades para el cifrado de la contraseña (https://tools.ietf.org/html/rfc2617).

•OAuth 2.0

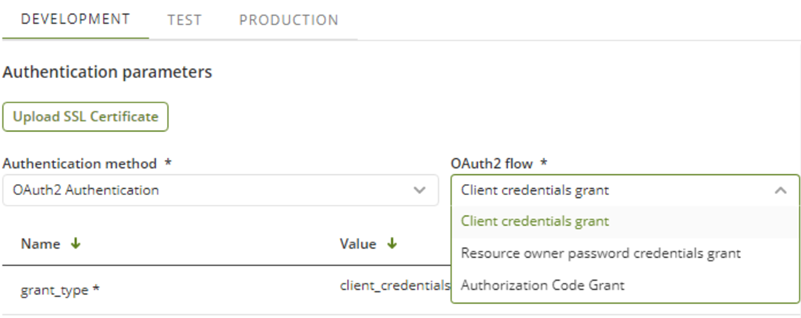

OAuth es un protocolo relativamente nuevo con todo su potencial orientado a servicios en la nube (https://tools.ietf.org/html/rfc6749) que consideran aspectos de autorización. Debido a su rápida evolución, la versión OAuth 2.0 tiene una flexibilidad significativa y ofrece varios subtipos (es decir, tipos de concesión) que implican variantes en la especificación del flujo de autenticación. Los conectores Bizagi Easy REST admiten tres de estos tipos de concesión (adicionales deben abordarse a través de un conector Personalizado):

oClient credentials grant.

oResource owner password.

oAuthorization Code Grant.

|

Considere que independientemente del método de autenticación, los conectores de Bizagi soportan las respuestas de los servicios externos a manera de formato JSON (las respuestas en formato XML no están soportadas). |

Configuración para el método de autenticación

Dentro de sus conectores Asistidos REST, usted puede configurar un método de autenticación distinto para cada acción. Para hacer esto, considere lo siguiente:

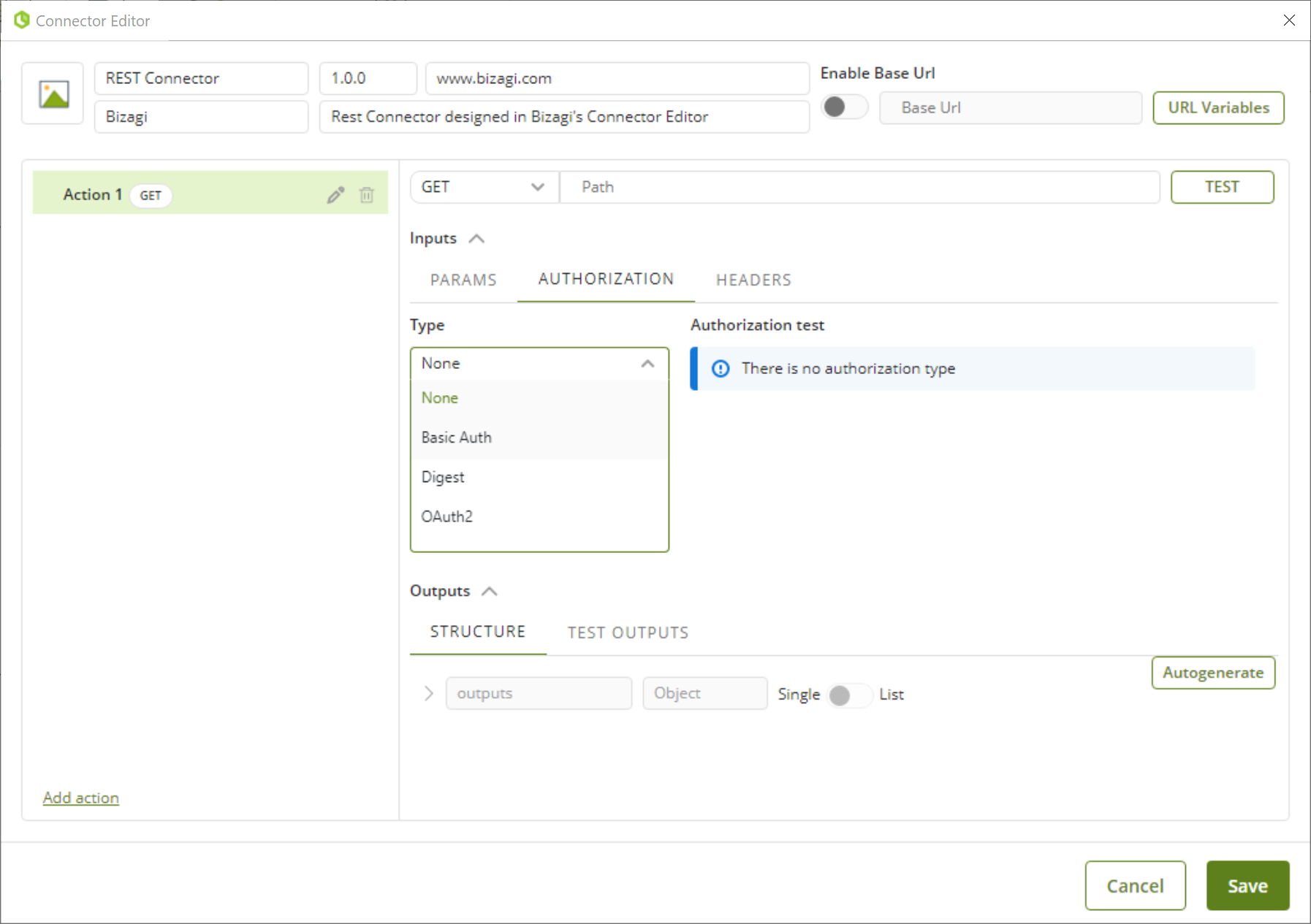

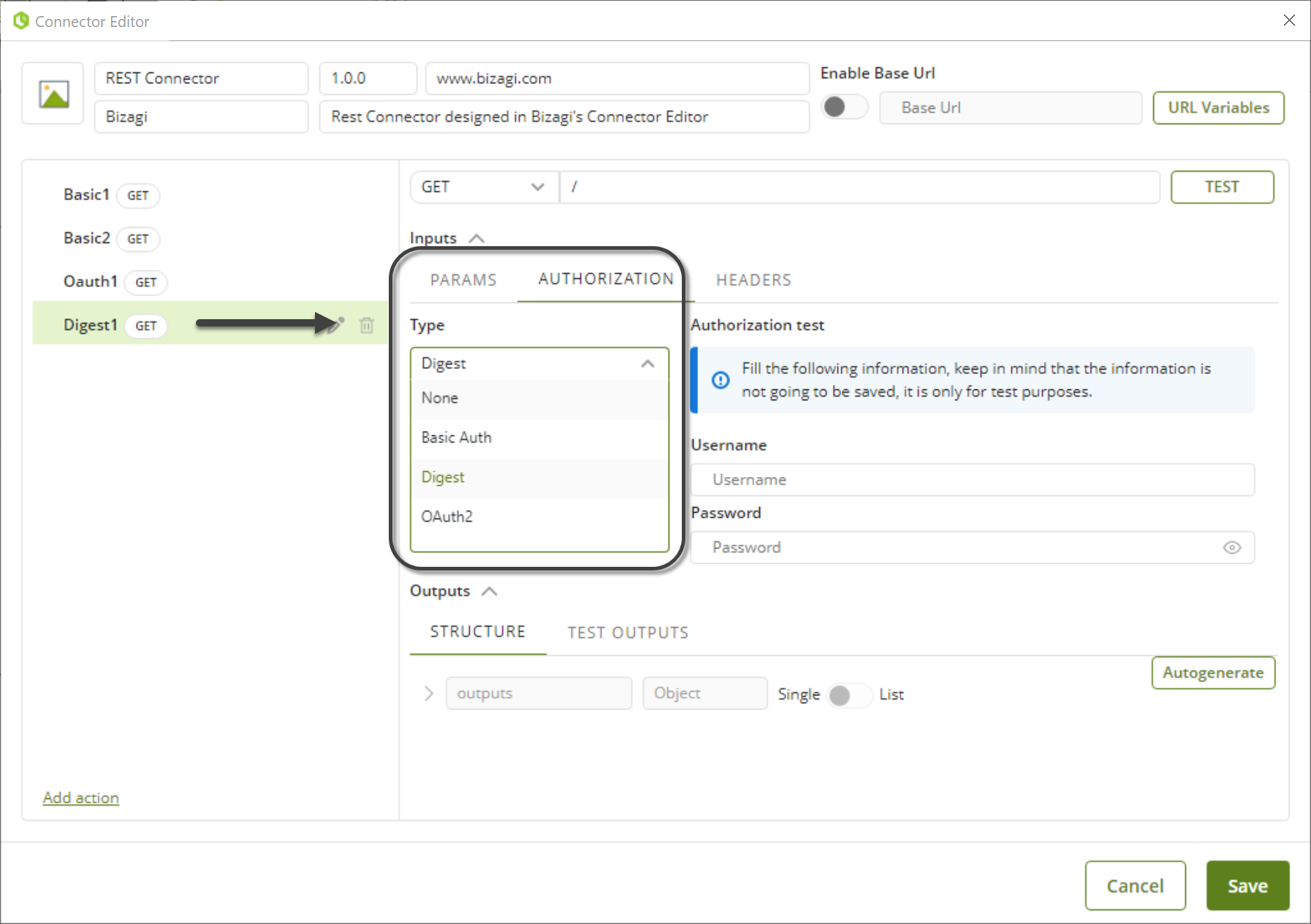

1.Al momento de crear el nuevo conector desde el Connector Editor, diríjase a la pestaña de Autorización y seleccione entre los métodos de autenticación disponibles.

Cada vez que crea una nueva acción, puede seleccionar el método de autenticación que se ajuste a la misma.

|

Nótese que usted podrá seleccionar más de un método de autenticación (o incluso ninguno). Si usted descarga el conector desde el Connector Xchange, revise el detalle de autenticación que se provee en su descripción. Para mayor información sobre estas opciones, consulte la Interfaz del Editor de Conectores en detalle. |

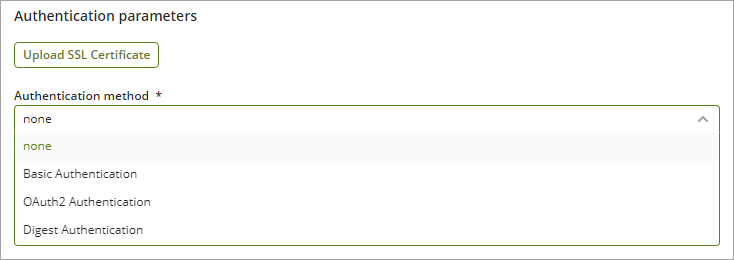

2.Al instalar y configurar su conector en Bizagi Studio, asegúrese de seleccionar desde la lista desplegable el método correspondiente.

|

Al utilizar más de un método de autenticación, usted necesitará crear múltiples instancias de configuración para ese conector (una para cada método). Para mayor información sobre estas opciones, consulte Instalar y configurar conectores. |

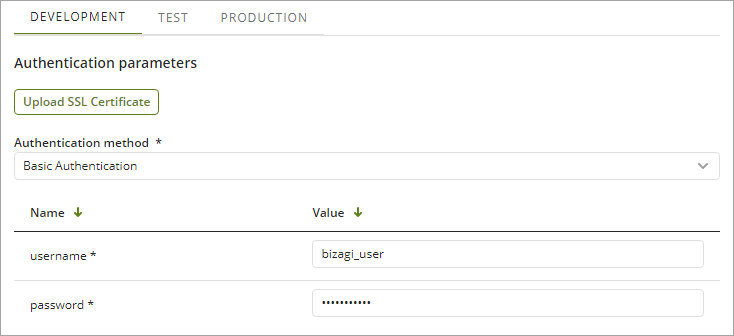

3.Finalmente, ingrese los valores para los parámetros que se solicitan según el tipo de autenticación.

Los parámetros exactos dependerán de cada método.

En la sección a continuación puede verificar los parámetros comunes de cada método de autenticación.

Para obtener más información de cómo configurar los metodos en autenticación en Bizagi vaya a este artículo.

Parametros de autenticatión

Cada método de autenticación tiene una serie de parámetros necesarios para su configuración, estos se enumeran a continuacion.

Autenticación Basic

La autenticación básica utiliza nombre de usuario (username) y contraseña con las que el usuario se identifica en el sistema externo (proveedor):

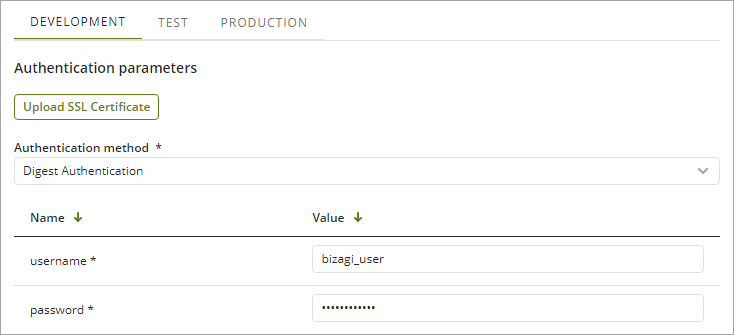

Autenticación Digest

La autenticación digest utiliza nombre de usuario (username) y contraseña con las que el usuario se identifica en el sistema externo (proveedor):

Autenticación OAuth2

OAuth2 utiliza un set de parámetros diferentes de acuerdo al subtipo:

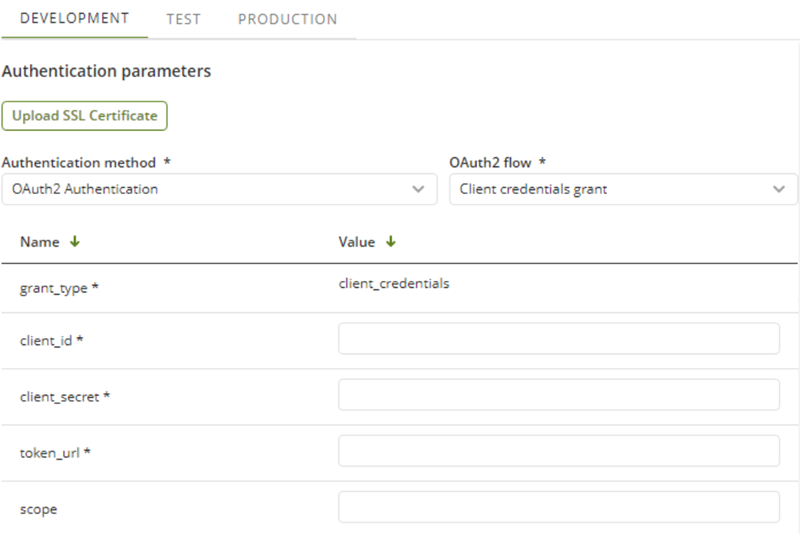

Client credentials grant

Parámetro |

Descripción |

|---|---|

grant_type |

Parámetro obligatorio. Su valor DEBE establecerse en "client_credentiasl". Por defecto, este parámetro no es editable (ya que no cambia). |

client_id |

Parámetro obligatorio. Identificador proporcionado por el sistema externo (proveedor) durante el proceso de registro. |

client_secret |

Parámetro obligatorio. La contraseña proporcionada por el sistema externo (proveedor) durante el proceso de registro. Este campo está enmascarado para evitar que usuarios no autorizados lo vean y debe tratarse como una contraseña. |

token_url |

Parámetro obligatorio. URL que proporciona el token de acceso para los recursos especificados. Este valor generalmente se puede encontrar en la documentación del proveedor. La URL DEBE usar el protocolo https. |

scope |

Parámetro opcional. Define qué recursos se acceden desde el servidor de recursos. Dependiendo del sistema al que se esté conectando Bizagi, el scope se puede configurar desde el sistema conectado o directamente dentro del sistema externo (proveedor). Los valores de scope múltiple suelen estar delimitados por espacios. Este valor generalmente se puede encontrar en la documentación del proveedor. |

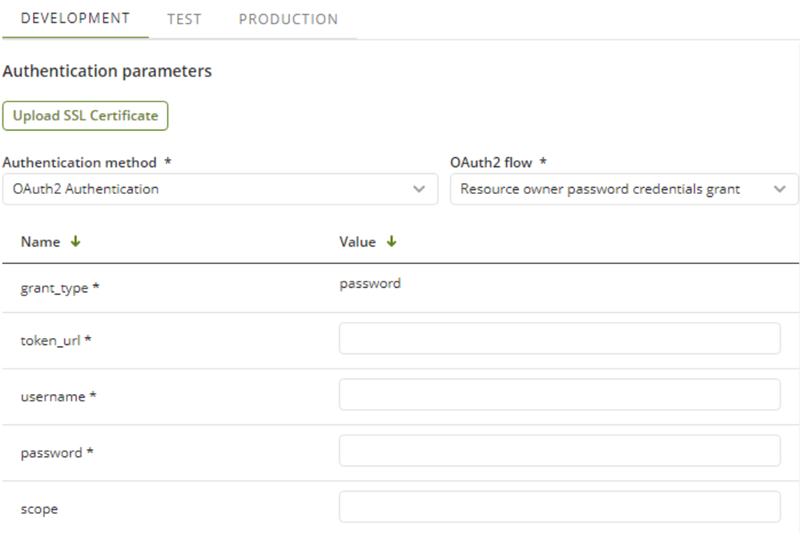

Resource owner credentials grant

Parámetro |

Descripción |

|---|---|

grant_type |

Parámetro obligatorio. Su valor DEBE establecerse en "password". Por defecto, este parámetro no es editable (ya que no cambia). |

token_url |

Parámetro obligatorio. URL que proporciona el token de acceso para los recursos especificados. Este valor generalmente se puede encontrar en la documentación del proveedor. La URL DEBE usar el protocolo https. |

nombre de usuario |

Parámetro obligatorio. Corresponde al nombre con el que el usuario se identifica en el sistema externo (proveedor). |

contraseña |

Parámetro obligatorio. Corresponde a la contraseña con la que el usuario se autentica en el sistema externo (proveedor). Este campo está enmascarado para evitar que usuarios no autorizados lo vean. |

scope |

Parámetro opcional. Define qué recursos se acceden desde el servidor de recursos. Dependiendo del sistema al que se esté conectando Bizagi, el scope se puede configurar desde el sistema conectado o directamente dentro del sistema externo (proveedor). Los valores de scope múltiple suelen estar delimitados por espacios. Este valor generalmente se puede encontrar en la documentación del proveedor. |

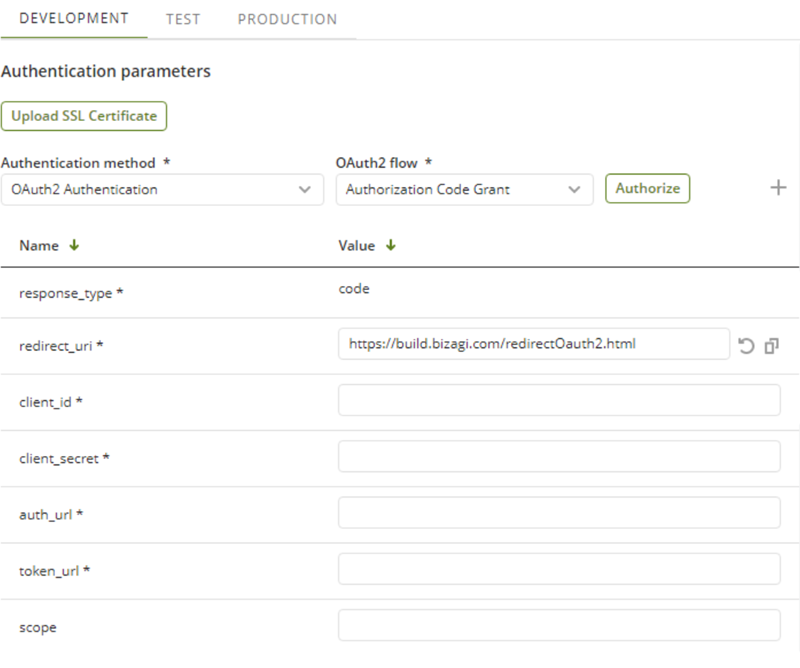

Authorization Code Grant

Parámetro |

Descripción |

|---|---|

response_type |

Parámetro obligatorio. Su valor DEBE establecerse en "code". Por defecto, este parámetro no es editable (ya que no cambia). |

redirect_uri |

Parámetro obligatorio. Después de completar su interacción con el propietario del recurso, el servidor de autorización dirige al usuario-agente del propietario del recurso al cliente. El servidor de autorización redirige al usuario-agente al punto final (endpoint) de redireccionamiento del cliente (previamente establecido con el servidor de autorización durante el proceso de registro del cliente o al realizar la solicitud de autorización). En Bizagi Studio, este parámetro es por defecto https://build.bizagi.com/redirectOauth2.html (sitio que siempre está disponible y soporta HTTPS, teniendo en cuenta que algunos proveedores de OAuth2 exigen este protocolo para configurar el tipo de concesión Authorization Code Grant). |

client_id |

Parámetro obligatorio. Identificador proporcionado por el sistema externo (proveedor) durante el proceso de registro. |

client_secret |

Parámetro obligatorio. La contraseña proporcionada por el sistema externo (proveedor) durante el proceso de registro. Este campo está enmascarado para evitar que usuarios no autorizados lo vean y debe tratarse como una contraseña. |

auth_url |

Parámetro obligatorio. URL del sistema externo (proveedor) que muestra al usuario una pantalla de autorización. Este valor generalmente se puede encontrar en la documentación del proveedor. La URL DEBE usar el protocolo https. |

token_url |

Parámetro obligatorio. URL que proporciona el token de acceso para los recursos especificados. Este valor generalmente se puede encontrar en la documentación del proveedor. La URL DEBE usar el protocolo https. |

scope |

Parámetro opcional. Define qué recursos se acceden desde el servidor de recursos. Dependiendo del sistema al que se esté conectando Bizagi, el scope se puede configurar desde el sistema conectado o directamente dentro del sistema externo (proveedor). Los valores de scope múltiple suelen estar delimitados por espacios. Este valor generalmente se puede encontrar en la documentación del proveedor. |

access_type |

Parámetro opcional en algunos sistemas externos (proveedores). Sus valores son offline y online. Si el valor es offline, la primera vez que se obtiene el token de acceso, también se recibe un token de actualización. Una vez que el token de acceso caduca, Bizagi puede usar el token de actualización para conectarse nuevamente con el sistema externo. Por el contrario, si el valor es online, solo se recibe un token de acceso. Bizagi recomienda revisar la documentación del proveedor para saber cómo obtener el token de actualización. |

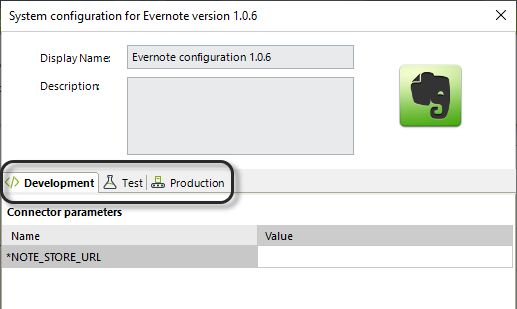

Credenciales para múltiples ambientes

Nótese que usted podrá incluir diferentes valores en los parámetros de autenticación para cada uno de los diferentes ambientes (desarrollo, pruebas o producción), al definirlos sobre las pestañas correspondientes.

No es necesario definir estos detalles para ambientes de pruebas y producción de inmediato ya que podrá editar o llenar la información en blanco en cualquier momento (si aún no desea llevar procesos a otro ambiente).

Last Updated 1/9/2024 12:28:58 PM